検出を回避するエラーを使用して Windows Tarrask マルウェアを検出する方法

- 王林転載

- 2023-04-24 13:25:171725ブラウズ

Microsoft は、2022 年 4 月 12 日にセキュリティ Web サイトに新しいマルウェアに関する情報を掲載しました。 Tarrask と呼ばれるこのマルウェアは、Windows タスク スケジューリング システムの脆弱性を悪用して検出を回避します。

Tarrask は、過去に電気通信、インターネット サービス プロバイダー、データ サービス セクターを標的としたハッカー グループ Hafnium によって使用されています。

このグループはゼロデイ脆弱性を悪用してコンピューター システムを攻撃します。システムの侵害に成功すると、Windows の脆弱性が悪用されてマルウェアの痕跡が隠蔽され、検出が困難になる可能性があります。 Tarrask はこのバグを使用して、検出を回避し、場合によっては永続化するために、非表示のスケジュールされたタスクを作成します。

システムとアプリケーションは、Windows タスク スケジューラを使用して、更新プログラムの確認やメンテナンス操作の実行などのタスクを開始します。アプリケーションは、十分な権限で実行する場合に限り、タスク スケジューラにタスクを追加できます。 Microsoft によれば、マルウェアは「Windows 環境での永続性を維持する」ためにタスクを使用することがよくあります。

タスクは、Windows でタスク スケジューラ ツールを起動することで分析できます。 Tarrask はエラーを使用してタスクを非表示にし、コマンド ライン オプション「schtasks /query」を使用して、既存のスケジュールされたタスクのリストを返します。検出を回避するために、Tarrask は Windows レジストリ内のタスクのセキュリティ記述子の値を削除します。これにより、タスクがタスク スケジューラおよびコマンド ライン ツールから消えます。言い換えれば、いずれのツールを使用してすべてのタスクを注意深く検査しても、悪意のあるタスクは検出されません。

Windows システムでの Tarrask の検出

マルウェアのトレースはシステム レジストリに記録されているため、タスク情報は完全には削除されません。 Microsoftは、ハッキンググループがマルウェアの存続を可能にするデータをレジストリに残したか、SDコンポーネントを削除した後もタスクが「実行され続ける」ことをグループが認識していなかった可能性があると疑っている。

Windows 管理者は、システム レジストリ内のスケジュールされたタスク情報を分析して、システムが Tarrask マルウェアに感染しているかどうかを判断できます。

- キーボード ショートカット Windows-R を使用して、実行ボックスを表示します。

- 「regedit.exe」と入力し、Enter キーを押します。

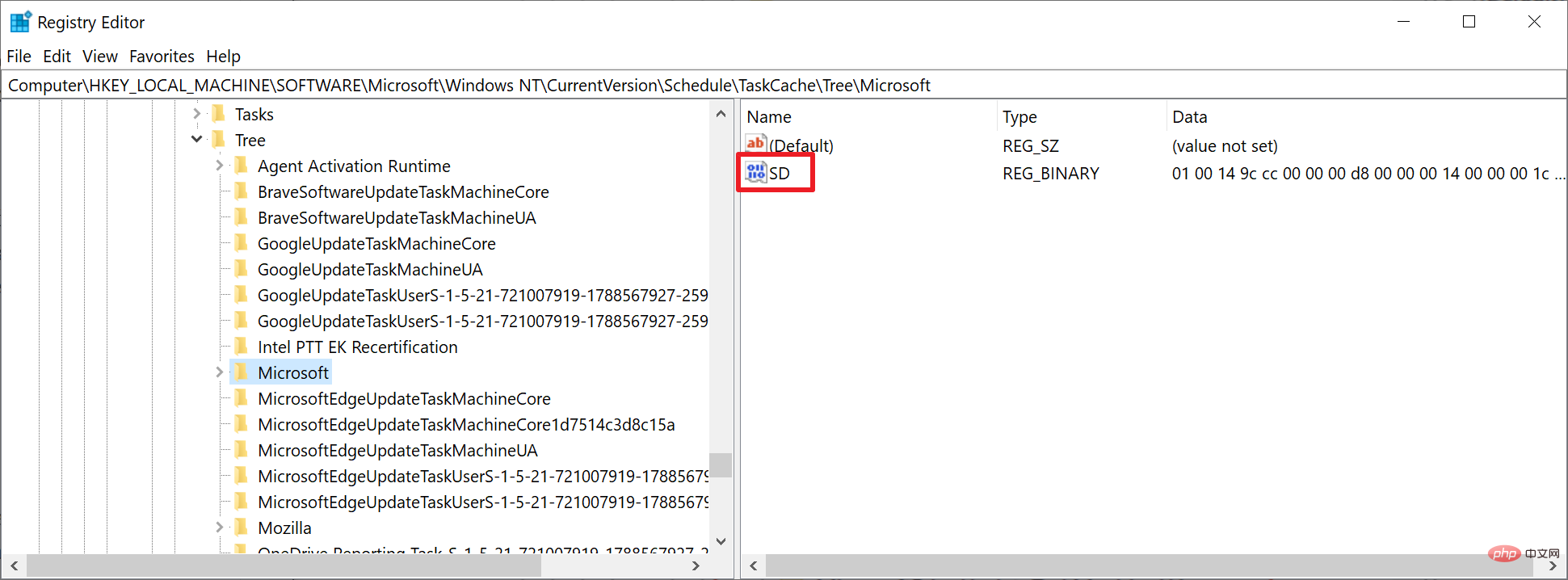

- パス HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree\ に移動します。システム上に存在するスケジュールされたタスクのリストが表示されます。

- 各タスクをループして、SD 値のないタスクがリストされているかどうかを確認します。

SD 値のないタスクが見つかった場合、それは非表示のタスクであり、タスク スケジューラやコマンド ライン ユーティリティには表示されません。タスクは SYSTEM ユーザーのコンテキストで実行されるため、通常は削除できません。タスクを削除しようとすると、アクセス拒否のエラー メッセージが表示されて失敗します。

Microsoft の Windows Defender セキュリティ アプリケーションの最新バージョンがマルウェアを検出しました。 Microsoft は、隠しタスクを検出するための新しい監視イベントを Windows Defender に追加しました。これらのタスクは Behavior:Win32/ScheduledTaskHide.A としてマークされ、アプリケーションによって使用されます。

マイクロソフトでは、システム管理者が攻撃ベクトルを使用してマルウェアを検出するために、次の推奨事項とセキュリティ ガイドラインを採用することをお勧めします:

Windows 環境のレジストリ ハイブを列挙し、HKEY_LOCAL_MACHINE\SOFTWARE \Microsoft\Windows NT を表示します。 \CurrentVersion\Schedule\TaskCache\Tree レジストリ ハイブを検索し、タスク キーに SD (セキュリティ記述子) 値を持たないスケジュールされたタスクを識別します。必要に応じてこれらのタスクを分析します。

Microsoft-Windows-TaskScheduler/Operational で「TaskOperational」のログ記録を有効にして、スケジュールされたタスク操作を識別するように監査ポリシーを変更します。環境に適した Microsoft の推奨監査ポリシー設定を適用します。

次のタスク スケジューラ ログを有効にして一元化します。タスクが「隠されている」場合でも、これらのログはタスクに関連する重要なイベントを追跡するため、Security.evtx ログで巧妙に隠された永続化メカニズムを発見する可能性があります。 Microsoft-Windows-TaskScheduler/Operational.evtx log

EventID 4698このキャンペーンの攻撃者は、隠されたスケジュールされたタスクを使用して、C&C インフラストラクチャとのアウトバウンド通信を定期的に再確立することで、インターネット上に公開されている重要な資産へのアクセスを維持します。これらの重要な Tier 0 および Tier 1 資産からの接続が確実に監視され、アラートが送信されるようにすることで、アウトバウンド通信の異常な動作を常に警戒して監視します。

以上が検出を回避するエラーを使用して Windows Tarrask マルウェアを検出する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。