ホームページ >運用・保守 >Linuxの運用と保守 >Linux パスワードはどのファイルに存在しますか?

Linux パスワードはどのファイルに存在しますか?

- 青灯夜游オリジナル

- 2023-04-07 15:41:283719ブラウズ

Linux パスワードは、主に 2 つのファイルに存在します: 1. 「/etc/shadow」ファイルは、ユーザーのパスワード情報を保存するために使用されます。このファイルに対する読み取り権限を持つのは root ユーザーのみであり、他のユーザーには権限がありません。ユーザーパスワードの安全性が保証されています。 2. "/etc/gshadow" ファイルは、グループ ユーザーのパスワード情報を保存するために使用され、グループ名、暗号化されたパスワード、グループ管理者、グループ追加ユーザー リスト情報が含まれます。

#このチュートリアルの動作環境: linux7.3 システム、Dell G3 コンピューター。

Linux パスワード ストレージ ファイル

Linux パスワードは主に 2 つのファイルに存在します

## /etc/shadowファイル: Linux システムでユーザーのパスワード情報を保存するために使用され、「シャドウ ファイル」とも呼ばれます。/etc/gshadowファイル: Linux システムのグループ ユーザーのパスワード情報を保存するために使用されます。

1. シャドウ ファイル

/etc/shadow ファイルは、ユーザーのパスワード情報をLinux システム。「シャドウ ファイル」とも呼ばれます。

etc には、システム内のすべてのユーザーの基本情報を保存する passwd ファイルがありますが、このファイルはすべてのユーザーに読み取りが許可されているため、簡単にユーザーのパスワードの漏洩を防ぐため、Linux システムはユーザーのパスワード情報を /etc/passwd ファイルから分離してこのファイルに単独で保存します。

/etc/shadow ファイルの読み取り権限を持つのは root ユーザーのみであり、他のユーザーには権限がないため、ユーザー パスワードのセキュリティが確保されます。

このファイルのアクセス許可が変更された場合は、それが悪意のある攻撃であるかどうかに注意する必要があることに注意してください。

/etc/shadow ファイルの各行はユーザーを表し、区切り文字として「:」も使用されますが、ユーザー情報の各行が 9 つのフィールドに分かれている点が異なります。各フィールドの意味は次のとおりです。

用户名:加密密码:最后一次修改时间:最小修改时间间隔:密码有效期:密码需要变更前的警告天数:密码过期后的宽限时间:账号失效时间:保留字段

次に、これら 9 つのフィールドを紹介します。

1) ユーザー名

は、/etc/passwd ファイル内のユーザー名と同じ意味を持ちます。

2) 暗号化されたパスワード

ここに保存されるのは、真に暗号化されたパスワードです。現在、Linux パスワードでは SHA512 ハッシュ暗号化アルゴリズムが使用されていますが、当初は MD5 または DES 暗号化アルゴリズムが使用されていました。 SHA512 ハッシュ暗号化アルゴリズムは、より高いレベルの暗号化を提供し、より安全です。

このパスワード文字列によって生成される文字化けは手動で変更することはできません。手動で変更すると、システムがパスワードを認識できなくなり、パスワードが無効になります。多くのソフトウェアでは、この機能を使用して、パスワード文字列の前に「!」、「*」、または「x」を追加して、パスワードを一時的に無効にします。

すべての疑似ユーザーのパスワードは「!!」または「*」です。これは、パスワードなしではログインできないことを意味します。もちろん、新しく作成したユーザーがパスワードを設定していない場合、そのパスワード項目も「!!」となり、ユーザーはパスワードを持たず、ログインできません。

3) 最終変更時刻

このフィールドは、パスワードが最後に変更された時刻を示しますが、root ユーザーには 15775 が表示されるのはなぜですか?

これは、Linux が 1970 年 1 月 1 日を 1 として時間を累積して日付を計算するためで、1971 年 1 月 1 日までに 366 日になります。ここには 15775 日が表示されます。つまり、root ユーザーのパスワードは、1970 年 1 月 1 日から 15775 日目にこの root アカウントによって変更されました。

それでは、15775 はどの日を表すのでしょうか?次のコマンドを使用して変換できます。

[root@localhost ~]# date -d "1970-01-01 15775 days" 2013年03月11日 星期一 00:00:00 CST

上記のコマンドを使用すると、使い慣れたシステム日付に変換できることがわかります。

4) 最小変更時間間隔

最小変更間隔時間、つまり、このフィールドは 3 番目のフィールド (最後のパスワードの日付) からの開始を指定します。変更)、パスワードを変更できない期間。 0の場合はパスワードはいつでも変更可能、10の場合はパスワード変更後10日以内は再度変更できないことを意味します。

このフィールドは、一部のユーザーがアカウントのパスワードを頻繁に変更できないように設計されています。

5) パスワードの有効期間

パスワードを頻繁に変更するのは良い習慣です。ユーザーにパスワードの変更を強制するために、このフィールドでは、パスワードの変更を強制するために、パスワードの有効期間からの距離を指定できます。 3 番目のフィールド (最後のパスワード変更) パスワードを再度変更するのにどれくらい時間がかかりますか。そうしないと、アカウントのパスワードが期限切れになります。

このフィールドのデフォルト値は 99999、つまり 273 年で、永続的な値と見なされます。 90 に変更した場合は、90 日後にパスワードを再度変更する必要があることを意味します。変更しないとユーザーの有効期限が切れます。サーバーを管理する場合、このフィールドを使用して、ユーザーにパスワードを定期的に変更するよう強制します。

6) パスワードの変更が必要になるまでの警告日数

5 番目のフィールドと比較すると、アカウントのパスワードの有効期限が切れるときは、システムはアカウントに警告メッセージを発行し、「パスワードの有効期限は n 日です。できるだけ早くパスワードをリセットしてください。」とユーザーに通知します。

该字段的默认值是 7,也就是说,距离密码有效期的第 7 天开始,每次登录系统都会向该账户发出 "修改密码" 的警告信息。

7)密码过期后的宽限天数

也称为“口令失效日”,简单理解就是,在密码过期后,用户如果还是没有修改密码,则在此字段规定的宽限天数内,用户还是可以登录系统的;如果过了宽限天数,系统将不再让此账户登陆,也不会提示账户过期,是完全禁用。

比如说,此字段规定的宽限天数是 10,则代表密码过期 10 天后失效;如果是 0,则代表密码过期后立即失效;如果是 -1,则代表密码永远不会失效。

8)账号失效时间

同第 3 个字段一样,使用自 1970 年 1 月 1 日以来的总天数作为账户的失效时间。该字段表示,账号在此字段规定的时间之外,不论你的密码是否过期,都将无法使用!

该字段通常被使用在具有收费服务的系统中。

9)保留

这个字段目前没有使用,等待新功能的加入。

忘记密码怎么办

经常有读者会忘记自己的账户密码,该怎么处理呢?

对于普通账户的密码遗失,可以通过 root 账户解决,它会重新给你配置好指定账户的密码,而不需知道你原有的密码(利用 root 的身份使用 passwd 命令即可)。

如果 root 账号的密码遗失,则需要重新启动进入单用户模式,系统会提供 root 权限的 bash 接口,此时可以用 passwd 命令修改账户密码;也可以通过挂载根目录,修改 /etc/shadow,将账户的 root 密码清空的方法,此方式可使用 root 无法密码即可登陆,建议登陆后使用 passwd 命令配置 root 密码。

2、gshadow文件

组用户信息存储在 /etc/group 文件中,而将组用户的密码信息存储在 /etc/gshadow 文件中。

gshadow文件中,每行代表一个组用户的密码信息,各行信息用 ":" 作为分隔符分为 4 个字段,每个字段的含义如下:

组名:加密密码:组管理员:组附加用户列表

1)组名

同 /etc/group 文件中的组名相对应。

2)组密码

对于大多数用户来说,通常不设置组密码,因此该字段常为空,但有时为 "!",指的是该群组没有组密码,也不设有群组管理员。

3)组管理员

从系统管理员的角度来说,该文件最大的功能就是创建群组管理员。那么,什么是群组管理员呢?

考虑到 Linux 系统中账号太多,而超级管理员 root 可能比较忙碌,因此当有用户想要加入某群组时,root 或许不能及时作出回应。这种情况下,如果有群组管理员,那么他就能将用户加入自己管理的群组中,也就免去麻烦 root 了。

不过,由于目前有 sudo 之类的工具,因此群组管理员的这个功能已经很少使用了。

4)组中的附加用户

该字段显示这个用户组中有哪些附加用户,和 /etc/group 文件中附加组显示内容相同。

扩展知识:

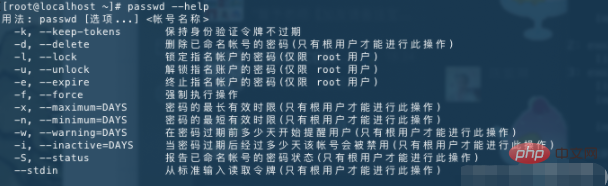

passwd命令用于更新/etc/shadow文件中用户的身份验证令牌。

# 当前用户修改密码,直接使用passwd passwd # 为其他用户修改密码 passwd 用户名

禁用用户passwd命令用于更新/etc/shadow文件中用户的身份验证令牌。

# 锁定用户的密码 passwd -l daygeek ## 回显 Locking password for user daygeek. passwd: Success # 查看用户的密码锁定状态 passwd -S daygeek # 解锁用户的密码 passwd -u daygeek

# 查看账号的密码状态 passwd -S root

帐户密码状态的简短信息。

- LK:密码被锁定

- NP:没有设置密码

- PS:密码已设置

单引号' ',双引号" "的区别:

- 单引号

' '剥夺了所有字符的特殊含义,单引号' '内就变成了单纯的字符。 - 双引号

" "则对于双引号" "内的参数替换($)和命令替换(``)是个例外。

# 用echo写入新密码到passwd中 ## passwd --stdin:从标准输入(比如管道)写入密码 # echo双引号不要使用特殊字符,比如!,会被转义 ## echo使用单引号,引号内的字符不会被转义 echo '新密码'|passwd --stdin 用户名 # Ubuntu不支持 --stdin参数,可以使用替代命令 echo user:pass | chpasswd

删除用户的密码

## -d 删除已有密码 passwd -d 用户名

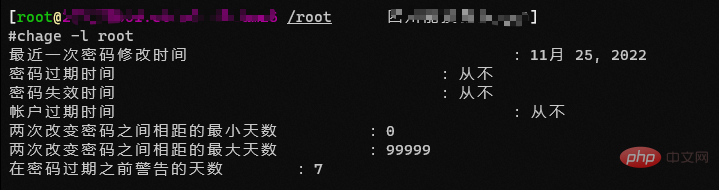

[root@localhost ~]# chage --help 用法:chage [选项] 登录 选项: -d, --lastday 最近日期 将最近一次密码设置时间设为“最近日期” -E, --expiredate 过期日期 将帐户过期时间设为“过期日期” -h, --help 显示此帮助信息并推出 -I, --inactive INACITVE 过期 INACTIVE 天数后,设定密码为失效状态 -l, --list 显示帐户年龄信息 -m, --mindays 最小天数 将两次改变密码之间相距的最小天数设为“最小天数” -M, --maxdays 最大天数 将两次改变密码之间相距的最大天数设为“最大天数” -R, --root CHROOT_DIR chroot 到的目录 -W, --warndays 警告天数 将过期警告天数设为“警告天数”

# 查看上次密码的修改时间 # 查看密码过期配置 chage -l root

# 修改testt用户密码信息,设置最大有效期为120天,最小有效期为7天 ## -M, --maxdays 最大天数 将两次改变密码之间相距的最大天数设为“最大天数” ## -m, --mindays 最小天数 将两次改变密码之间相距的最小天数设为“最小天数” chage -M 120 -m 7 test

# test这个账号的有效期是2014-09-30 ## -E, --expiredate 过期日期 将帐户过期时间设为“过期日期” chage -E '2014-09-30' test

# 修改用户的密码有效期为永久(5个9) ## -M, --maxdays 最大天数 将两次改变密码之间相距的最大天数设为“最大天数” chage -M 99999 用户名

# 使密码立即失效 # 强制要求用户登陆时修改密码 ## -d, --lastday 最近日期 将最近一次密码设置时间设为“最近日期” chage -d 0 用户名 # 查看密码过期时间 [root@localhost ~]# chage -l use1 最近一次密码修改时间 :密码必须修改 密码过期时间 :密码必须修改 密码失效时间 :密码必须修改 帐户过期时间 :从不 两次改变密码之间相距的最小天数 :0 两次改变密码之间相距的最大天数 :99999 在密码过期之前警告的天数 :7

[student@workstation data-secret]$ openssl passwd --help Usage: passwd [options] Valid options are: -help Display this summary -in infile Read passwords from file -noverify Never verify when reading password from terminal -quiet No warnings -table Format output as table -reverse Switch table columns -salt val Use provided salt -stdin Read passwords from stdin -6 SHA512-based password algorithm -5 SHA256-based password algorithm -apr1 MD5-based password algorithm, Apache variant -1 MD5-based password algorithm -aixmd5 AIX MD5-based password algorithm -crypt Standard Unix password algorithm (default) -rand val Load the file(s) into the random number generator -writerand outfile Write random data to the specified file

[student@workstation data-secret]$ openssl passwd -6 Password: # 提示输入密码 Verifying - Password: # 确认密码 # 生成的加密后的密码 $6$hkf.tpoz/woyZn1c$ArDSHie9USt44nnqymqL6OZWKsI3e0WWl4NedhfmQOlSEN6er18SYSfyGnvxQmEgC81DLKuERhqDm5Ei3iIDw0

使用-salt 字符串 给密码加盐

不同的盐,密码相同,算法相同,密文不同

相同的盐,密码相同,算法相同,密文相同

# 加盐rhel生成密码密文 [student@workstation data-secret]$ openssl passwd -6 -salt rhel Password: # 输入密码 ## 生成的密文 $6$rhel$2JncQy/NAQr4GHoVgz49YGRni8lXx3jakLxYxEBcTYLN8hh7Nu9fJc4zSbRhiJmv0vBlB6W3YyQp.nLZo8MCy0 # 再次实验加盐rhel生成密文 [student@workstation data-secret]$ openssl passwd -6 -salt rhel Password: # 输入密码 ## 生成的密文与上次密文完全一致 $6$rhel$2JncQy/NAQr4GHoVgz49YGRni8lXx3jakLxYxEBcTYLN8hh7Nu9fJc4zSbRhiJmv0vBlB6W3YyQp.nLZo8MCy0

$6$rhel$2JncQy/NAQr4GHoVgz49YGRni8lXx3jakLxYxEBcTYLN8hh7Nu9fJc4zSbRhiJmv0vBlB6W3YyQp.nLZo8MCy0 ## $6 表示加密算法sha512 ## $rhel 表示盐时rhel ## 第三个$之后才是 算法+盐+原密码 生成的密文

相关推荐:《Linux视频教程》

以上がLinux パスワードはどのファイルに存在しますか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。