2020パゴダ裏口事件!データベースに重大な不正アクセスの脆弱性が発生

- PHPzオリジナル

- 2020-08-24 10:11:3014938ブラウズ

塔は倒れ、重大な脆弱性があり、多くのサイトが削除され、緊急アップデートパッチがリリースされました。

2020 年 8 月 23 日、 パゴダ パネルは重大なセキュリティ インシデント にさらされました。今回はバックドアの問題ではなく、 データベースの不正アクセスの脆弱性でした。パブリック 認証なしで root 権限で phpmyadmin に直接入力できます。IP またはドメイン名アドレス: 888/pma で phpMyAdmin に直接入力できます。その結果、多くの Web サイトのデータベースが改ざんされたり、データベースが直接クリーンアップされたりしています。これは大きな損失であると言えます。

下の図は、Pagoda パネル サーバー ソフトウェアの使用後に発見されたデータベースへの不正アクセスの脆弱性を示しています。

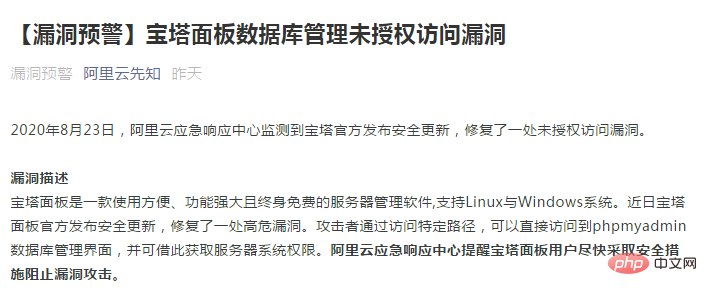

下の図は、 Alibaba Cloud Prophet のリマインダー:

実際の理由:

phpmyadmin のセキュア アクセス モジュールの理由は、次の場合にユーザー名やパスワードが必要ないことです。 pagoda パネルにデータベース管理ソフトウェア phpmyadmin がインストールされているので、データベースを操作します。

影響を受けるバージョン:

Pagoda Linux バージョン 7.4.2 バージョン

Pagoda Linux テスト バージョン 7.5.14 バージョン

Pagoda Windows バージョン 6.8 バージョン

緊急解決策:

1. ポート 888 を変更し、ファイアウォールで phpmyadmin のアクセス権を無効にすることをお勧めします。

2. データベースが他の人によって触られた疑いがある場合は、/www/wwwlog の下の access.log (リモート IP かどうか) を確認し、nginx ポートのアクセス記録を確認できます。はレコードです。権限の昇格を避けるために、昨日まで、または以前のバージョンまで復元することをお勧めします。

3. すべてのパスワードを変更します。

4. バックアップ、バックアップ、バックアップ、Web サイトのデータは常に定期的にバックアップする必要があります。

添付ファイル:パゴダパネルの重大なセキュリティ脆弱性事故!ウェブマスターは緊急のセキュリティ アップデートが必要です (計画あり)

php 中国の Web サイトは、Pagoda パネルを使用するウェブマスターに、脆弱性攻撃を防ぐためにできるだけ早くセキュリティ対策を講じるよう警告しています。

7.4.2 新しく追加されたセキュリティ モジュールにより、認証なしで直接アクセスできます。phpma などについては、もう 1 つの古くて有名なサーバー管理ソフトウェアである Xiaopi パネルが非常に慎重に検討しています。主要なサーバーすべてに統合環境ソフトウェアを提供してほしいと願っています開発者は常にサーバー環境のセキュリティに畏敬の念を抱き、技術的手段を使用して同じことが再び起こらないようにする必要があります。

以上が2020パゴダ裏口事件!データベースに重大な不正アクセスの脆弱性が発生の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。