1. AWS S3 バケットの構成ミスにより、数百万の個人情報 (PII) が取得されました

最初に対象の Web サイトをテストしたとき、高リスクの脆弱性については、1 時間近くの検出と分析を行った結果、重要ではない IDOR および XSS の脆弱性がいくつかあることがわかりましたが、高リスクの脆弱性は存在しませんでした。諦めかけたとき、対象の Web サイトが Amazon Cloudfront サービスを使用して公開画像を保存しており、そのストレージ URL リンクが次のようなものであることを発見しました:

https://d3ez8in977xyz。 cloudfront.net/avatars /009afs8253c47248886d8ba021fd411f.jpg

最初は、これは単なるオープン オンライン データ サービスだと思いました。何気なく https://d3ez8in977xyz.cloudfront.net## にアクセスしました。 # Web サイトで、いくつかの公開画像ファイルが保存されていることがわかりましたが、これらの画像ファイルに加えて、音声チャットのコンテンツ、音声通話のコンテンツなどの機密性の高い個人データ情報も保存されていることを発見して驚きました。 、テキストメッセージの内容、および他のユーザーのプライバシー文書。

以上がAWS S3 バケットの構成ミス - 数百万の個人情報が流出の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

如何解决Python的函数未定义错误?Jun 24, 2023 pm 01:51 PM

如何解决Python的函数未定义错误?Jun 24, 2023 pm 01:51 PMPython是一种面向对象的高级编程语言,具有简单、易读、易学等特点,因此被广泛应用于数据分析、人工智能、网站开发等领域。在Python编程过程中,我们常常会遇到函数未定义的错误,本文将介绍如何解决这个问题。定义函数首先,我们需要明确函数未定义错误的原因:通常是因为我们忘记或者未正确地定义某个函数。因此,我们需要检查代码中是否包含所有需要定义的函数,并确保它

在Go语言中使用AWS:完整指南Jun 17, 2023 pm 09:51 PM

在Go语言中使用AWS:完整指南Jun 17, 2023 pm 09:51 PMGo(或称Golang)是一种现代化的高性能编程语言,在近年广受开发者欢迎。AWS(AmazonWebServices)则是业界领先的云计算服务提供商之一,为开发者提供了丰富的云计算产品和API接口。在本文中,我们将介绍如何在Go语言中使用AWS来构建高性能的云应用程序。本文将涵盖以下主题:安装AWSSDKforGo连接AWS存储数

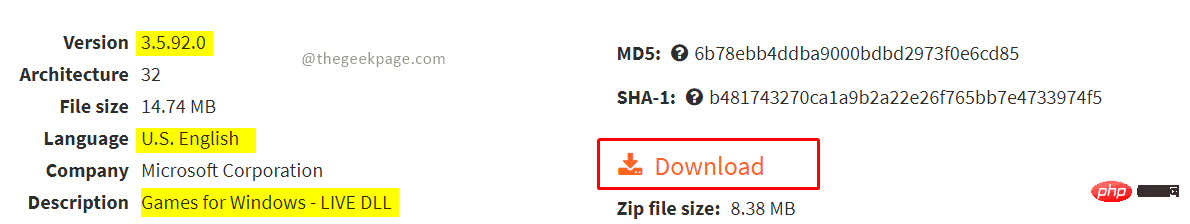

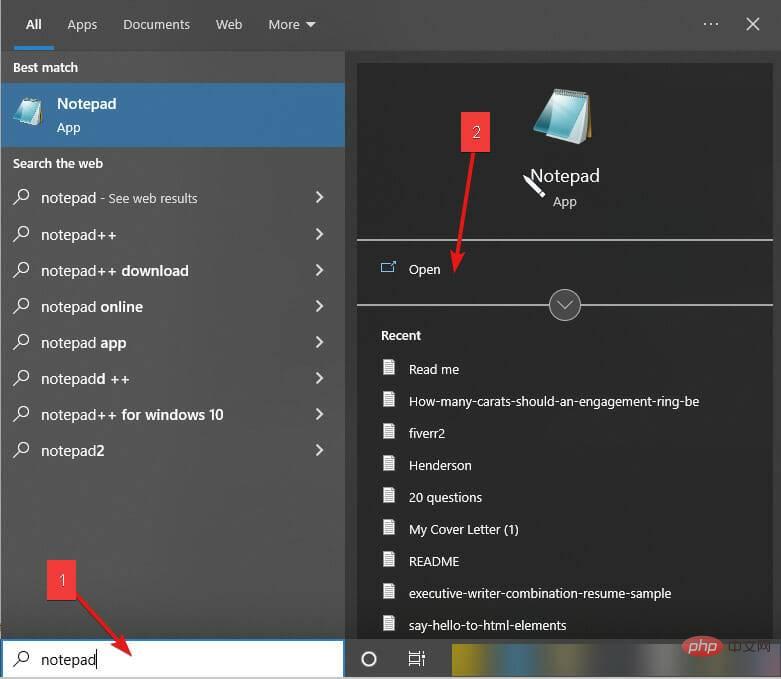

怎样解决在 Windows 11/10 中缺失或找不到 Xlive.dll 的问题?May 08, 2023 pm 08:55 PM

怎样解决在 Windows 11/10 中缺失或找不到 Xlive.dll 的问题?May 08, 2023 pm 08:55 PM<p>Xlive.dll是Microsoft的一个动态链接库(DLL),它是“WindowsLive游戏”的一部分。由Xlive.dll引起的错误可能是由于Xlive.dll文件的删除、放错位置、被恶意软件损坏或注册表项搞砸了。由于此错误而无法启动程序或游戏可能会令人沮丧。让我们看看解决这个问题的方法。此问题通常可以通过正确重新安装Xlive.dll文件来解决。</p><p><strong&

如何解决Python的缩进错误?Jun 24, 2023 pm 12:19 PM

如何解决Python的缩进错误?Jun 24, 2023 pm 12:19 PMPython是一种非常流行的编程语言,由于其简洁明了的语法、易于学习以及丰富的生态系统得到了广泛的应用。然而,由于Python采用缩进作为代码块的标识,所以在编写Python程序的过程中,很容易遇到缩进错误的问题。缩进错误的原因可能是拼写错误、恰当使用缩进或可读性不好,这可能会导致代码运行失败或出现意想不到的结果。因此,在想要解决Python缩进错误的时候,

在Go语言中使用AWS CloudWatch:完整指南Jun 17, 2023 am 10:46 AM

在Go语言中使用AWS CloudWatch:完整指南Jun 17, 2023 am 10:46 AMAWSCloudWatch是一个监视、日志管理和指标收集服务,它能帮助您了解您的应用程序、系统和服务的性能和运行状况。作为AWS提供的一项功能齐全的服务,AWSCloudWatch能够帮助用户监控和管理AWS资源,以及应用程序和服务的可监视性。在Go语言中使用AWSCloudWatch,您可以轻松地监视您的应用程序,并在发现性能问题时立即解决问题。本文

如何解决Python的内存不足错误?Jun 24, 2023 am 11:49 AM

如何解决Python的内存不足错误?Jun 24, 2023 am 11:49 AMPython作为一种高级编程语言,在数据处理、科学计算、人工智能等领域广泛应用。不过,在这些应用场景中,Python的内存占用较高,甚至可能出现内存不足的情况。本文将介绍如何解决Python的内存不足错误。减少内存使用量Python语言本身并不是一个占用内存很大的语言。通常情况下,Python的内存使用量是由程序设计、数据结构、算法等因素共同决定的。因此,我

从浏览器上传大文件到 S3 时的最佳实践Apr 18, 2023 pm 07:10 PM

从浏览器上传大文件到 S3 时的最佳实践Apr 18, 2023 pm 07:10 PMAmazonS3对于组织或企业持续备份其工作数据至关重要。这个过程确保了良好的连续性和问责制。一个有效的想法是通过AmazonSimpleStorageSolution(AmazonS3)。这是一项出色的服务,它提供了用于保存系统数据的海量远程存储服务。本文向您介绍了以尽可能最远程的方式将大文件从浏览器上传到S3的最佳实践。这些做法跨越了文件到S3的优化;如何上传大于100兆字节的文件,以及以最大速度上传文件,所有这些都通过使用AmazonS3。但是,如果您遵循此处规定的规则

Laravel开发:如何使用Laravel Vapor将应用程序部署到AWS?Jun 13, 2023 pm 02:18 PM

Laravel开发:如何使用Laravel Vapor将应用程序部署到AWS?Jun 13, 2023 pm 02:18 PM随着现代应用程序不断增长和扩展,云端部署已经成为许多企业和开发者的首选。在这个领域,AWS(AmazonWebServices)成为了一项热门选择。Laravel是一种流行的PHP框架,它提供了一种简单易用的方法来开发快速且可靠的Web应用程序。本文将讨论如何使用LaravelVapor将应用程序部署到AWS,使您的应用程序更快、更可靠、更安全。注册

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

DVWA

Damn Vulnerable Web App (DVWA) は、非常に脆弱な PHP/MySQL Web アプリケーションです。その主な目的は、セキュリティ専門家が法的環境でスキルとツールをテストするのに役立ち、Web 開発者が Web アプリケーションを保護するプロセスをより深く理解できるようにし、教師/生徒が教室環境で Web アプリケーションを教え/学習できるようにすることです。安全。 DVWA の目標は、シンプルでわかりやすいインターフェイスを通じて、さまざまな難易度で最も一般的な Web 脆弱性のいくつかを実践することです。このソフトウェアは、

PhpStorm Mac バージョン

最新(2018.2.1)のプロフェッショナル向けPHP統合開発ツール

AtomエディタMac版ダウンロード

最も人気のあるオープンソースエディター

MinGW - Minimalist GNU for Windows

このプロジェクトは osdn.net/projects/mingw に移行中です。引き続きそこでフォローしていただけます。 MinGW: GNU Compiler Collection (GCC) のネイティブ Windows ポートであり、ネイティブ Windows アプリケーションを構築するための自由に配布可能なインポート ライブラリとヘッダー ファイルであり、C99 機能をサポートする MSVC ランタイムの拡張機能が含まれています。すべての MinGW ソフトウェアは 64 ビット Windows プラットフォームで実行できます。

ホットトピック

7446

7446 15

15 1374

1374 52

52