ホームページ >バックエンド開発 >C#.Net チュートリアル >ASP.NET MVC SSOシングルサインオン設計例の詳細説明

ASP.NET MVC SSOシングルサインオン設計例の詳細説明

- 零下一度オリジナル

- 2017-07-03 17:28:553055ブラウズ

この記事では主に ASP.NET MVC SSO シングル サインオンの設計と実装について紹介します。興味がある方は詳細をご覧ください。

実験環境の構成

HOSTファイルの構成は次のとおりです:

127.0.0.1 app.com

127.0.0.1 sso.com

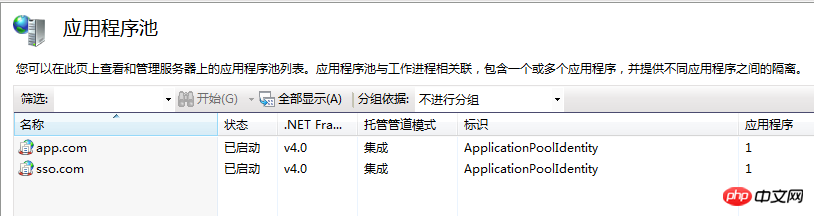

IISの構成は次のとおりです:

プールで使用する.Net Framework 4. 0

IIS にバインドされているドメイン名に注意してください。これは 2 つの完全に異なるドメイン名です。

app.com Web サイトの構成は次のとおりです:

sso.com Web サイトの構成は次のとおりです:

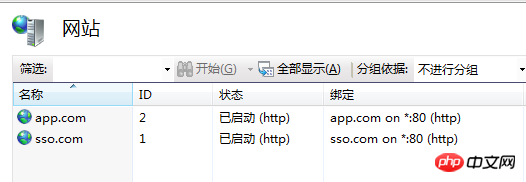

memcached キャッシュ:

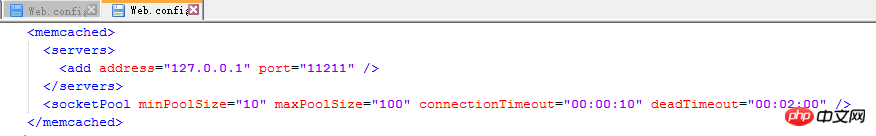

データベース構成:

データベースは EntityFramework 6.0.0 を使用しており、対応するデータベースとテーブル構造は最初の実行時に自動的に作成されます。

認証検証プロセスのデモ:

ブラウザのアドレスバーで http://app.com にアクセスします。ユーザーがログインしていない場合、Web サイトは自動的に http://sso.com/passport にリダイレクトされます。同時に、QueryString パラメータを通じて対応する AppKey アプリケーション ID を渡します。実行中のスクリーンショットは次のとおりです。ログインアカウントとパスワードを入力した後、ログインボタンをクリックすると、システムは自動的にアプリケーションに 301 リダイレクトし、破壊が成功すると、次のようになります。

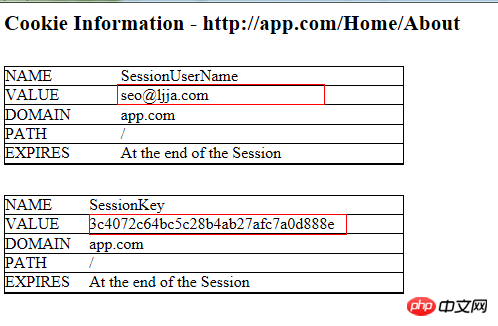

SSO 認証ログインなので。異なるドメインで実行される場合、QueryString メソッドを使用して認証 ID が返されます。 Cookie は同じドメインの Web サイトで使用できます。 301リダイレクトリクエストはブラウザから送信されるため、Handersに認可識別子を置くとブラウザがリダイレクトする際に認可識別子が失われます。リダイレクトが成功すると、プログラムは自動的に認証マークを Cookie に書き込み、別のページのアドレスをクリックすると、URL アドレス バーに認証マークの情報が表示されなくなります。 Cookieの設定は以下の通りです:

SSO 認証ログインなので。異なるドメインで実行される場合、QueryString メソッドを使用して認証 ID が返されます。 Cookie は同じドメインの Web サイトで使用できます。 301リダイレクトリクエストはブラウザから送信されるため、Handersに認可識別子を置くとブラウザがリダイレクトする際に認可識別子が失われます。リダイレクトが成功すると、プログラムは自動的に認証マークを Cookie に書き込み、別のページのアドレスをクリックすると、URL アドレス バーに認証マークの情報が表示されなくなります。 Cookieの設定は以下の通りです:

ログイン成功後の認証検証(認証が必要な他のページへのアクセス):

ログイン成功後の認証検証(認証が必要な他のページへのアクセス):

認証アドレス: http://sso.com/api/passport?

sessionkey=xxxxxx&remark =xxxxxx

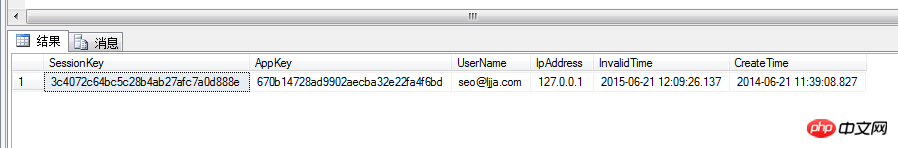

ユーザー認可セッションセッション:

データベースユーザーアカウントとアプリケーション情報:

データベースユーザーアカウントとアプリケーション情報:

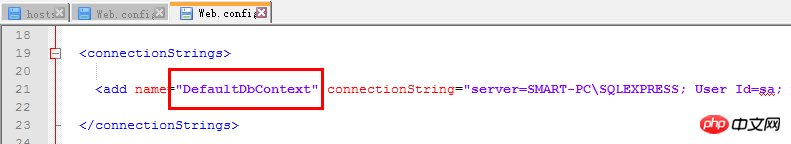

アプリケーション認可ログイン検証ページコアコード:

アプリケーション認可ログイン検証ページコアコード:

/// <summary>

/// 公钥:AppKey

/// 私钥:AppSecret

/// 会话:SessionKey

/// </summary>

public class PassportController : Controller

{

private readonly IAppInfoService _appInfoService = new AppInfoService();

private readonly IAppUserService _appUserService = new AppUserService();

private readonly IUserAuthSessionService _authSessionService = new UserAuthSessionService();

private readonly IUserAuthOperateService _userAuthOperateService = new UserAuthOperateService();

private const string AppInfo = "AppInfo";

private const string SessionKey = "SessionKey";

private const string SessionUserName = "SessionUserName";

//默认登录界面

public ActionResult Index(string appKey = "", string username = "")

{

TempData[AppInfo] = _appInfoService.Get(appKey);

var viewModel = new PassportLoginRequest

{

AppKey = appKey,

UserName = username

};

return View(viewModel);

}

//授权登录

[HttpPost]

public ActionResult Index(PassportLoginRequest model)

{

//获取应用信息

var appInfo = _appInfoService.Get(model.AppKey);

if (appInfo == null)

{

//应用不存在

return View(model);

}

TempData[AppInfo] = appInfo;

if (ModelState.IsValid == false)

{

//实体验证失败

return View(model);

}

//过滤字段无效字符

model.Trim();

//获取用户信息

var userInfo = _appUserService.Get(model.UserName);

if (userInfo == null)

{

//用户不存在

return View(model);

}

if (userInfo.UserPwd != model.Password.ToMd5())

{

//密码不正确

return View(model);

}

//获取当前未到期的Session

var currentSession = _authSessionService.ExistsByValid(appInfo.AppKey, userInfo.UserName);

if (currentSession == null)

{

//构建Session

currentSession = new UserAuthSession

{

AppKey = appInfo.AppKey,

CreateTime = DateTime.Now,

InvalidTime = DateTime.Now.AddYears(1),

IpAddress = Request.UserHostAddress,

SessionKey = Guid.NewGuid().ToString().ToMd5(),

UserName = userInfo.UserName

};

//创建Session

_authSessionService.Create(currentSession);

}

else

{

//延长有效期,默认一年

_authSessionService.ExtendValid(currentSession.SessionKey);

}

//记录用户授权日志

_userAuthOperateService.Create(new UserAuthOperate

{

CreateTime = DateTime.Now,

IpAddress = Request.UserHostAddress,

Remark = string.Format("{0} 登录 {1} 授权成功", currentSession.UserName, appInfo.Title),

SessionKey = currentSession.SessionKey

}); 104

var redirectUrl = string.Format("{0}?SessionKey={1}&SessionUserName={2}",

appInfo.ReturnUrl,

currentSession.SessionKey,

userInfo.UserName);

//跳转默认回调页面

return Redirect(redirectUrl);

}

}

Memcached会话标识验证核心代码:

public class PassportController : ApiController

{

private readonly IUserAuthSessionService _authSessionService = new UserAuthSessionService();

private readonly IUserAuthOperateService _userAuthOperateService = new UserAuthOperateService();

public bool Get(string sessionKey = "", string remark = "")

{

if (_authSessionService.GetCache(sessionKey))

{

_userAuthOperateService.Create(new UserAuthOperate

{

CreateTime = DateTime.Now,

IpAddress = Request.RequestUri.Host,

Remark = string.Format("验证成功-{0}", remark),

SessionKey = sessionKey

});

return true;

}

_userAuthOperateService.Create(new UserAuthOperate

{

CreateTime = DateTime.Now,

IpAddress = Request.RequestUri.Host,

Remark = string.Format("验证失败-{0}", remark),

SessionKey = sessionKey

});

return false;

}

}クライアント認証検証フィルター属性public class SSOAuthAttribute : ActionFilterAttribute

{

public const string SessionKey = "SessionKey";

public const string SessionUserName = "SessionUserName";

public override void OnActionExecuting(ActionExecutingContext filterContext)

{

var cookieSessionkey = "";

var cookieSessionUserName = "";

//SessionKey by QueryString

if (filterContext.HttpContext.Request.QueryString[SessionKey] != null)

{

cookieSessionkey = filterContext.HttpContext.Request.QueryString[SessionKey];

filterContext.HttpContext.Response.Cookies.Add(new HttpCookie(SessionKey, cookieSessionkey));

}

//SessionUserName by QueryString

if (filterContext.HttpContext.Request.QueryString[SessionUserName] != null)

{

cookieSessionUserName = filterContext.HttpContext.Request.QueryString[SessionUserName];

filterContext.HttpContext.Response.Cookies.Add(new HttpCookie(SessionUserName, cookieSessionUserName));

}

//从Cookie读取SessionKey

if (filterContext.HttpContext.Request.Cookies[SessionKey] != null)

{

cookieSessionkey = filterContext.HttpContext.Request.Cookies[SessionKey].Value;

}

//从Cookie读取SessionUserName

if (filterContext.HttpContext.Request.Cookies[SessionUserName] != null)

{

cookieSessionUserName = filterContext.HttpContext.Request.Cookies[SessionUserName].Value;

}

if (string.IsNullOrEmpty(cookieSessionkey) || string.IsNullOrEmpty(cookieSessionUserName))

{

//直接登录

filterContext.Result = SsoLoginResult(cookieSessionUserName);

}

else

{

//验证

if (CheckLogin(cookieSessionkey, filterContext.HttpContext.Request.RawUrl) == false)

{

//会话丢失,跳转到登录页面

filterContext.Result = SsoLoginResult(cookieSessionUserName);

}

}

base.OnActionExecuting(filterContext);

}

public static bool CheckLogin(string sessionKey, string remark = "")

{

var httpClient = new HttpClient

{

BaseAddress = new Uri(ConfigurationManager.AppSettings["SSOPassport"])

};

var requestUri = string.Format("api/Passport?sessionKey={0}&remark={1}", sessionKey, remark);

try

{

var resp = httpClient.GetAsync(requestUri).Result;

resp.EnsureSuccessStatusCode();

return resp.Content.ReadAsAsync<bool>().Result;

}

catch (Exception ex)

{

throw ex;

}

}

private static ActionResult SsoLoginResult(string username)

{

return new RedirectResult(string.Format("{0}/passport?appkey={1}&username={2}",

ConfigurationManager.AppSettings["SSOPassport"],

ConfigurationManager.AppSettings["SSOAppKey"],

username));

}

} SSO 認証属性の使用例: [SSOAuth]

public class HomeController : Controller

{

public ActionResult Index()

{

return View();

}

public ActionResult About()

{

ViewBag.Message = "Your application description page.";

return View();

}

public ActionResult Contact()

{

ViewBag.Message = "Your contact page.";

return View();

}

}

概要:

ドラフトのサンプルコード コードのパフォーマンスは、ここで確認できます。最適化の余地はまだ多くあり、SSO アプリケーション認証ログイン ページには、ユーザー アカウントが存在しない、パスワードが間違っているなどの一連のプロンプト メッセージも表示されます。ビジネス コードが基本的に正しく実行されている後の段階では、AppSecret 秘密キー署名検証、IP 範囲検証、固定セッション リクエスト攻撃、SSO 認証ログイン インターフェイスでの

検証コード

以上がASP.NET MVC SSOシングルサインオン設計例の詳細説明の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。