この記事では主に、すべての HTTP リクエストを POST に制限するための MVC 5 の方法を詳しく紹介します。興味のある友人は参考にしてください。今日、同僚がそのような質問をしました。彼はすべての HTTP リクエストを制限したいと考えています。 MVC が受信した POST モードへの要求。

次に、以下の内容で、私が考えた方法を共有します。他の方法がある場合は、メッセージを残してください。

1. HttpPostAttribute 機能誰もが最初に考えるのは、MVC が POST モードで送信される HTTP リクエストを制限するために使用される HttpPostAttribute 機能を提供しているということです。

public class HomeController : Controller

{

[HttpPost]

public ActionResult Index()

{

return View();

}

}この機能は、アクション メソッドでのみマークできます。これには、各アクション メソッドをマークしてコーダーを作成する必要があります。このメソッドは絶対に受け入れられません。

//

// 摘要:

// 表示一个特性,该特性用于限制操作方法,以便该方法仅处理 HTTP POST 请求。

[AttributeUsage(AttributeTargets.Method, AllowMultiple = false, Inherited = true)]

public sealed class HttpPostAttribute : ActionMethodSelectorAttribute

{

}2. HttpModule の使用

Asp.Net パイプラインでは、HttpModule を使用して、HttpApplication オブジェクト内のイベント用の独自の

プログラムを登録し、すべての HTTP 要求を制御できます。

public class HttpMethodModule : IHttpModule

{

public void Init(HttpApplication context)

{

context.PostMapRequestHandler += Context_PostMapRequestHandler;

}

private void Context_PostMapRequestHandler(object sender, EventArgs e)

{

HttpApplication httpApplication = (HttpApplication) sender;

HttpContext httpContext = httpApplication.Context;

//判断当前是否使用的是 MVC 框架来处理请求,其它的请示不做控制。

MvcHandler mvcHandler = httpContext.Handler as MvcHandler;

if (mvcHandler != null && httpContext.IsPostMethod() == false) {

throw new HttpException(404, "访问的资源不存在。");

}

}

public void Dispose()

{

}

}Web.config に関連する構成を追加します。

<?xml version="1.0" encoding="utf-8"?> <configuration> <system.webServer> <modules> <add name="HttpMethod" type="HttpPostWebApp.Web.HttpMethodModule, HttpPostWebApp"/> </modules> </system.webServer> </configuration>

テスト後、当社の要件を満たすことができます(テスト結果は実証されません)。 3. MVC

フィルター

MVC では、グローバル フィルターを通じてリクエストを制御できます。

public class HttpPostFilter : IAuthorizationFilter

{

public void OnAuthorization(AuthorizationContext filterContext)

{

if (filterContext.HttpContext.IsPostMethod() == false) {

//如果不是POST请求,则返回404。

filterContext.Result = new HttpNotFoundResult();

}

}

}プログラムの起動時にグローバルフィルターとして登録します。

public class FilterConfig

{

public static void RegisterGlobalFilters(GlobalFilterCollection filters)

{

filters.Add(new HttpPostFilter());

}

}4. ルーティングの制約

ルートを登録するときに、

することができます。以下のようにリクエストメソッドをPOSTリクエストに限定することができます。

public class RouteConfig

{

public static void RegisterRoutes(RouteCollection routes)

{

routes.MapRoute(

name: "Default",

url: "{controller}/{action}/{id}",

defaults: new { controller = "Home", action = "Index", id = UrlParameter.Optional }

//限制请求方式必须是POST

, constraints:new { httpMethod = new HttpMethodConstraint("POST")}

);

}

}5. コントローラーのメソッドをオーバーライドする

MVC では、デフォルトですべてのコントローラーがコントローラーを継承します。

BaseController の

抽象クラスを定義し、OnActionExecuting をオーバーライドし、他のコントローラーは BaseController から継承できます。

public abstract class BaseController : Controller

{

protected override void OnActionExecuting(ActionExecutingContext filterContext)

{

if (filterContext.HttpContext.IsPostMethod() == false) {

//如果不是POST请求,则返回404。

filterContext.Result = new HttpNotFoundResult();

}

else {

base.OnActionExecuting(filterContext);

}

}

}この方法では、すべてのコントローラーの基本クラスを変更する必要があるため、お勧めできません。

もちろん、独自のコントローラー基本クラスをすでに定義している場合、このメソッドのワークロードも非常に小さくなります。

まとめ

上記 5 つの方法のうち、方法 2、3、4 は非常に簡単ですが、要件が変更された場合のメンテナンスの負荷が最小限である方法 4 を推奨します。

他の方法がある場合は、メッセージを残してください、ありがとう!

デモのダウンロード: mvchttppostwebapp

以上がすべての HTTP リクエストを POST に制限するにはどうすればよいですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

Springboot怎么使用内置tomcat禁止不安全HTTPMay 12, 2023 am 11:49 AM

Springboot怎么使用内置tomcat禁止不安全HTTPMay 12, 2023 am 11:49 AMSpringboot内置tomcat禁止不安全HTTP方法1、在tomcat的web.xml中可以配置如下内容让tomcat禁止不安全的HTTP方法/*PUTDELETEHEADOPTIONSTRACEBASIC2、Springboot使用内置tomcat没有web.xml配置文件,可以通过以下配置进行,简单来说就是要注入到Spring容器中@ConfigurationpublicclassTomcatConfig{@BeanpublicEmbeddedServletContainerFacto

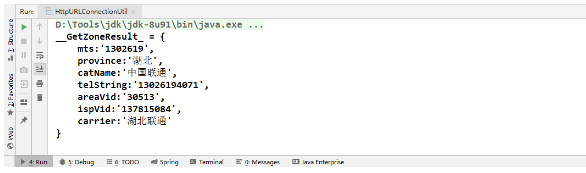

JAVA发送HTTP请求的方式有哪些Apr 15, 2023 am 09:04 AM

JAVA发送HTTP请求的方式有哪些Apr 15, 2023 am 09:04 AM1.HttpURLConnection使用JDK原生提供的net,无需其他jar包,代码如下:importcom.alibaba.fastjson.JSON;importjava.io.BufferedReader;importjava.io.InputStream;importjava.io.InputStreamReader;importjava.io.OutputStream;importjava.net.HttpURLConnection;

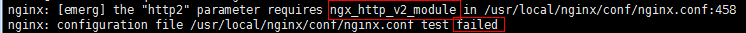

nginx中如何升级到支持HTTP2.0May 24, 2023 pm 10:58 PM

nginx中如何升级到支持HTTP2.0May 24, 2023 pm 10:58 PM一、前言#ssl写在443端口后面。这样http和https的链接都可以用listen443sslhttp2default_server;server_namechat.chengxinsong.cn;#hsts的合理使用,max-age表明hsts在浏览器中的缓存时间,includesubdomainscam参数指定应该在所有子域上启用hsts,preload参数表示预加载,通过strict-transport-security:max-age=0将缓存设置为0可以撤销hstsadd_head

Nginx的HTTP2协议优化与安全设置Jun 10, 2023 am 10:24 AM

Nginx的HTTP2协议优化与安全设置Jun 10, 2023 am 10:24 AM随着互联网的不断发展和改善,Web服务器在速度和性能上的需求也越来越高。为了满足这样的需求,Nginx已经成功地掌握了HTTP2协议并将其融入其服务器的性能中。HTTP2协议要比早期的HTTP协议更加高效,但同时也存在着特定的安全问题。本文将为您详细介绍如何进行Nginx的HTTP2协议优化和安全设置。一、Nginx的HTTP2协议优化1.启用HTTP2在N

Python的HTTP客户端模块urllib与urllib3怎么使用May 20, 2023 pm 07:58 PM

Python的HTTP客户端模块urllib与urllib3怎么使用May 20, 2023 pm 07:58 PM一、urllib概述:urllib是Python中请求url连接的官方标准库,就是你安装了python,这个库就已经可以直接使用了,基本上涵盖了基础的网络请求功能。在Python2中主要为urllib和urllib2,在Python3中整合成了urllib。Python3.x中将urllib2合并到了urllib,之后此包分成了以下四个模块:urllib.request:它是最基本的http请求模块,用来模拟发送请求urllib.error:异常处理模块,如果出现错误可以捕获这些异常urllib

Nginx中HTTP的keepalive怎么配置May 12, 2023 am 11:28 AM

Nginx中HTTP的keepalive怎么配置May 12, 2023 am 11:28 AMhttpkeepalive在http早期,每个http请求都要求打开一个tpcsocket连接,并且使用一次之后就断开这个tcp连接。使用keep-alive可以改善这种状态,即在一次tcp连接中可以持续发送多份数据而不会断开连接。通过使用keep-alive机制,可以减少tcp连接建立次数,也意味着可以减少time_wait状态连接,以此提高性能和提高httpd服务器的吞吐率(更少的tcp连接意味着更少的系统内核调用,socket的accept()和close()调用)。但是,keep-ali

Nginx http运行状况健康检查如何配置May 14, 2023 pm 06:10 PM

Nginx http运行状况健康检查如何配置May 14, 2023 pm 06:10 PM被动检查对于被动健康检查,nginx和nginxplus会在事件发生时对其进行监控,并尝试恢复失败的连接。如果仍然无法恢复正常,nginx开源版和nginxplus会将服务器标记为不可用,并暂时停止向其发送请求,直到它再次标记为活动状态。上游服务器标记为不可用的条件是为每个上游服务器定义的,其中包含块中server指令的参数upstream:fail_timeout-设置服务器标记为不可用时必须进行多次失败尝试的时间,以及服务器标记为不可用的时间(默认为10秒)。max_fails-设置在fai

怎么利用Java实现调用http请求Jun 02, 2023 pm 04:57 PM

怎么利用Java实现调用http请求Jun 02, 2023 pm 04:57 PM一、概述在实际开发过程中,我们经常需要调用对方提供的接口或测试自己写的接口是否合适。很多项目都会封装规定好本身项目的接口规范,所以大多数需要去调用对方提供的接口或第三方接口(短信、天气等)。在Java项目中调用第三方接口的方式有:1、通过JDK网络类Java.net.HttpURLConnection;2、通过common封装好的HttpClient;3、通过Apache封装好的CloseableHttpClient;4、通过SpringBoot-RestTemplate;二、Java调用第三方

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

SublimeText3 英語版

推奨: Win バージョン、コードプロンプトをサポート!

SublimeText3 中国語版

中国語版、とても使いやすい

WebStorm Mac版

便利なJavaScript開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

SublimeText3 Linux 新バージョン

SublimeText3 Linux 最新バージョン

ホットトピック

7448

7448 15

15 1374

1374 52

52