Yii2 のバックエンドのセットアップと rbac パーミッション制御の実装に関する以前の完全なチュートリアルで、ルール テーブルが何をするのか疑問に思ったことがあるでしょうか。なぜこのテーブルをプロセス全体に含めなかったのでしょう。

信じてください。Baidu や Google を試してみて、最終的には竹かごから水を汲み出そうとするだけです。この部分で説明する内容はほとんどありません。

一般的な権限システムについては、ルールがなくても、以前に作成した rbac で十分であることが多いと思います。

この謎のルールがどうなっているのか、公式サイトの例を使って具体的な操作チュートリアルをしていきます!

需要に応じて:

記事システムには管理者と一般ユーザーがおり、管理者は記事に対するあらゆる操作を行うことができますが、作成した記事を変更できるのは一般ユーザーのみであることに注意してください。記事の変更が許可されていないという意味でも、すべての記事を変更することが許可されているという意味でもありません。

yii2 rbac ルールの実装方法を見てください。焦点は、このルールの使用方法を全員に教えることと、多くの人々の心の問題を解決することです。

ルールを追加する前に、yiirbacRule クラスの実行メソッドを実装する必要があります。

その後、バックグラウンド ルール リスト (/admin/rule/index) に移動してルールを追加できます。具体的な追加方法については、以下のスクリーンショットを参照してください

上記の手順でクラス名の追加に失敗する人が多いことに注意してください。ArticleRule ファイルが配置されている場所に名前空間を追加することを忘れないでください。

3 番目のステップを見てみましょう。これも間違いを犯しやすい場所です。このチュートリアルに注目してください。この先には大きなエネルギーが待っています。

アクセス権限リスト (/admin/permission/index) に新しい権限を追加しました。この権限は記事を変更するためのものであり、ユーザーのロールに割り当てられます。

ここで重大な警告があることに注意してください。ここで新しく追加された権限によって制御されるルート、つまり記事の更新操作 (/article/update) は現在のユーザーに 1 回だけ割り当てられる可能性があります。ロールまたはユーザーに繰り返し割り当てられているルールは無効であり、失敗の理由は上書きです。この時点で、記事の更新ページ (/article/update/1) を再度更新すると、明らかに 403 アクセス禁止プロンプトが直接表示されます。これは、追加したルールが有効になったことを意味します。現時点で反映されない場合は、上記2点を確認してみてください!

次に、ArticleRule::execute メソッドにビジネス ロジックを実装します。以下を参照してください。

リーリー

参考のため、テスト手順は次のとおりです:

1. 現在のユーザーが記事を作成するときは、現在の記事の作成者を忘れずに記録してください。デフォルトは User::ROLE_ADMIN です。

2. 一般ユーザーを作成して記事を作成します

3. これら 2 つの記事を変更するには、管理者アカウントと一般ユーザーを使用してシステムにログインします。結論として、管理者は両方の記事を変更でき、一般ユーザーは変更のみ可能です。自分の記事

上記は、編集者が紹介した Yii2 rbac 権限制御のルール チュートリアルの詳細な説明です。ご質問があれば、メッセージを残してください。編集者がすぐに返信します。 。スクリプト ハウス Web サイトをサポートしてくださった皆様にも感謝いたします。

yii2 怎么去掉jqueryFeb 17, 2023 am 09:55 AM

yii2 怎么去掉jqueryFeb 17, 2023 am 09:55 AMyii2去掉jquery的方法:1、编辑AppAsset.php文件,注释掉变量$depends里的“yii\web\YiiAsset”值;2、编辑main.php文件,在字段“components”下面添加配置为“'yii\web\JqueryAsset' => ['js' => [],'sourcePath' => null,],”即可去掉jquery脚本。

实现基于角色的访问控制(RBAC):使用PHP和RBACJun 20, 2023 pm 10:39 PM

实现基于角色的访问控制(RBAC):使用PHP和RBACJun 20, 2023 pm 10:39 PM随着互联网应用的普及,我们希望能够在应用程序内部实现对数据的保护,以保证敏感数据不乱用或不被窃取。其中之一的解决方案是使用基于角色的访问控制(RBAC)。基于角色的访问控制(RBAC)是建立在用户和角色之间的关系上的一种访问控制模型。该模型的核心思想是将用户的角色与访问控制操作联系起来,而不是将访问控制操作直接与用户联系起来。这种方式提高了访问控制的灵活性,

ThinkPHP6中如何进行RBAC权限管理?Jun 12, 2023 am 08:10 AM

ThinkPHP6中如何进行RBAC权限管理?Jun 12, 2023 am 08:10 AM随着互联网的不断发展和应用的广泛运用,越来越多的网站和应用程序要求实现访问权限的控制,以确保敏感信息和资源的安全性。而随着项目的不断发展和功能的不断增加,RBAC权限管理系统已经成为了一种非常流行和成熟的解决方案。在本文中,我们将介绍如何在ThinkPHP6框架中使用RBAC进行权限管理。什么是RBAC权限管理?RBAC(Role-BasedAccess

掌握PHP中的角色-Based Access Control(RBAC)鉴权Aug 07, 2023 pm 03:39 PM

掌握PHP中的角色-Based Access Control(RBAC)鉴权Aug 07, 2023 pm 03:39 PM掌握PHP中的角色-BasedAccessControl(RBAC)鉴权引言:在开发Web应用程序时,鉴权是一项必不可少的功能。角色-BasedAccessControl(RBAC)是一种常用的鉴权模式,它将访问控制以角色为中心进行管理,使权限的分配更加灵活和易于维护。本文将介绍如何在PHP中实现RBAC鉴权,并提供相关代码示例。一、RBAC概述角色

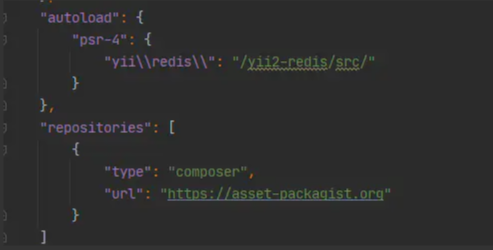

怎么使用YII2框架安装Redis扩展May 26, 2023 pm 06:41 PM

怎么使用YII2框架安装Redis扩展May 26, 2023 pm 06:41 PM1.需要下载yii2-redis的master分支windows版本composer下载2.解压复制到vendor/yiisoft下面3.yiisoft下面extensions.php里面增加'yiisoft/yii2-redis'=>array('name'=>'yiisoft/yii2-redis','version'=>'2.0.

PHP和Yii2集成实现RBAC权限管理功能Jun 25, 2023 pm 09:18 PM

PHP和Yii2集成实现RBAC权限管理功能Jun 25, 2023 pm 09:18 PM随着互联网技术的快速发展,越来越多的应用程序需要处理权限管理问题。RBAC(基于角色的访问控制)作为一种成熟的权限管理模型,被广泛应用于各类应用程序之中。在PHP领域中,Yii2框架提供了一套完整的RBAC实现方案。本文将介绍PHP和Yii2集成实现RBAC权限管理的方法。一、什么是RBAC?RBAC是一种常用的权限管理模型,即基于角色的访问控制。在RBAC

Java JAASの最新のベストプラクティスFeb 23, 2024 pm 10:52 PM

Java JAASの最新のベストプラクティスFeb 23, 2024 pm 10:52 PM一、JAAS概述JavaJAAS(JavaAuthenticationandAuthorizationService)是一个用于多系统单点登录(SSO)集成、基于角色的访问控制(RBAC)和授权管理的框架。JAAS允许应用程序保护对数据或资源的访问,并定义访问控制机制。二、JAAS最新最佳实践1.使用JAAS进行身份验证JAAS提供两种主要的身份验证方法:基于令牌的身份验证:此方法使用令牌(例如,用户名和密码)来验证用户身份。基于认证的身份验证:此方法使用认证(例如,数字证书)来验证用户身份。2

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

MantisBT

Mantis は、製品の欠陥追跡を支援するために設計された、導入が簡単な Web ベースの欠陥追跡ツールです。 PHP、MySQL、Web サーバーが必要です。デモおよびホスティング サービスをチェックしてください。

MinGW - Minimalist GNU for Windows

このプロジェクトは osdn.net/projects/mingw に移行中です。引き続きそこでフォローしていただけます。 MinGW: GNU Compiler Collection (GCC) のネイティブ Windows ポートであり、ネイティブ Windows アプリケーションを構築するための自由に配布可能なインポート ライブラリとヘッダー ファイルであり、C99 機能をサポートする MSVC ランタイムの拡張機能が含まれています。すべての MinGW ソフトウェアは 64 ビット Windows プラットフォームで実行できます。

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

SublimeText3 英語版

推奨: Win バージョン、コードプロンプトをサポート!

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ホットトピック

7428

7428 15

15 1359

1359 52

52