目次

ステップ 1: EC2 インスタンスを起動する

ステップ 2: EC2 インスタンスに接続します

ステップ 3: Apache をインストールする

ステップ 4: MySQL をインストールする

ステップ 5: PHP をインストールする

ステップ 6: 仮想ホストをセットアップする

ステップ 7: HTML スクリプトを使用してテストする

ステップ 8: Web サイトで PHP を有効にする

ステップ 9: Apache を PHP 用に構成する

ここでは、DevOps プロジェクト用に Ubuntu 24.04 LTS を使用して AWS EC2 t2.micro インスタンス上に LAMP スタック (Linux、Apache、MySQL、PHP) をセットアップする方法に関するステップバイステップのガイドを示します。

ステップ 1: EC2 インスタンスを起動する

AWS マネジメントコンソールにログインします:

「インスタンスの起動」をクリックします。

- インスタンスの構成:

名前: インスタンスに名前を付けます (例: 「LAMP サーバー」)。

AMI: Ubuntu 24.04 LTS HVM (64 ビット アーキテクチャ) を選択します。

インスタンスの種類: t2.micro (無料利用枠の対象) を選択します。

- SSH アクセス用のキー ペアを割り当てます。

- セキュリティグループの構成:

次のルールを追加します:

リモート アクセス用の SSH (ポート 22)。

Web トラフィック用の HTTP (ポート 80)。

安全な Web トラフィックのための HTTPS (ポート 443)。

- インスタンスを起動します。

ステップ 2: EC2 インスタンスに接続する

ターミナルを開きます (または、必要に応じて VSCode ターミナルを使用します)。

SSH を使用してインスタンスに接続します:

キーペアを使用してインスタンスに SSH 接続します:

- パッケージを更新およびアップグレードします:

ステップ 3: Apache をインストールする

- Apache をインストールします:

- Apache を検証します

- ブラウザを開いて、EC2 パブリック IP に移動します。 Apache のデフォルト ページが表示されるはずです。

または、以下のコマンドを実行します:

ステップ 4: MySQL をインストールする

- MySQL サーバーをインストールします:

MySQL の安全なインストール:

- root パスワードを設定し、プロンプトに従って MySQL インスタンスを保護します。プロンプトに従って、root パスワードの設定、匿名ユーザーの削除、リモート root ログインの禁止などを行います。

- MySQL にログインして、機能することを確認します。 作成した root パスワードを入力すると、MySQL シェルにアクセスできるようになります。

ステップ 5: PHP をインストールする

- PHP と、Apache および MySQL に必要な PHP 拡張機能をインストールします:

- PHP バージョンを確認する

- Apache を再起動して PHP をロードします:

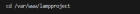

ステップ 6: 仮想ホストをセットアップする

- Web サイト用の新しいディレクトリを作成します:

- 新しい仮想ホスト ファイルを作成します:

- 次のコンテンツを追加して仮想ホストを構成します:

- 以下のコマンドを 1 つずつ使用して仮想ホストを有効にします:

ステップ 7: HTML スクリプトを使用してテストする

- プロジェクトのパスに移動します

- Index.html ファイルを作成します

- ファイルを開いて編集し、以下の HTML コンテンツを貼り付けます。

- Index.html ファイルの内容を表示します。

- ブラウザを開いて http://54.205.253.69 または http://ec254.205.253.69.compute-1.amazonaws.com/:80 を表示します。

ステップ 8: Web サイトで PHP を有効にする

ステップ 9: PHP 用に Apache を構成する

- Apache のデフォルトのディレクトリ インデックス ファイルを更新します:

- 次のコンテンツを追加します:

- 保存して終了します (Ctrl X、Y、Enter)。

ブラウザで http:///info.php にアクセスします。 PHP 情報ページが表示されるはずです。

- その後、PHP 情報ページを削除します: セキュリティ上の理由から、テスト後に PHP 情報ページを削除します:

- テスト ファイルにアクセスします:

以上がAWS での LAMP スタックのセットアップの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

セッション固定攻撃をどのように防ぐことができますか?Apr 28, 2025 am 12:25 AM

セッション固定攻撃をどのように防ぐことができますか?Apr 28, 2025 am 12:25 AMセッション固定攻撃を防ぐための効果的な方法には、次のものがあります。1。ユーザーがログインした後にセッションIDを再生します。 2。安全なセッションID生成アルゴリズムを使用します。 3。セッションタイムアウトメカニズムを実装します。 4。HTTPSを使用したセッションデータを暗号化します。これらの措置は、セッションの固定攻撃に直面するときにアプリケーションが破壊されないようにすることができます。

セッションレス認証をどのように実装しますか?Apr 28, 2025 am 12:24 AM

セッションレス認証をどのように実装しますか?Apr 28, 2025 am 12:24 AMセッションのない認証の実装は、サーバー側のセッションストレージなしですべての必要な情報がトークンに保存されるトークンベースの認証システムであるJSonWebtokens(JWT)を使用することで実現できます。 1)JWTを使用してトークンを生成および検証する、2)トークンが傍受されるのを防ぐためにHTTPSが使用されることを確認する、3)クライアント側にトークンを安全に保存する、4)改ざんを防ぐためにサーバー側のトークンを検証する、5)短期アクセスや長期的なリフレイを使用するなどのトークンの取り消しメカニズムを実装する。

PHPセッションに関連するいくつかの一般的なセキュリティリスクは何ですか?Apr 28, 2025 am 12:24 AM

PHPセッションに関連するいくつかの一般的なセキュリティリスクは何ですか?Apr 28, 2025 am 12:24 AMPHPセッションのセキュリティリスクには、主にセッションハイジャック、セッションの固定、セッション予測、およびセッション中毒が含まれます。 1。HTTPSを使用してCookieを保護することにより、セッションハイジャックを防ぐことができます。 2。ユーザーがログインする前にセッションIDを再生することにより、セッションの固定を回避できます。3。セッションの予測は、セッションIDのランダム性と予測不可能性を確保する必要があります。 4.セッションの中毒は、セッションデータを確認およびフィルタリングすることで防ぐことができます。

PHPセッションをどのように破壊しますか?Apr 28, 2025 am 12:16 AM

PHPセッションをどのように破壊しますか?Apr 28, 2025 am 12:16 AMPHPセッションを破壊するには、最初にセッションを開始してから、データをクリアしてセッションファイルを破壊する必要があります。 1。Session_start()を使用してセッションを開始します。 2。Session_unset()を使用して、セッションデータをクリアします。 3.最後に、session_destroy()を使用してセッションファイルを破壊して、データのセキュリティとリソースのリリースを確保します。

PHPのデフォルトセッションの保存パスをどのように変更できますか?Apr 28, 2025 am 12:12 AM

PHPのデフォルトセッションの保存パスをどのように変更できますか?Apr 28, 2025 am 12:12 AMPHPのデフォルトセッションの保存パスを変更する方法は?次の手順で達成できます。Session_save_path( '/var/www/sessions'); session_start(); PHPスクリプトで、セッション保存パスを設定します。 session.save_path = "/var/www/sessions"をphp.iniファイルに設定して、セッションの保存パスをグローバルに変更します。 memcachedまたはredisを使用して、ini_set( 'session.save_handler'、 'memcached')などのセッションデータを保存します。 ini_set(

PHPセッションに保存されているデータをどのように変更しますか?Apr 27, 2025 am 12:23 AM

PHPセッションに保存されているデータをどのように変更しますか?Apr 27, 2025 am 12:23 AMtomodifydatainaphpsession、starthessession withsession_start()、$ _sessiontoset、modify、orremovevariables.1)startthessession.2)

PHPセッションに配列を保存する例を示します。Apr 27, 2025 am 12:20 AM

PHPセッションに配列を保存する例を示します。Apr 27, 2025 am 12:20 AM配列はPHPセッションに保存できます。 1。セッションを開始し、session_start()を使用します。 2。配列を作成し、$ _Sessionで保存します。 3. $ _Sessionを介して配列を取得します。 4.セッションデータを最適化してパフォーマンスを向上させます。

Garbage CollectionはPHPセッションでどのように機能しますか?Apr 27, 2025 am 12:19 AM

Garbage CollectionはPHPセッションでどのように機能しますか?Apr 27, 2025 am 12:19 AMPHPセッションガベージコレクションは、有効期限が切れたセッションデータをクリーンアップするために確率メカニズムを通じてトリガーされます。 1)構成ファイルにトリガー確率とセッションのライフサイクルを設定します。 2)Cronタスクを使用して、高負荷アプリケーションを最適化できます。 3)データの損失を避けるために、ごみ収集の頻度とパフォーマンスのバランスを取る必要があります。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

DVWA

Damn Vulnerable Web App (DVWA) は、非常に脆弱な PHP/MySQL Web アプリケーションです。その主な目的は、セキュリティ専門家が法的環境でスキルとツールをテストするのに役立ち、Web 開発者が Web アプリケーションを保護するプロセスをより深く理解できるようにし、教師/生徒が教室環境で Web アプリケーションを教え/学習できるようにすることです。安全。 DVWA の目標は、シンプルでわかりやすいインターフェイスを通じて、さまざまな難易度で最も一般的な Web 脆弱性のいくつかを実践することです。このソフトウェアは、

EditPlus 中国語クラック版

サイズが小さく、構文の強調表示、コード プロンプト機能はサポートされていません

MinGW - Minimalist GNU for Windows

このプロジェクトは osdn.net/projects/mingw に移行中です。引き続きそこでフォローしていただけます。 MinGW: GNU Compiler Collection (GCC) のネイティブ Windows ポートであり、ネイティブ Windows アプリケーションを構築するための自由に配布可能なインポート ライブラリとヘッダー ファイルであり、C99 機能をサポートする MSVC ランタイムの拡張機能が含まれています。すべての MinGW ソフトウェアは 64 ビット Windows プラットフォームで実行できます。

SecLists

SecLists は、セキュリティ テスターの究極の相棒です。これは、セキュリティ評価中に頻繁に使用されるさまざまな種類のリストを 1 か所にまとめたものです。 SecLists は、セキュリティ テスターが必要とする可能性のあるすべてのリストを便利に提供することで、セキュリティ テストをより効率的かつ生産的にするのに役立ちます。リストの種類には、ユーザー名、パスワード、URL、ファジング ペイロード、機密データ パターン、Web シェルなどが含まれます。テスターはこのリポジトリを新しいテスト マシンにプルするだけで、必要なあらゆる種類のリストにアクセスできるようになります。

メモ帳++7.3.1

使いやすく無料のコードエディター

ホットトピック

7769

7769 15

15 1644

1644 14

14 1399

1399 52

52 1294

1294 25

25 1234

1234 29

29