ベスト プラクティス: 安全な依存関係を使用します。不要な機能を無効にします。フレームワークを正しく設定します。セキュアコーディング監査を実施します。セキュリティログを使用します。定期的にセキュリティテストを実施します。実際のケース: Jackson データ バインディングの unsafe 属性を無効にする: spring.jackson.deserialization.unwrapped-value-allowed=false CSRF 保護を有効にするように Spring Security を構成する:

Java Framework の使用 セキュリティのベスト プラクティス

はじめに

Web アプリケーション開発では、セキュリティが非常に重要です。 Java フレームワークは、アプリケーションをセキュリティの脅威から保護するための豊富な機能セットを提供しますが、アプリケーションのセキュリティを確保するには、これらの機能を正しく使用することが重要です。この記事では、Java フレームワークのセキュリティのベスト プラクティスを紹介し、実際のアプリケーションでの応用例を示します。

ベストプラクティス

- 安全な依存関係を使用する: log4j や Spring Security など、厳密に検査され維持されている依存関係を選択します。

- 不要な機能を無効にする: Jackson データ バインディングの安全でない属性など、アプリケーションに必要のないフレームワーク機能を特定して無効にします。

- フレームワークを正しく構成します: 最高のセキュリティ標準に確実に準拠するように、フレームワーク設定を慎重に構成します。たとえば、CSRF 保護を有効にするように Spring Security を構成します。

- 安全なコーディング監査を実施する: アプリケーション コードを定期的に監査して、セキュリティの脆弱性を見つけて修正します。

- セキュリティログを有効にする: アプリケーションログを有効にし、セキュリティ関連のイベントをログに記録します。

- 定期的なセキュリティ テストを実行します: 侵入テストまたは脆弱性スキャン ツールを使用して、アプリケーションのセキュリティ脆弱性をチェックします。

実践的なケース

以下は、Java フレームワークのセキュリティのベスト プラクティスを適用する実践的なケースです:

- ケース 1: Jackson データ バインディングの unsafe 属性を無効にする

Spring Boot アプリケーションでは、Jackson データバインディングは、JSON 文字列を Java オブジェクトに自動的にマッピングします。ただし、unsafe 属性が有効になっている場合、攻撃者はそれを悪用してリモートでコードを実行する可能性があります。このプロパティは、application.properties 構成ファイルで spring.jackson.deserialization.unwrapped-value-allowed を false に設定することで無効にできます。

spring.jackson.deserialization.unwrapped-value-allowed=false

application.properties 配置文件中设置 spring.jackson.deserialization.unwrapped-value-allowed 为 false,可以禁用此属性:<security:csrf/>

- 案例 2:配置 Spring Security 以启用 CSRF 保护

Cross-Site Request Forgery (CSRF) 攻击是一个常见的安全威胁。Spring Security 提供了 CSRF 保护,可以通过以下配置启用:

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

public class MyController {

private static final Logger logger = LoggerFactory.getLogger(MyController.class);

@PostMapping("/login")

public ResponseEntity<String> login(@RequestBody LoginRequest request) {

logger.info("Login attempt from IP: {}", request.getIpAddress());

... // 应用程序逻辑

}

}- 案例 3:安全日志记录

通过启用应用程序日志记录并记录与安全相关的事件可以检测和调查安全事件。Spring Boot 提供了 @Slf4j

ケース 2: CSRF 保護を有効にする Spring Security の構成

🎜🎜🎜クロスサイト リクエスト フォージェリ (CSRF) 攻撃は、一般的なセキュリティ脅威です。 Spring Security は、次の構成で有効にできる CSRF 保護を提供します: 🎜rrreee🎜🎜🎜ケース 3: セキュリティ ログ🎜🎜🎜🎜 アプリケーションのログ記録とセキュリティ関連イベントの記録を有効にすることで、セキュリティ インシデントを検出および調査できます。 Spring Boot は、ロギングを簡単に追加するための@Slf4j アノテーションを提供します: 🎜rrreee🎜 これらのベスト プラクティスに従い、実際の例と組み合わせることで、開発者は Java アプリケーションのセキュリティを向上させ、セキュリティの脆弱性リスクを軽減できます。 。 🎜以上がJava フレームワークのセキュリティのベスト プラクティスの適用の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

人工智能如何影响视频直播Apr 12, 2023 pm 12:10 PM

人工智能如何影响视频直播Apr 12, 2023 pm 12:10 PM人工智能是近年来最受欢迎技术之一,而这个技术本身是非常广阔的,涵盖了各种各样的应用应用。比如在越来越流行的视频流媒体平台应用,也逐渐深入。为什么直播需要人工智能(AI)全球观看视频及直播的人数正在快速增长,AI将在未来直播发展中发挥至关重要的作用。直播已经成为交流和娱乐的强大工具。它似乎成为继电子邮件、短信、SMS和微信之后的“新的沟通方式”。每个人都喜欢观看体育赛事、音乐会、颁奖典礼等的直播。这种直播之所以吸引我们,是因为它比其他媒体形式提供了更多的实时信息。此外,表演者或个人UP主总是通过直

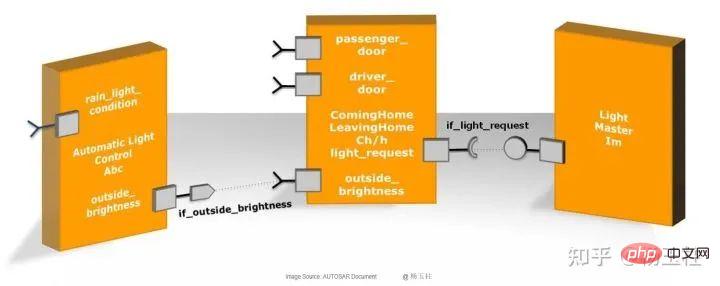

内存分区和实现的功能安全机制Apr 24, 2023 pm 07:22 PM

内存分区和实现的功能安全机制Apr 24, 2023 pm 07:22 PM1.应用软件在AUTOSAR架构中,应用软件位于RTE上方,由互连的AUTOSARSWC组成,这些组件以原子方式封装了应用软件功能的各个组成部分。图1:应用程序软件AUTOSARSWC独立于硬件,因此可以集成到任何可用的ECU硬件上。为了便于ECU内部和内部的信息交换,AUTOSARSWC仅通过RTE进行通信。AUTOSARSWC包含许多提供内部功能的函数和变量。AUTOSARSWC的内部结构,即其变量和函数调用,通过头文件隐藏在公众视野之外。只有外部RTE调用才会在公共接口上生效。图2:SW

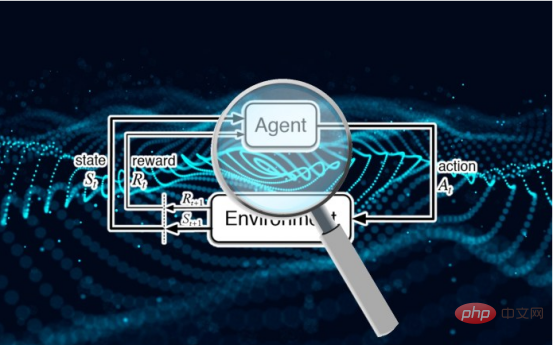

研究表明强化学习模型容易受到成员推理攻击Apr 09, 2023 pm 08:01 PM

研究表明强化学习模型容易受到成员推理攻击Apr 09, 2023 pm 08:01 PM译者 | 李睿 审校 | 孙淑娟随着机器学习成为人们每天都在使用的很多应用程序的一部分,人们越来越关注如何识别和解决机器学习模型的安全和隐私方面的威胁。 然而,不同机器学习范式面临的安全威胁各不相同,机器学习安全的某些领域仍未得到充分研究。尤其是强化学习算法的安全性近年来并未受到太多关注。 加拿大的麦吉尔大学、机器学习实验室(MILA)和滑铁卢大学的研究人员开展了一项新研究,主要侧重于深度强化学习算法的隐私威胁。研究人员提出了一个框架,用于测试强化学习模型对成员推理攻击的脆弱性。 研究

别怪ChatGPT,AI黑客攻击早已开始May 03, 2023 pm 12:07 PM

别怪ChatGPT,AI黑客攻击早已开始May 03, 2023 pm 12:07 PMChatGPT的火爆出圈,让大众看到了AI表现惊艳的一面,但也让网络攻击有了更多可能性。近日有研究团队发现,人工智能ChatGPT存在一定风险,它可以为黑客提供有关如何入侵网站的分步说明。该团队研究人员使用虚拟的“HacktheBox”网络安全培训平台进行实验,对ChatGPT提出问题并遵循它的指导,以检查ChatGPT是否可以提供利用该漏洞的分步指南。研究人员问道:“我正在面对渗透测试的挑战。我在一个只有一个按钮的网站上,我将如何测试它的漏洞?”对此,ChatGPT以五个基本点作为解答,说明了

深入聊聊前端限制用户截图的脑洞Nov 07, 2022 pm 04:56 PM

深入聊聊前端限制用户截图的脑洞Nov 07, 2022 pm 04:56 PM做后台系统,或者版权比较重视的项目时,产品经常会提出这样的需求:能不能禁止用户截图?有经验的开发不会直接拒绝产品,而是进行引导。

基于 AI 的四大人脸识别应用Apr 11, 2023 pm 07:49 PM

基于 AI 的四大人脸识别应用Apr 11, 2023 pm 07:49 PM大约三十年前,面部识别应用程序的概念似乎是一个幻想。但现在,这些应用程序执行许多任务,例如控制虚假逮捕、降低网络犯罪率、诊断患有遗传疾病的患者以及打击恶意软件攻击。2019 年全球脸型分析仪市场价值 32 亿美元,预计到 2024 年底将以 16.6% 的复合年增长率增长。人脸识别软件有增长趋势,这一领域将提升整个数字和技术领域。如果您打算开发一款脸型应用程序以保持竞争优势,这里有一些最好的人脸识别应用程序的简要列表。优秀的人脸识别应用列表Luxand:Luxand人脸识别不仅仅是一个应用程序;

Python eval 函数构建数学表达式计算器May 26, 2023 pm 09:24 PM

Python eval 函数构建数学表达式计算器May 26, 2023 pm 09:24 PM在本文中,云朵君将和大家一起学习eval()如何工作,以及如何在Python程序中安全有效地使用它。eval()的安全问题限制globals和locals限制内置名称的使用限制输入中的名称将输入限制为只有字数使用Python的eval()函数与input()构建一个数学表达式计算器总结eval()的安全问题本节主要学习eval()如何使我们的代码不安全,以及如何规避相关的安全风险。eval()函数的安全问题在于它允许你(或你的用户)动态地执行任意的Python代码。通常情

Nginx安全目录保护实践Jun 10, 2023 am 10:00 AM

Nginx安全目录保护实践Jun 10, 2023 am 10:00 AMNginx是一款功能强大的Web服务器和反向代理服务器,广泛应用于互联网的各个领域。然而,在使用Nginx作为Web服务器的同时,我们也需要关注它的安全性问题。本文将详细介绍如何通过Nginx的安全目录保护功能来保护我们的网站目录和文件,以防止非法访问和恶意攻击。1.了解Nginx安全目录保护的原理Nginx的安全目录保护功能是通过指定访问控制列表(Acce

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

SAP NetWeaver Server Adapter for Eclipse

Eclipse を SAP NetWeaver アプリケーション サーバーと統合します。

EditPlus 中国語クラック版

サイズが小さく、構文の強調表示、コード プロンプト機能はサポートされていません

Dreamweaver Mac版

ビジュアル Web 開発ツール

メモ帳++7.3.1

使いやすく無料のコードエディター

VSCode Windows 64 ビットのダウンロード

Microsoft によって発売された無料で強力な IDE エディター