CentOSのログによる侵入防止について詳しく解説

Linux 上の /var/log/wtmp ファイルをチェックして、不審な IP ログインを確認してください

最後 -f /var/log/wtmp

このログ ファイルには、各ユーザーのログインとログアウト、およびシステムの起動とシャットダウンが永続的に記録されます。したがって、システムの稼働時間が増加するにつれて、ファイルのサイズはますます大きくなります

増加速度はシステムユーザーのログイン回数によって異なります。このログ ファイルは、ユーザーのログイン記録を表示するために使用できます

last コマンドは、このファイルにアクセスしてこの情報を取得し、ユーザーのログイン レコードを後から前へ逆の順序で表示します。Last は、ユーザー、端末 tty、または時間に基づいて対応するレコードを表示することもできます。

/var/log/secure ファイルをチェックして、不審な IP ログインの数を確認してください

Linux システムの環境では、root ユーザーであっても、他のユーザーであっても、システムにログインした後、コマンド履歴を通じて履歴を確認できますが、複数の人がサーバーにログインすると、ある日誰かがログインする可能性があります。誤って操作してしまい、大切なデータを削除してしまいました。このとき、履歴を参照(コマンド:history)しても意味がありません(履歴はログインユーザでの実行のみ有効であり、rootユーザでも他のユーザの履歴は取得できないため)。ログイン後のIPアドレスやユーザー名などを記録し、操作履歴を残す方法はありますか?答え: はい。

これは、次のコードを/etc/profileに追加することで実現できます:

リーリー リーリーユーザーとしてログアウトし、再度ログインします

上記のスクリプトは、システムの /tmp に dbasky ディレクトリを作成し、システムにログインしたすべてのユーザーと IP アドレス (ファイル名) を記録します。ユーザーがログイン/ログアウトするたびに、対応するファイルが作成されます。このユーザーのログイン期間中の操作の履歴を確認するため、この方法を使用してシステムのセキュリティを監視できます。

リーリー以上がCentOSのログによる侵入防止について詳しく解説の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

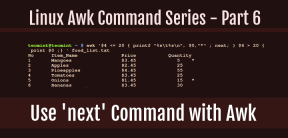

使用方法'次の' Linuxでawkを使用したコマンド-Part 6May 15, 2025 am 10:43 AM

使用方法'次の' Linuxでawkを使用したコマンド-Part 6May 15, 2025 am 10:43 AMawkシリーズのこの6回目の記事では、次のコマンドを探索します。これは、冗長処理ステップをスキップすることでスクリプト実行の効率を向上させるのに役立ちます。次のコマンドは何ですか?

Linuxでファイルを効率的に転送する方法May 15, 2025 am 10:42 AM

Linuxでファイルを効率的に転送する方法May 15, 2025 am 10:42 AMLinuxシステムでファイルを転送することは、特にローカルシステム間またはリモートシステム間のネットワーク伝送に関しては、すべてのシステム管理者が習得する一般的なタスクです。 Linuxは、このタスクを達成するために2つの一般的に使用されるツールを提供します:SCP(セキュアレプリケーション)とRSYNC。どちらも、ローカルマシンまたはリモートマシン間でファイルを転送するための安全で便利な方法を提供します。この記事では、SCPおよびRSYNCコマンドを使用して、ローカルおよびリモートファイルの転送を含むファイルを転送する方法を詳細に説明します。 Linux SCPコマンドのSCP(Secure Copy Protocol)を理解することは、SSH(Secure Shell)を介して2つのホスト間でファイルとディレクトリを安全にコピーするために使用されるコマンドラインプログラムです。つまり、ファイルがインターネットを介して転送されると、

史上最も人気のあるLinuxデスクトップ環境May 15, 2025 am 10:35 AM

史上最も人気のあるLinuxデスクトップ環境May 15, 2025 am 10:35 AMLinuxの魅力的な機能の1つは、WindowsやMac OS Xとは対照的に、さまざまなデスクトップ環境に対するサポートです。これにより、デスクトップユーザーは、コンピューティング要件に基づいて、最も適切で適合するデスクトップ環境を選択できます。

LinuxデスクトップにLibreOffice 24.8をインストールする方法May 15, 2025 am 10:15 AM

LinuxデスクトップにLibreOffice 24.8をインストールする方法May 15, 2025 am 10:15 AMLibreofficeは、Linux、Windows、Macのプラットフォームに合わせて、堅牢でオープンソースのオフィススイートとして際立っています。ワードドキュメント、スプレッドシート、プレゼンテーション、図面、計算、および数学を処理するための一連の高度な機能を誇っています

LinuxのOnlyOffice Docsを使用してPDFファイルの操作方法May 15, 2025 am 09:58 AM

LinuxのOnlyOffice Docsを使用してPDFファイルの操作方法May 15, 2025 am 09:58 AMPDFファイルを管理するLinuxユーザーには、幅広いプログラムが自由に使用されています。具体的には、さまざまな機能用に設計された多数の専門的なPDFツールがあります。たとえば、ファイルを読むためのPDFビューアーまたはPDF EDIをインストールすることを選択できます。

awkとstdinを使用してコマンド出力をフィルタリングする方法May 15, 2025 am 09:53 AM

awkとstdinを使用してコマンド出力をフィルタリングする方法May 15, 2025 am 09:53 AMAWWコマンドシリーズの以前のセグメントでは、主にファイルからの入力を読み取ることに焦点を当てていました。ただし、Stdinから入力を読む必要がある場合はどうなりますか?awkシリーズのパート7では、oの出力を使用できるいくつかの例を調べます

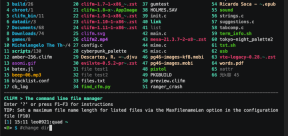

CLIFM- LinuxのLightning -FastターミナルファイルマネージャーMay 15, 2025 am 09:45 AM

CLIFM- LinuxのLightning -FastターミナルファイルマネージャーMay 15, 2025 am 09:45 AMCLIFMは、シェルのようなインターフェイスの基礎に基づいて設計された、独特で信じられないほど迅速なコマンドラインファイルマネージャーとして際立っています。これは、ユーザーがすでによく知っているコマンドを使用してファイルシステムに関与できることを意味します。選択o

Linux Mint 21.3からLinux Mint 22へのアップグレード方法May 15, 2025 am 09:44 AM

Linux Mint 21.3からLinux Mint 22へのアップグレード方法May 15, 2025 am 09:44 AMLinux Mint 22 Wilmaの新しいインストールを実行したくない場合は、以前のバージョンからアップグレードするオプションがあります。このガイドでは、Linux Mint 21.3(21.Xシリーズの最新のマイナーリリースからアップグレードするプロセスを詳しく説明します。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

SAP NetWeaver Server Adapter for Eclipse

Eclipse を SAP NetWeaver アプリケーション サーバーと統合します。

SublimeText3 英語版

推奨: Win バージョン、コードプロンプトをサポート!

SecLists

SecLists は、セキュリティ テスターの究極の相棒です。これは、セキュリティ評価中に頻繁に使用されるさまざまな種類のリストを 1 か所にまとめたものです。 SecLists は、セキュリティ テスターが必要とする可能性のあるすべてのリストを便利に提供することで、セキュリティ テストをより効率的かつ生産的にするのに役立ちます。リストの種類には、ユーザー名、パスワード、URL、ファジング ペイロード、機密データ パターン、Web シェルなどが含まれます。テスターはこのリポジトリを新しいテスト マシンにプルするだけで、必要なあらゆる種類のリストにアクセスできるようになります。

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

Safe Exam Browser

Safe Exam Browser は、オンライン試験を安全に受験するための安全なブラウザ環境です。このソフトウェアは、あらゆるコンピュータを安全なワークステーションに変えます。あらゆるユーティリティへのアクセスを制御し、学生が無許可のリソースを使用するのを防ぎます。