Maison >Tutoriel système >Série Windows >Test du canal de développement Win11 24H2 version 26080.1300, correctif de mise à jour cumulative KB5037139

Test du canal de développement Win11 24H2 version 26080.1300, correctif de mise à jour cumulative KB5037139

- 王林avant

- 2024-04-11 18:16:17722parcourir

L'éditeur PHP Zimo vous apporte des détails sur le dernier patch de mise à jour cumulative Win11 Dev Channel test 24H2 version 26080.1300 KB5037139. Cette mise à jour apporte de nombreuses améliorations et correctifs au système Win11, améliorant ainsi la stabilité et les performances du système. Apprenez-en davantage sur les mises à jour dès maintenant et maintenez votre système à jour !

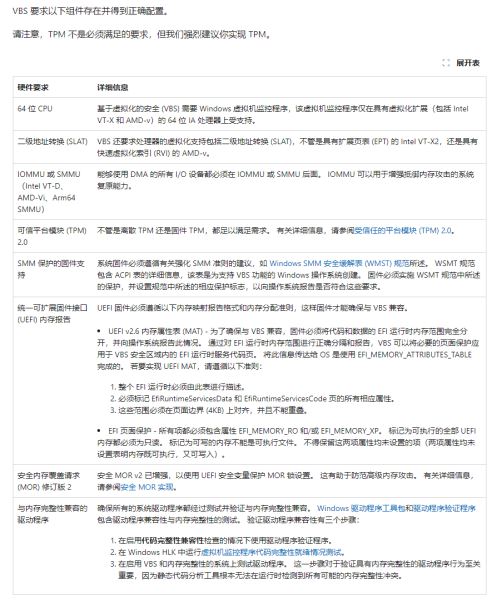

Selon les rapports, la plupart des utilisateurs du canal Dev recevront la mise à jour cumulative 26080.1300 (KB5037139), mais si la fonctionnalité de sécurité basée sur la virtualisation (VBS) est activée, ils recevront la version 26080.1400 (KB5037140). Microsoft a également souligné que les appareils Arm64 ne recevront KB5037139 que même si VBS est activé.

REMARQUE : La sécurité basée sur la virtualisation (VBS) utilise la virtualisation matérielle et l'hyperviseur Windows pour créer un environnement virtuel isolé qui devient la racine de confiance pour un système d'exploitation dont le noyau est supposé compromis. Windows utilise cet environnement isolé pour héberger de nombreuses solutions de sécurité, leur offrant ainsi une protection considérablement renforcée contre les vulnérabilités du système d'exploitation et contre les attaques malveillantes cherchant à détourner la protection. VBS applique des restrictions pour protéger les ressources critiques du système et du système d'exploitation, ou pour protéger les actifs de sécurité tels que les informations d'identification des utilisateurs authentifiés.

L'une des solutions de sécurité est Memory Integrity, qui protège et renforce Windows en exécutant l'intégrité du code en mode noyau dans un environnement virtuel isolé dans VBS. L'intégrité du code en mode noyau fait référence à un processus Windows qui vérifie tous les pilotes et fichiers binaires en mode noyau avant leur lancement et empêche le chargement de pilotes ou de fichiers système non signés ou non fiables dans la mémoire système. L'intégrité de la mémoire limite également les allocations de mémoire du noyau qui peuvent être utilisées pour compromettre le système, garantissant que les pages de la mémoire du noyau ne deviennent exécutables qu'après avoir réussi les contrôles d'intégrité du code dans l'environnement d'exécution sécurisé, et que les pages exécutables elles-mêmes ne sont jamais accessibles en écriture. De cette façon, même s'il existe une vulnérabilité telle qu'un débordement de tampon qui permet à un logiciel malveillant de tenter de modifier la mémoire, la page de codes exécutable ne peut pas être modifiée et la mémoire modifiée ne peut pas être exécutée.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Comment afficher les dossiers cachés dans le système Win11

- Est-il nécessaire de désactiver le démarrage rapide dans Win11 ?

- Comment limiter le trafic haut débit dans le système Win11

- Comment activer la fonction de localisation du système Win11

- Comment ajuster la mémoire virtuelle dans le système win11 ? Guide de configuration de la mémoire virtuelle du système Win11