Périphériques technologiques

Périphériques technologiques IA

IA Comment tirer parti de l'intelligence artificielle et de l'apprentissage automatique pour améliorer la sécurité de l'IoT

Comment tirer parti de l'intelligence artificielle et de l'apprentissage automatique pour améliorer la sécurité de l'IoTComment tirer parti de l'intelligence artificielle et de l'apprentissage automatique pour améliorer la sécurité de l'IoT

L'Internet des objets (IoT) a révolutionné la façon dont nous interagissons avec la technologie, en connectant des appareils et des systèmes pour accroître l'efficacité et la commodité. Cependant, ces réseaux interconnectés posent également d’importants problèmes de sécurité. Pour améliorer la sécurité de l’IoT, tirer parti des technologies d’intelligence artificielle (IA) et d’apprentissage automatique (ML) est devenu une solution prometteuse. En exploitant la puissance de l’intelligence artificielle et de l’apprentissage automatique, les organisations peuvent détecter de manière proactive les menaces, atténuer les risques et améliorer la sécurité globale de l’écosystème IoT.

Défis de sécurité de l'IoT

Différentes surfaces d'attaque :

Le vaste réseau d'appareils connectés dans les environnements IoT offre de multiples points d'entrée potentiels pour les cyberattaquants. Tout, des appareils domestiques intelligents aux capteurs industriels, peut contenir des vulnérabilités potentielles et doit être surveillé pour empêcher tout accès non autorisé. Il est essentiel de revoir et de renforcer la sécurité des appareils IoT pour garantir que la sécurité du réseau et la confidentialité des données ne soient pas compromises. Prendre des mesures de sécurité appropriées, telles que la mise à jour du micrologiciel des appareils, l'activation d'une protection renforcée par mot de passe et la surveillance régulière du trafic réseau, sont essentielles pour protéger les appareils et les systèmes IoT contre les attaques. Seulement en renforçant les

Problèmes de confidentialité des données :

Les appareils IoT collectent une grande quantité de données sensibles, y compris des informations personnelles et professionnelles. Ces données sont souvent stockées et traitées dans le cloud, ce qui soulève des inquiétudes quant à la confidentialité des données et au risque d'acquisition illégale ou de fuite de données. La sécurisation des données sensibles est essentielle pour maintenir la confiance des utilisateurs et se conformer aux réglementations. La protection de ces données nécessite des mesures de sécurité strictes telles que des communications cryptées, des contrôles d'accès et la correction des failles de sécurité. En outre, des audits et une surveillance de sécurité réguliers sont également des étapes clés pour garantir que la sécurité des données n'est pas violée. Ce n'est que grâce à des mesures de sécurité complètes et une supervision stricte que nous pouvons gérer efficacement les risques de confidentialité et de sécurité des données et garantir que les données des utilisateurs sont correctement protégées.

Ressources limitées :

En raison de la puissance de traitement et de la mémoire limitées de nombreux appareils IoT, l'utilisation de puissants Les mesures de sécurité deviennent difficiles. Cette limitation des ressources peut entraver l'efficacité du cryptage, de l'authentification et d'autres protocoles de sécurité, rendant l'appareil plus vulnérable aux attaques.

Solutions utilisant l'intelligence artificielle et l'apprentissage automatique

L'intelligence artificielle (IA) et l'apprentissage automatique (ML) offrent des moyens innovants d'améliorer la sécurité de l'IoT. Grâce à ces technologies, vous pouvez détecter les anomalies, prédire les vulnérabilités possibles et analyser le comportement des appareils pour améliorer la sécurité.

Détection des anomalies

Les algorithmes de détection des anomalies dans les réseaux IoT sont pilotés par l'intelligence artificielle et fonctionnent en analysant les modèles de comportement des appareils. Le but de ces algorithmes est d'identifier un comportement anormal pouvant indiquer une menace pour la sécurité. Grâce à une surveillance continue du comportement des appareils, des conditions anormales peuvent être détectées en temps réel, permettant ainsi de réagir rapidement aux menaces d'attaque potentielles.

Maintenance prédictive

Les algorithmes d'apprentissage automatique peuvent utiliser des données historiques pour prédire d'éventuelles vulnérabilités de sécurité dans les appareils IoT. En analysant les modèles avant qu’un incident de sécurité ne se produise, ces algorithmes peuvent prendre efficacement des mesures de sécurité proactives. En identifiant et en corrigeant rapidement les vulnérabilités potentielles, les organisations peuvent améliorer leur sécurité globale et empêcher que les vulnérabilités ne soient exploitées par des attaquants malveillants.

Analyse du comportement

L'analyse du comportement basée sur l'intelligence artificielle est un moyen efficace dans le domaine de la sécurité de l'IoT. Cette technologie établit une base de référence du comportement des appareils et identifie tout écart par rapport à cette base de référence comme une menace potentielle pour la sécurité. En comprenant les interactions typiques d'un appareil, une activité anormale peut être rapidement détectée afin que les contre-mesures nécessaires puissent être prises rapidement. Cette approche contribue à améliorer la sécurité et la stabilité des systèmes IoT, permettant aux utilisateurs d'utiliser les appareils connectés en toute confiance.

Défis de mise en œuvre

Qualité des données : L'efficacité des algorithmes d'intelligence artificielle et d'apprentissage automatique pour améliorer la sécurité de l'IoT dépend en grande partie de la qualité des données disponibles pour l'analyse. Garantir l’intégrité et l’exactitude des données est essentiel au succès de votre mise en œuvre de la sécurité.

Interopérabilité : L'intégration de solutions d'IA et d'apprentissage automatique dans l'infrastructure IoT existante peut être complexe en raison de problèmes d'interopérabilité entre les différents appareils et systèmes. Une intégration transparente est essentielle pour maximiser les avantages de ces technologies.

Contraintes de ressources : Le déploiement d'algorithmes d'IA et d'apprentissage automatique sur des appareils IoT aux ressources limitées pose des défis en raison de la puissance de traitement et de la capacité de mémoire limitées. Dans cet environnement, l’optimisation de l’efficacité des algorithmes est cruciale.

Perspectives d'avenir

À mesure que la complexité et l'ampleur de l'écosystème IoT continuent de croître, le rôle de l'intelligence artificielle et de l'apprentissage automatique dans l'amélioration de la sécurité de l'IoT deviendra de plus en plus important. En tirant parti de ces technologies pour analyser de grandes quantités de données, détecter les anomalies et prédire les menaces potentielles, les organisations peuvent renforcer leurs défenses contre les cybermenaces en constante évolution dans l'espace IoT.

En résumé, la collaboration entre l'intelligence artificielle, l'apprentissage automatique et l'Internet des objets offre de puissantes opportunités pour renforcer les mesures de sécurité et protéger les systèmes interconnectés contre les activités malveillantes. En tirant parti de solutions innovantes basées sur l’intelligence artificielle et l’apprentissage automatique pour relever les défis liés à la sécurité de l’IoT, les organisations peuvent construire des défenses résilientes qui s’adaptent aux menaces émergentes dans un environnement numérique dynamique.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Gemma Scope: le microscope de Google pour regarder dans le processus de pensée de l'IAApr 17, 2025 am 11:55 AM

Gemma Scope: le microscope de Google pour regarder dans le processus de pensée de l'IAApr 17, 2025 am 11:55 AMExplorer le fonctionnement interne des modèles de langue avec Gemma Scope Comprendre les complexités des modèles de langue IA est un défi important. La sortie de Google de Gemma Scope, une boîte à outils complète, offre aux chercheurs un moyen puissant de plonger

Qui est un analyste de Business Intelligence et comment en devenir un?Apr 17, 2025 am 11:44 AM

Qui est un analyste de Business Intelligence et comment en devenir un?Apr 17, 2025 am 11:44 AMDéverrouiller le succès de l'entreprise: un guide pour devenir un analyste de Business Intelligence Imaginez transformer les données brutes en informations exploitables qui stimulent la croissance organisationnelle. C'est le pouvoir d'un analyste de Business Intelligence (BI) - un rôle crucial dans GU

Comment ajouter une colonne dans SQL? - Analytique VidhyaApr 17, 2025 am 11:43 AM

Comment ajouter une colonne dans SQL? - Analytique VidhyaApr 17, 2025 am 11:43 AMInstruction ALTER TABLE de SQL: Ajout de colonnes dynamiquement à votre base de données Dans la gestion des données, l'adaptabilité de SQL est cruciale. Besoin d'ajuster votre structure de base de données à la volée? L'énoncé de la table alter est votre solution. Ce guide détaille l'ajout de Colu

Analyste d'entreprise vs analyste de donnéesApr 17, 2025 am 11:38 AM

Analyste d'entreprise vs analyste de donnéesApr 17, 2025 am 11:38 AMIntroduction Imaginez un bureau animé où deux professionnels collaborent sur un projet critique. L'analyste commercial se concentre sur les objectifs de l'entreprise, l'identification des domaines d'amélioration et la garantie d'alignement stratégique sur les tendances du marché. Simulé

Que sont le comte et le coude à Excel? - Analytique VidhyaApr 17, 2025 am 11:34 AM

Que sont le comte et le coude à Excel? - Analytique VidhyaApr 17, 2025 am 11:34 AMExcel Counting and Analysis: Explication détaillée du nombre et des fonctions de compte Le comptage et l'analyse des données précises sont essentiels dans Excel, en particulier lorsque vous travaillez avec de grands ensembles de données. Excel fournit une variété de fonctions pour y parvenir, les fonctions Count et Count sont des outils clés pour compter le nombre de cellules dans différentes conditions. Bien que les deux fonctions soient utilisées pour compter les cellules, leurs cibles de conception sont ciblées sur différents types de données. Faisons des détails spécifiques du comptage et des fonctions de coude, mettons en évidence leurs caractéristiques et différences uniques et apprenez à les appliquer dans l'analyse des données. Aperçu des points clés Comprendre le nombre et le cou

Chrome est là avec l'IA: vivre quelque chose de nouveau tous les jours !!Apr 17, 2025 am 11:29 AM

Chrome est là avec l'IA: vivre quelque chose de nouveau tous les jours !!Apr 17, 2025 am 11:29 AMLa révolution de l'IA de Google Chrome: une expérience de navigation personnalisée et efficace L'intelligence artificielle (IA) transforme rapidement notre vie quotidienne, et Google Chrome mène la charge dans l'arène de navigation Web. Cet article explore les exciti

Côté humain de l'AI: le bien-être et le quadruple de basApr 17, 2025 am 11:28 AM

Côté humain de l'AI: le bien-être et le quadruple de basApr 17, 2025 am 11:28 AMRéinventuation d'impact: le quadruple bas Pendant trop longtemps, la conversation a été dominée par une vision étroite de l’impact de l’IA, principalement axée sur le résultat du profit. Cependant, une approche plus holistique reconnaît l'interconnexion de BU

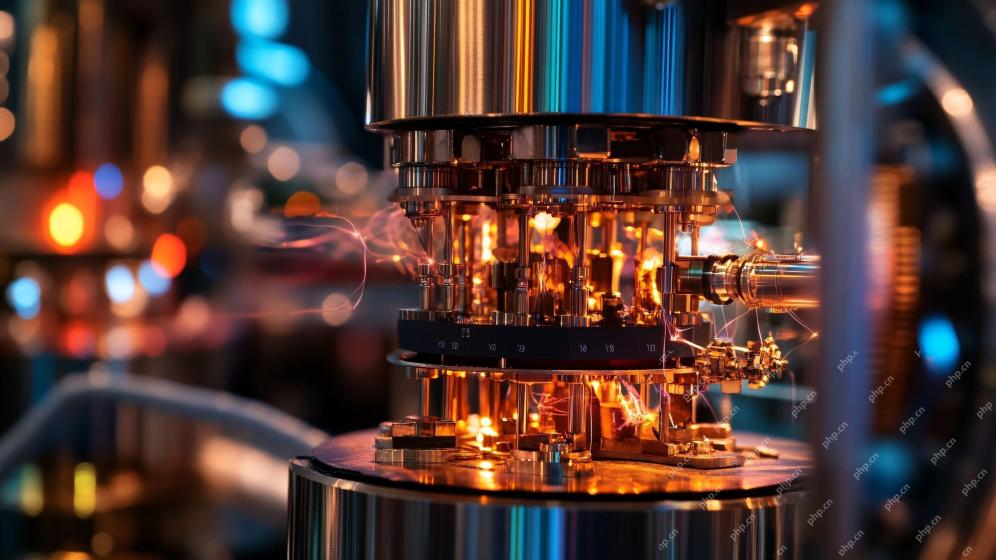

5 cas d'utilisation de l'informatique quantique qui change la donne que vous devriez connaîtreApr 17, 2025 am 11:24 AM

5 cas d'utilisation de l'informatique quantique qui change la donne que vous devriez connaîtreApr 17, 2025 am 11:24 AMLes choses évoluent régulièrement vers ce point. L'investissement affluant dans les prestataires de services quantiques et les startups montre que l'industrie comprend son importance. Et un nombre croissant de cas d'utilisation réels émergent pour démontrer sa valeur

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

ZendStudio 13.5.1 Mac

Puissant environnement de développement intégré PHP

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Version crackée d'EditPlus en chinois

Petite taille, coloration syntaxique, ne prend pas en charge la fonction d'invite de code

Navigateur d'examen sécurisé

Safe Exam Browser est un environnement de navigation sécurisé permettant de passer des examens en ligne en toute sécurité. Ce logiciel transforme n'importe quel ordinateur en poste de travail sécurisé. Il contrôle l'accès à n'importe quel utilitaire et empêche les étudiants d'utiliser des ressources non autorisées.

Dreamweaver CS6

Outils de développement Web visuel