Le nouvel article de Vitalik : Si une attaque quantique survient demain, comment Ethereum résoudra-t-il le problème ?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2024-03-10 16:04:151075parcourir

Auteur original : Vitalik Buterin

Traducteur : Azuma, Odaily Planet Daily

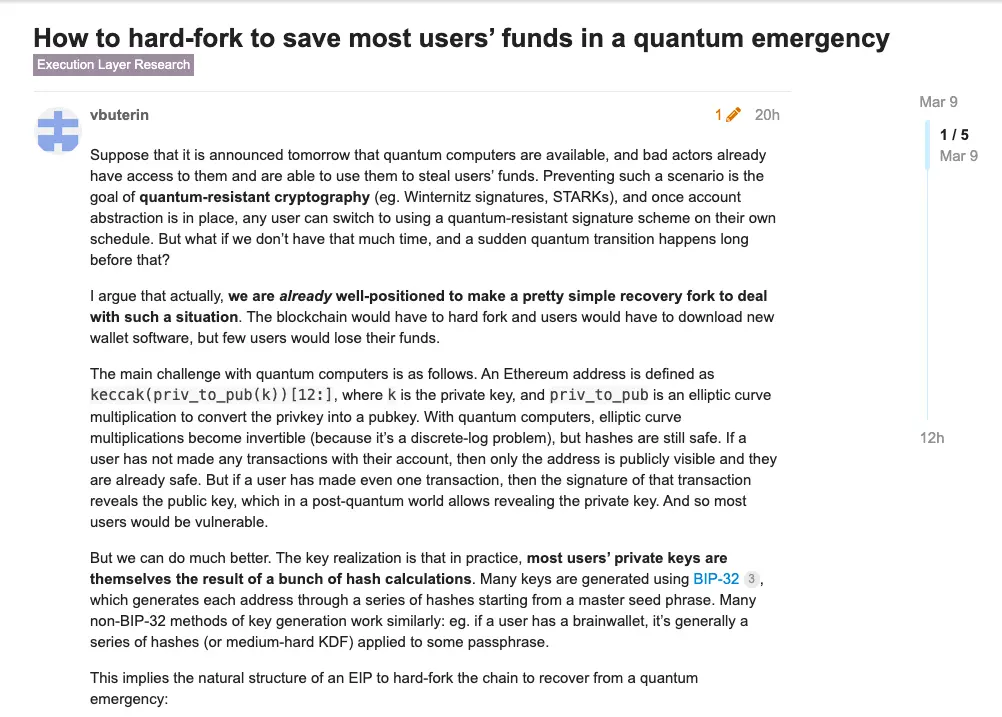

Le 9 mars, Vitalik Buterin, le co-fondateur d'Ethereum, a publié un court article sur le forum de recherche Ethereum, intitulé « Faire face aux événements soudains ». Quantum Attack : protéger les fonds des utilisateurs via des hard forks.

Dans l'article, Vitalik explique comment Ethereum peut minimiser la perte de fonds des utilisateurs en cas d'attaque quantique, et discute des changements de programme dans les situations d'urgence pour faire face aux menaces quantiques, garantissant ainsi que le système peut revenir à fonctionnement normal.

Ce qui suit est le texte intégral de Vitalik, compilé par Odaily Planet Daily.

Supposons qu'un ordinateur quantique soit disponible demain et qu'un mauvais acteur y ait accès d'une manière ou d'une autre et veuille l'utiliser pour voler les fonds des utilisateurs, que devrions-nous faire ?

Des technologies résistantes aux quantiques telles que les signatures Winternitz et STARK ont été développées pour éviter que cela ne se produise. Une fois l'abstraction du compte prête, n'importe quel utilisateur peut passer de manière aléatoire à un système de signature résistant aux quantiques. Mais si nous n’avons pas beaucoup de temps, que devons-nous faire si l’attaque quantique survient plus soudainement que tout le monde ne le pense ?

Je pense, En fait, nous disposons actuellement de conditions suffisantes pour résoudre ce problème grâce à un fork de récupération relativement simple. Avec cette solution, le réseau Ethereum devra subir un hard fork et les utilisateurs devront télécharger un nouveau logiciel de portefeuille, mais seuls quelques utilisateurs risquent de perdre leurs fonds.

Les principales menaces des attaques quantiques sont les suivantes. L'adresse Ethereum est obtenue en exécutant la fonction keccak(priv_to_pub(k))[12:], où k correspond à la clé privée et priv_to_pub correspond à une multiplication de courbe elliptique utilisée pour convertir la clé privée en clé publique.

Lorsque l'informatique quantique sera réalisée, la multiplication de courbe elliptique ci-dessus deviendra réversible (car c'est en fait la solution au problème du logarithme discret), mais l'opération de hachage est toujours sûre. Si l'utilisateur n'a effectué aucune transaction, seules les informations d'adresse sont divulguées, auquel cas elles seront toujours en sécurité, mais tant que l'utilisateur a effectué ne serait-ce qu'une seule transaction, la signature de la transaction exposera la clé publique, ce qui est impossible ; dans les ordinateurs quantiques, il existe la possibilité d’exposer la clé privée. Donc, dans ce cas, la plupart des utilisateurs seront en danger.

Mais nous disposons en réalité de moyens d’atténuer cette menace. Le point clé est qu’en pratique, les clés privées de la plupart des utilisateurs sont générées via une série d’opérations de hachage. Par exemple, de nombreuses clés privées sont générées à l'aide de la spécification BIP-32, qui est générée via une série d'opérations de hachage basées sur un ensemble de mots mnémoniques. De nombreuses méthodes de génération de clés privées non BIP-32 sont presque similaires, par exemple si ; l'utilisateur utilise Il s'agit d'un portefeuille cérébral, qui est généralement généré par une série d'opérations de hachage (ou une fonction de dérivation de clé moyennement difficile) d'un mot de passe.

Cela signifie que la solution aux attaques quantiques soudaines via des forks réparateurs passera par les étapes suivantes :

- Tout d'abord, annulez tous les blocages après l'attaque à grande échelle ;

- Deuxièmement, désactivez le mode de transaction traditionnel basé sur les adresses EOA ;

- Troisièmement, (s'il n'a pas été implémenté d'ici là) ajoutez un nouveau type de transaction pour autoriser ; transactions via des portefeuilles de contrats intelligents (comme une partie de RIP-7560) ; est passé au nouveau code vérifié, puis les utilisateurs peuvent utiliser la nouvelle adresse de code comme portefeuille de contrat intelligent.

- Cinquièmement, dans le but d'économiser du gaz et en raison de la grande quantité de données requises pour les épreuves STARK, nous prendrons en charge les épreuves STARK par lots pour effectuer simultanément plusieurs épreuves STARK des types ci-dessus.

- En principe, nous pourrions commencer demain le développement de l'infrastructure nécessaire à la mise en œuvre de ce fork réparateur, permettant à l'écosystème Ethereum de se préparer en cas d'attaque quantique soudaine.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Code pour mettre en évidence des mots-clés dans les résultats de recherche dans vue2

- Étapes pour utiliser Python pour manipuler les données Ethereum Graph

- Ethereum Dencun Cancun a mis à niveau et lancé le réseau de test Goerli, deux problèmes majeurs sont survenus

- Le prix de l'Ethereum grimpe à 3 200 $, la course haussière de la crypto-monnaie arrive

- Bitcoin V revient à 66 000 ! Ethereum dépasse les 3 900 $ et atteint un nouveau sommet sur 2 ans