L'arnaque la plus simple à tomber : explication détaillée des principes de fausse publicité des crypto-monnaies de Google et Baidu

- 王林avant

- 2024-02-22 14:20:201088parcourir

L'éditeur PHP Youzi analysera pour vous l'arnaque la plus simple : une explication détaillée du principe de la fausse publicité de la cryptomonnaie Google Baidu. Ces dernières années, le marché des cryptomonnaies a été mouvementé et a attiré l’attention d’un grand nombre d’investisseurs. Cependant, certains criminels utilisent des moteurs de recherche tels que Google et Baidu pour diffuser de fausses publicités et inciter les utilisateurs à cliquer sur des liens afin de se livrer à des activités frauduleuses. Cet article approfondira les principes derrière ces escroqueries, aidera les lecteurs à identifier les pièges et améliorera la sensibilisation à la sécurité des réseaux.

Texte original | ScamSniffer

Compilation | Wu Shuo Blockchain

Contexte

Ces dernières semaines, ScamSniffer a mené des enquêtes et a découvert que de nombreux utilisateurs ont été victimes d'escroqueries par phishing lors de la recherche d'annonces via Google. Ces utilisateurs ont cliqué par inadvertance sur des publicités malveillantes et ont été incités à visiter des sites Web frauduleux, entraînant ainsi de graves pertes financières.

Publicités malveillantes

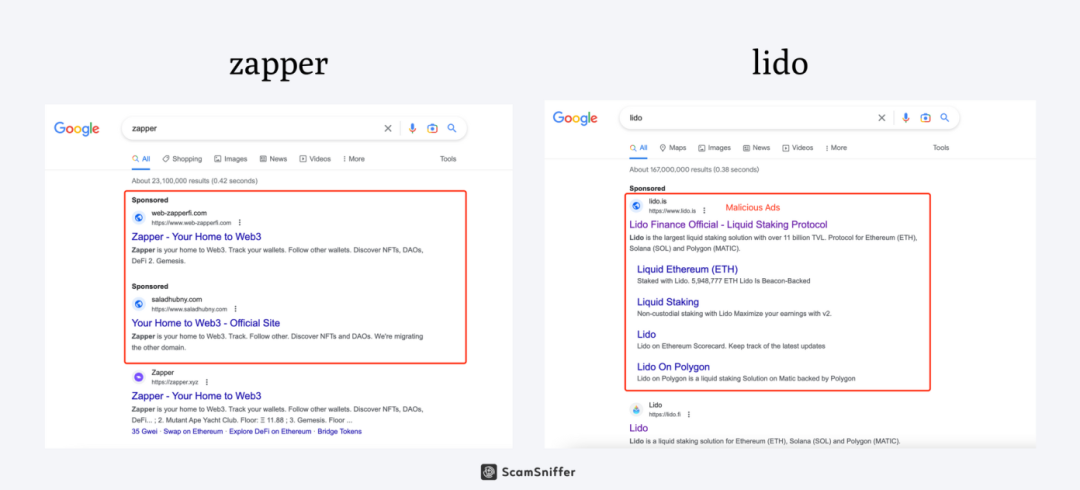

L'enquête a révélé qu'un grand nombre de publicités malveillantes apparaissaient en haut des résultats de recherche pour les mots-clés utilisés par les victimes. La plupart des utilisateurs ne savent pas à quel point les annonces de recherche peuvent être trompeuses et cliquent donc souvent sur la première option disponible, ce qui peut les conduire vers des sites Web faux et malveillants.

Cibles d'attaque

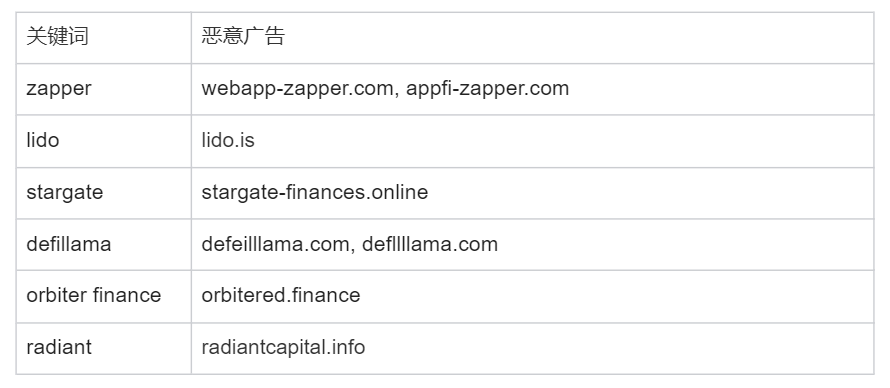

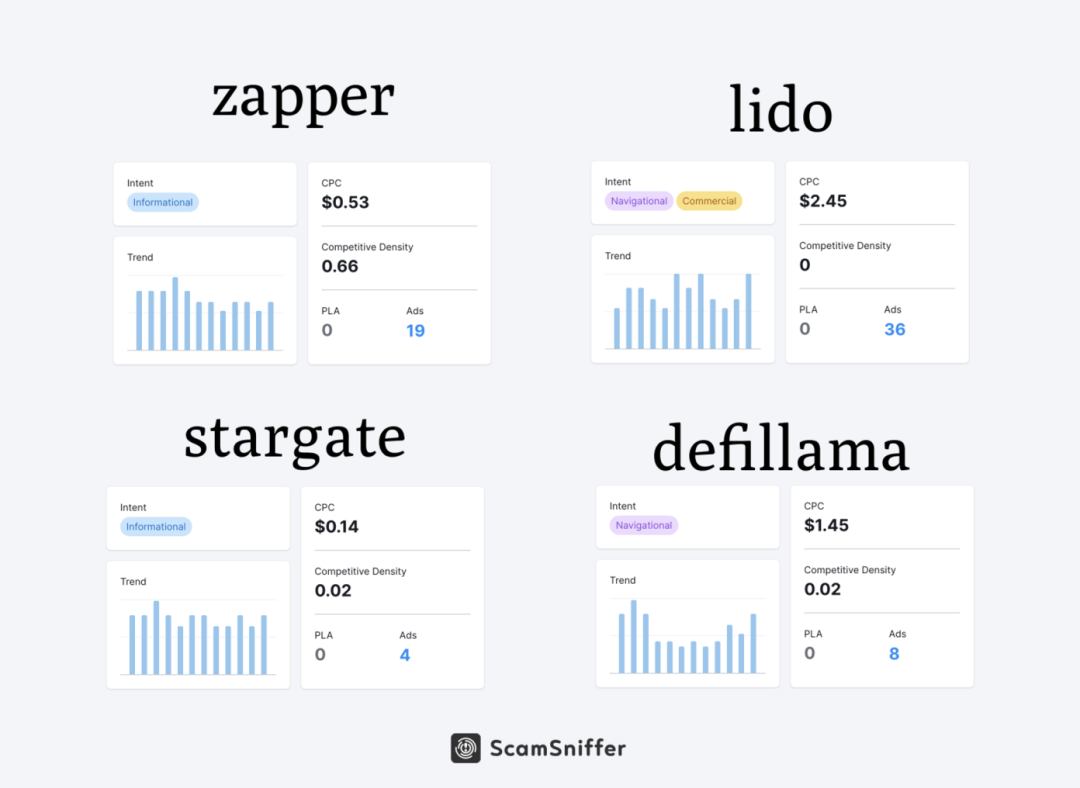

L'analyse des mots clés montre que certaines des cibles des publicités et des sites Web malveillants incluent des projets tels que Zapper, Lido, Stargate, Defillama, Orbiter Finance et Radiant. La publicité malveillante liée à chaque mot clé est résumée ci-dessous.

Sites Web malveillants

Lorsque vous rencontrez une publicité malveillante dans Zapper, vous remarquerez peut-être qu'elle tente d'utiliser une signature de permis pour obtenir une autorisation pour mon $SUDO. Si vous utilisez le plugin Scam Sniffer, vous recevrez des alertes en temps opportun sur les risques potentiels.

Actuellement, de nombreux portefeuilles n'ont pas d'avertissements de risque clairs pour cette signature, et les utilisateurs ordinaires peuvent penser qu'il s'agit d'une signature de connexion normale et la signer sans réfléchir.

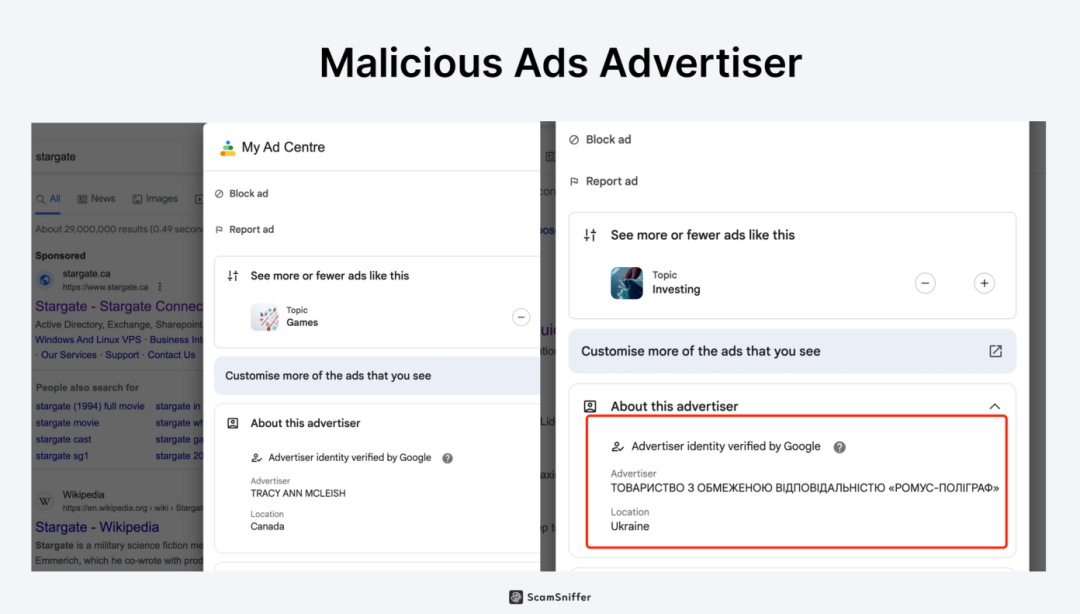

Annonceurs malveillants

L'analyse des messages publicitaires malveillants a identifié les annonceurs suivants comme responsables de la diffusion de ces publicités : ДАЛЬ НІСТЮ «РОМУС-ПОЛІГРАФ (d'Ukraine)

greep TRACY ANN MCLEISH (du Canada )

Contourner l'examen

Les publicités malveillantes utilisent diverses techniques pour contourner le processus d'examen des annonces de Google, notamment :

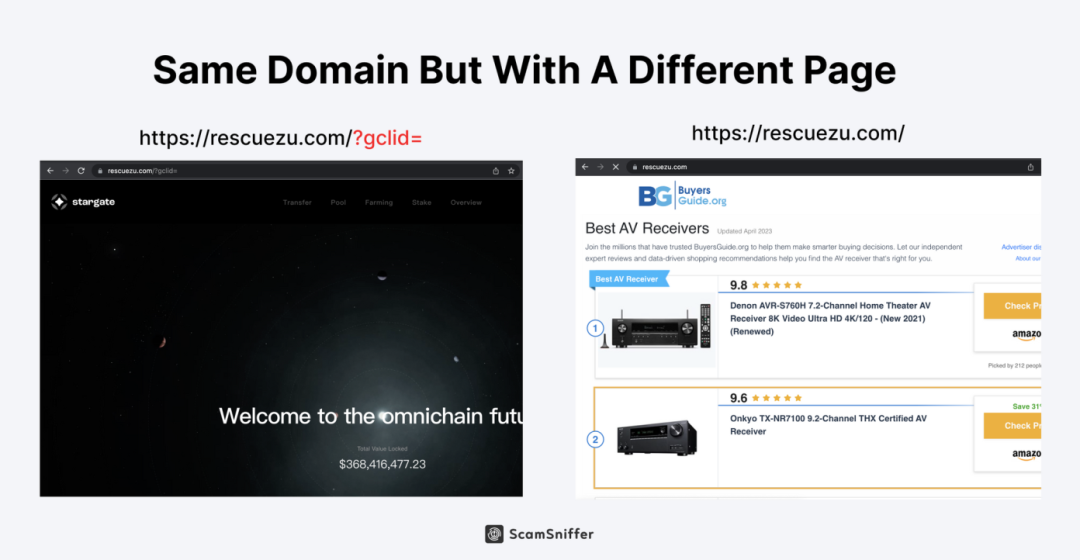

Différenciation des paramètres

Les sites frauduleux utilisent les paramètres gclid utilisés par Google Ads pour suivre les clics, affichés en fonction de la source de l'utilisateur. différentes pages. Cela leur permet d'afficher des pages Web normales pendant la phase d'examen, contournant ainsi le processus d'examen des annonces de Google.

Les sites frauduleux utilisent les paramètres gclid utilisés par Google Ads pour suivre les clics, affichés en fonction de la source de l'utilisateur. différentes pages. Cela leur permet d'afficher des pages Web normales pendant la phase d'examen, contournant ainsi le processus d'examen des annonces de Google.

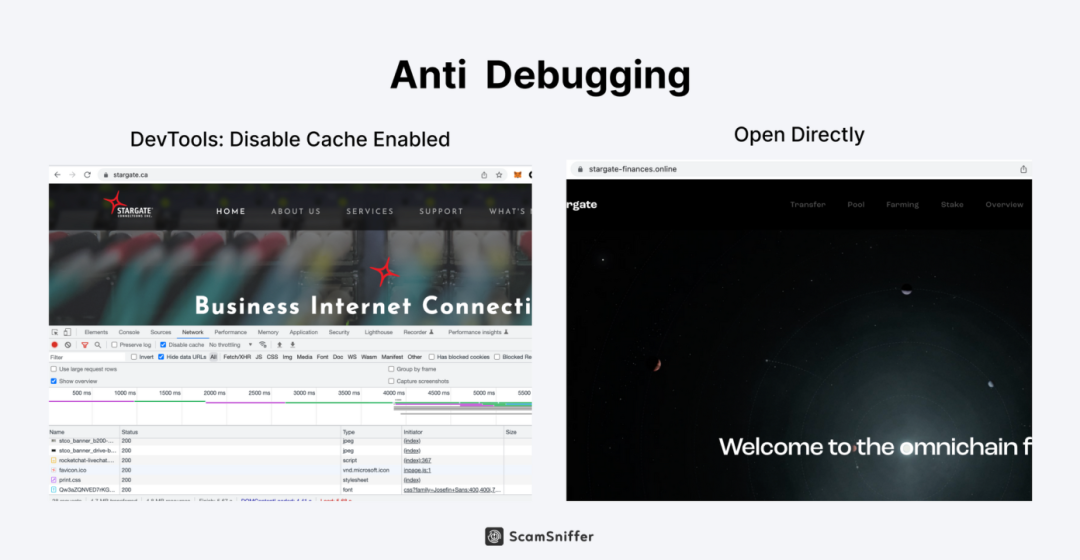

Prévention du débogage

Certaines publicités malveillantes utilisent des mesures anti-débogage pour rediriger les utilisateurs vers des sites Web normaux lorsque les outils de développement sont activés, et vers des sites Web malveillants lorsqu'ils y accèdent directement. Cette tactique permet de contourner une partie de l’examen minutieux de la machine publicitaire de Google.

Certaines publicités malveillantes utilisent des mesures anti-débogage pour rediriger les utilisateurs vers des sites Web normaux lorsque les outils de développement sont activés, et vers des sites Web malveillants lorsqu'ils y accèdent directement. Cette tactique permet de contourner une partie de l’examen minutieux de la machine publicitaire de Google.

Ces techniques de contournement permettent aux publicités malveillantes de tromper le processus de révision des publicités de Google, causant finalement des pertes importantes aux utilisateurs.

Suggestions pour améliorer Google Ads

Quantity Intégrez un moteur de détection de sites Web malveillants centré sur Web3

● Surveillez en permanence la page de destination tout au long du cycle de vie de la publicité et identifiez en temps opportun les changements dynamiques ou les comportements trompeurs grâce à des paramètres

Vol estimé

Une analyse des données en chaîne des adresses associées aux sites de publicité malveillante dans la base de données ScamSniffer a révélé qu'environ 4,16 millions de dollars ont été volés à environ 3 000 victimes, la majorité des vols ayant eu lieu au cours du mois dernier.

Une analyse des données en chaîne des adresses associées aux sites de publicité malveillante dans la base de données ScamSniffer a révélé qu'environ 4,16 millions de dollars ont été volés à environ 3 000 victimes, la majorité des vols ayant eu lieu au cours du mois dernier.

Détails :

https://dune.com/scamsniffer/google-search-ads-phishing-stats

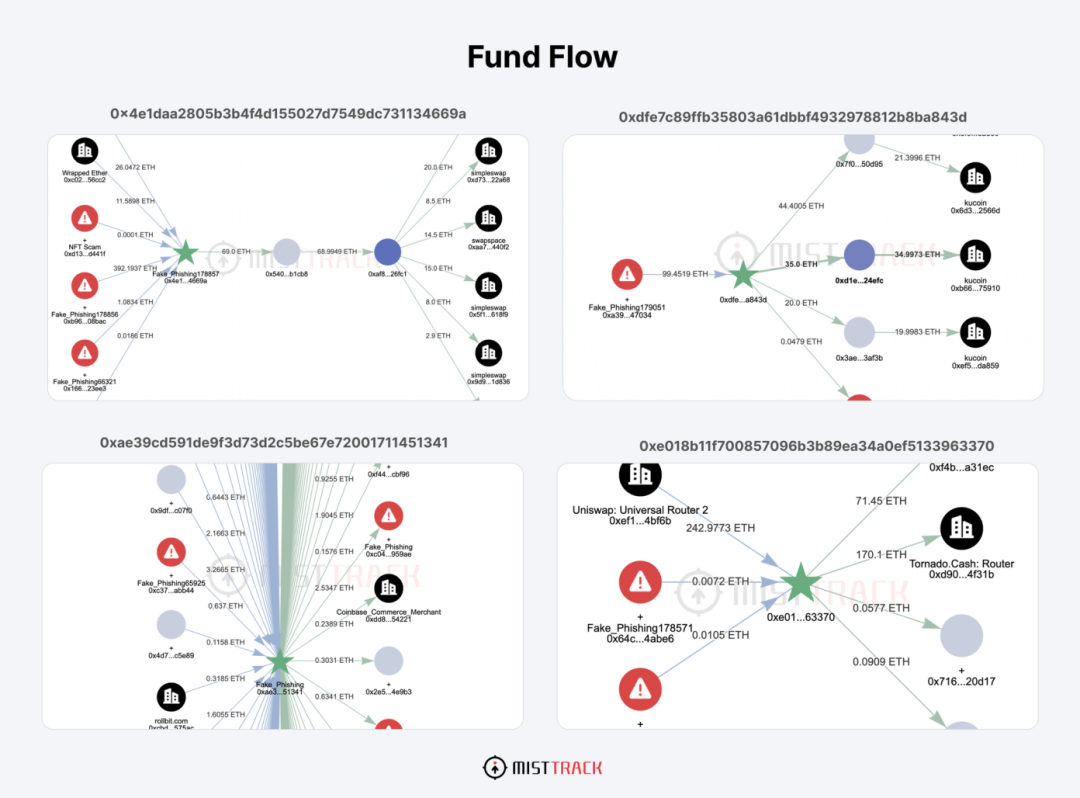

Flux de fonds

En analysant plusieurs adresses de collecte de fonds plus importantes, il a été constaté que certains fonds sont déposés SimpleSwap, Tornado.Cash, KuCoin, Binance, etc. sont inclus.

En analysant plusieurs adresses de collecte de fonds plus importantes, il a été constaté que certains fonds sont déposés SimpleSwap, Tornado.Cash, KuCoin, Binance, etc. sont inclus.

0xe018b11f700857096b3b89ea34a0ef5133963370

0xdfe7c89ffb35803a61dbbf4932978812b8ba843d

0x4e1daa2805b3b4f4d1 55027d7549dc731134669a

0xe567e10d266bb0110b88b2e01ab06b60f7a143f3

0xae39cd591de9f3d73d2c5be67e72001711451341

Estimation du retour sur investissement

Les plateformes d'analyse publicitaire indiquent que le CPC moyen pour ces mots clés est d'environ 1 à 2 $. Sur la base d'un taux de conversion projeté de 40 % et de 7 500 utilisateurs cliquant sur l'annonce, le coût publicitaire serait d'environ 15 000 $. Sur la base du coût par clic, le retour sur investissement attendu est d'environ 276 %.

Conclusion

L'analyse montre que le coût publicitaire de la plupart des publicités de phishing est relativement faible. Grâce à des moyens techniques et à un déguisement, ces publicités malveillantes ont réussi à tromper le processus d'examen des publicités de Google, les faisant ainsi être vues par les utilisateurs et causant des dommages importants.

Pour minimiser le risque d'être victime de ce type d'arnaque, les utilisateurs doivent être vigilants lorsqu'ils utilisent les moteurs de recherche et bloquer activement le contenu dans les zones publicitaires. De plus, le processus d'examen amélioré de Google Ads pour la publicité malveillante Web3 est essentiel pour mieux protéger les utilisateurs.

Enfin, merci à 23pds@SlowMist, @Tay, bax1337@ConvexLabs, SunSec@DeFiHackLabs, ZachXBT et Teddy@Biteye pour avoir révisé les données et le contenu !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Comment fermer les publicités pop-up recommandées par Flash Assistant

- Comment ajouter un espace publicitaire dans Discuz ? Une brève analyse des méthodes de personnalisation des emplacements publicitaires

- Quel est le cœur du modèle de calcul et de traitement centralisé de la blockchain ?

- Introduction au cadre de développement blockchain basé sur le langage Go

- Plateformes de trading de crypto-monnaies Quelles sont les plateformes de trading de crypto-monnaies ?