Maison >Tutoriel système >Linux >8 façons de sécuriser les connexions au serveur SSH sous Linux

8 façons de sécuriser les connexions au serveur SSH sous Linux

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2024-02-15 15:50:03950parcourir

SSH est un protocole largement utilisé pour un accès à distance sécurisé aux serveurs Linux. La plupart des utilisateurs utilisent une connexion SSH avec les paramètres par défaut pour se connecter aux serveurs distants. Cependant, la configuration par défaut présente des risques de sécurité et nécessite de la prudence.

Pour protéger un serveur avec un accès SSH ouvert, surtout si vous utilisez une adresse IP publique, la désactivation des connexions au compte root est nécessaire. Le déchiffrement du mot de passe root deviendra plus facile, nous devons donc renforcer la sécurité SSH.

Voici comment sécuriser votre connexion au serveur SSH sous Linux :

Désactiver la connexion root :

Pour y parvenir, vous devez d'abord désactiver l'accès SSH pour l'utilisateur root et créer un nouvel utilisateur avec les privilèges root. La désactivation de l'accès au serveur pour l'utilisateur root est une stratégie défensive qui empêche les attaquants de pénétrer dans votre système. Par exemple, vous pouvez créer un utilisateur nommé "exampleroot" comme suit :

useradd -m exampleroot passwd exampleroot usermod -aG sudo exampleroot

Voici une brève description de la commande ci-dessus :

- useradd crée un nouvel utilisateur et le paramètre **-m crée un dossier sous le répertoire home** de l'utilisateur que vous avez créé.

- La commande passwd est utilisée pour attribuer un mot de passe à un nouvel utilisateur. N'oubliez pas que les mots de passe que vous attribuez à vos utilisateurs doivent être complexes et difficiles à deviner.

- usermod -aG sudoAjoutez l'utilisateur nouvellement créé au groupe des administrateurs.

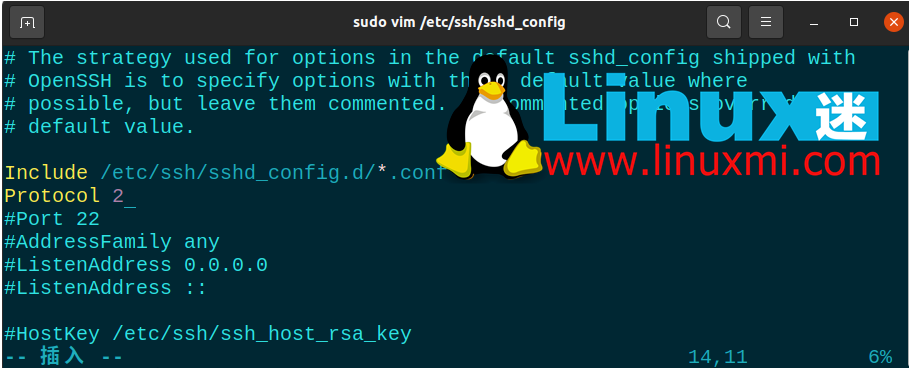

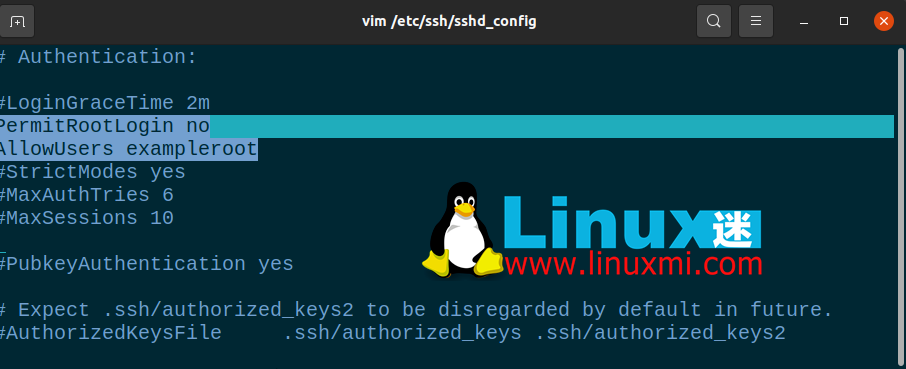

Après le processus de création de l'utilisateur, certaines modifications doivent être apportées au fichier sshd_config. Vous pouvez trouver ce fichier dans /etc/ssh/sshd_config. Ouvrez le fichier à l'aide de n'importe quel éditeur de texte et apportez-y les modifications suivantes :

# Authentication: #LoginGraceTime 2m PermitRootLogin no AllowUsers examplerootLa ligne

PermitRootLogin empêchera l'utilisateur root d'obtenir un accès à distance via SSH. L'inclusion de exampleroot dans la liste AllowUsers accordera les autorisations nécessaires à l'utilisateur.

Enfin, redémarrez le service SSH à l'aide de la commande suivante :

linuxmi@linuxmi /home/linuxmi/www.linuxmi.com ⚡ sudo systemctl restart ssh

Si cela échoue et que vous recevez un message d'erreur, essayez la commande suivante. Cela peut varier en fonction de la distribution Linux que vous utilisez.

linuxmi@linuxmi /home/linuxmi/www.linuxmi.com sudo systemctl restart sshd

2. Changer le port par défaut

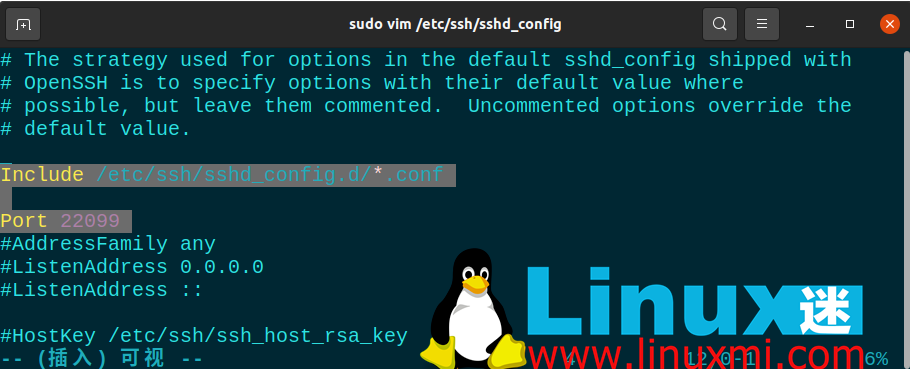

Le port de connexion SSH par défaut est 22. Bien entendu, tous les attaquants le savent et doivent donc modifier le numéro de port par défaut pour garantir la sécurité SSH. Bien qu'un attaquant puisse facilement trouver de nouveaux numéros de port grâce à une analyse Nmap, le but ici est de rendre le travail de l'attaquant plus difficile.

Pour modifier le numéro de port, ouvrez **/etc/ssh/sshd_config** et apportez les modifications suivantes au fichier :

Include /etc/ssh/sshd_config.d/*.confPort 22099

Après cette étape, utilisez sudo systemctl restart ssh pour redémarrer le service SSH. Vous pouvez désormais accéder à votre serveur en utilisant le port que vous venez de définir. Si vous utilisez un pare-feu, vous devez également apporter ici les modifications de règles nécessaires. Lors de l'exécution de la commande netstat -tlpn, vous pouvez voir que votre numéro de port SSH a changé.

3. Les utilisateurs avec des mots de passe vides n'ont pas accès

Il se peut qu'il y ait un utilisateur sur votre système que vous avez accidentellement créé sans mot de passe. Pour empêcher ces utilisateurs d'accéder au serveur, vous pouvez définir la valeur de la ligne PermitEmptyPasswords dans le fichier sshd_config sur no.

PermitEmptyPasswords no

4. Limiter les tentatives de connexion/d'accès

Par défaut, vous pouvez essayer votre mot de passe autant de fois que nécessaire pour accéder au serveur. Cependant, un attaquant pourrait exploiter cette vulnérabilité pour forcer brutalement le serveur. Vous pouvez mettre fin automatiquement à une connexion SSH après un certain nombre de tentatives en spécifiant le nombre de tentatives de mot de passe autorisées.

Pour ce faire, modifiez la valeur MaxAuthTries dans le fichier sshd_config.

MaxAuthTries 3

5. 使用 SSH 版本 2

SSH 的第二个版本发布是因为第一个版本中存在许多漏洞。默认情况下,您可以通过将Protocol参数添加到sshd_config文件来启用服务器使用第二个版本。这样,您未来的所有连接都将使用第二个版本的 SSH。

Include /etc/ssh/sshd_config.d/*.conf Protocol 2

6.关闭TCP端口转发和X11转发

攻击者可以尝试通过 SSH 连接的端口转发来访问您的其他系统。为了防止这种情况,您可以在sshd_config文件中关闭AllowTcpForwarding和X11Forwarding功能。

X11Forwarding no AllowTcpForwarding no

7. 使用 SSH 密钥连接

连接到服务器的最安全方法之一是使用 SSH 密钥。使用 SSH 密钥时,无需密码即可访问服务器。另外,您可以通过更改sshd_config文件中与密码相关的参数来完全关闭对服务器的密码访问。

创建 SSH 密钥时,有两个密钥:Public和Private。公钥将上传到您要连接的服务器,而私钥则存储在您将用来建立连接的计算机上。

在您的计算机上使用ssh-keygen命令创建 SSH 密钥。不要将密码短语字段留空并记住您在此处输入的密码。如果将其留空,您将只能使用 SSH 密钥文件访问它。但是,如果您设置了密码,则可以防止拥有密钥文件的攻击者访问它。例如,您可以使用以下命令创建 SSH 密钥:

ssh-keygen

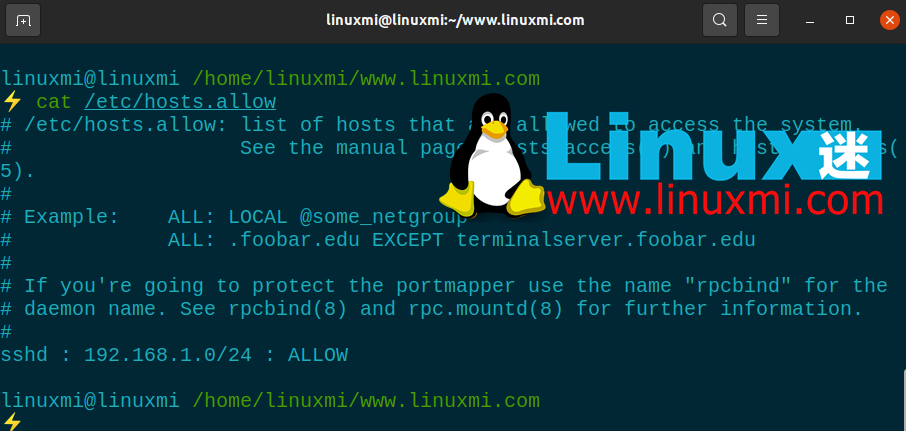

8. SSH 连接的 IP 限制

大多数情况下,防火墙使用自己的标准框架阻止访问,旨在保护服务器。但是,这并不总是足够的,您需要增加这种安全潜力。

为此,请打开**/etc/hosts.allow**文件。通过对该文件进行的添加,您可以限制 SSH 权限,允许特定 IP 块,或输入单个 IP 并使用拒绝命令阻止所有剩余的 IP 地址。

下面您将看到一些示例设置。完成这些之后,像往常一样重新启动 SSH 服务以保存更改。

Linux 服务器安全的重要性

所有服务器管理员都应该考虑数据和数据安全问题。服务器安全是一个非常敏感的问题,因为攻击的主要焦点是 Web 服务器,它们几乎包含有关系统的所有信息。由于大多数服务器都在 Linux 基础架构上运行,因此熟悉 Linux 系统和服务器管理非常重要。

SSH 安全只是保护服务器的方法之一。可以通过停止、阻挡或减缓攻击来最大程度地减少您受到的伤害。除了提供 SSH 安全性之外,您还可以实施许多不同的方法来保护您的 Linux 服务器。

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!