Maison >tutoriels informatiques >connaissances en informatique >Comment changer l'emplacement du réseau dans Win7

Comment changer l'emplacement du réseau dans Win7

- PHPzavant

- 2024-02-12 22:50:241036parcourir

L'éditeur php Xiaoxin vous propose la méthode pour modifier l'emplacement réseau dans Win7. Lorsque nous utilisons le système Win7, nous rencontrons souvent des situations dans lesquelles nous devons modifier l'emplacement du réseau, comme passer d'un réseau public à un réseau domestique. Changer les emplacements du réseau peut nous aider à mieux gérer les connexions réseau et les ressources partagées. Ci-dessous, nous présenterons deux méthodes simples et faciles pour vous aider à modifier rapidement l'emplacement réseau de Win7. Que vous soyez novice ou utilisateur possédant certaines compétences informatiques, vous pouvez facilement maîtriser ces compétences pour rendre la configuration réseau plus pratique et plus flexible.

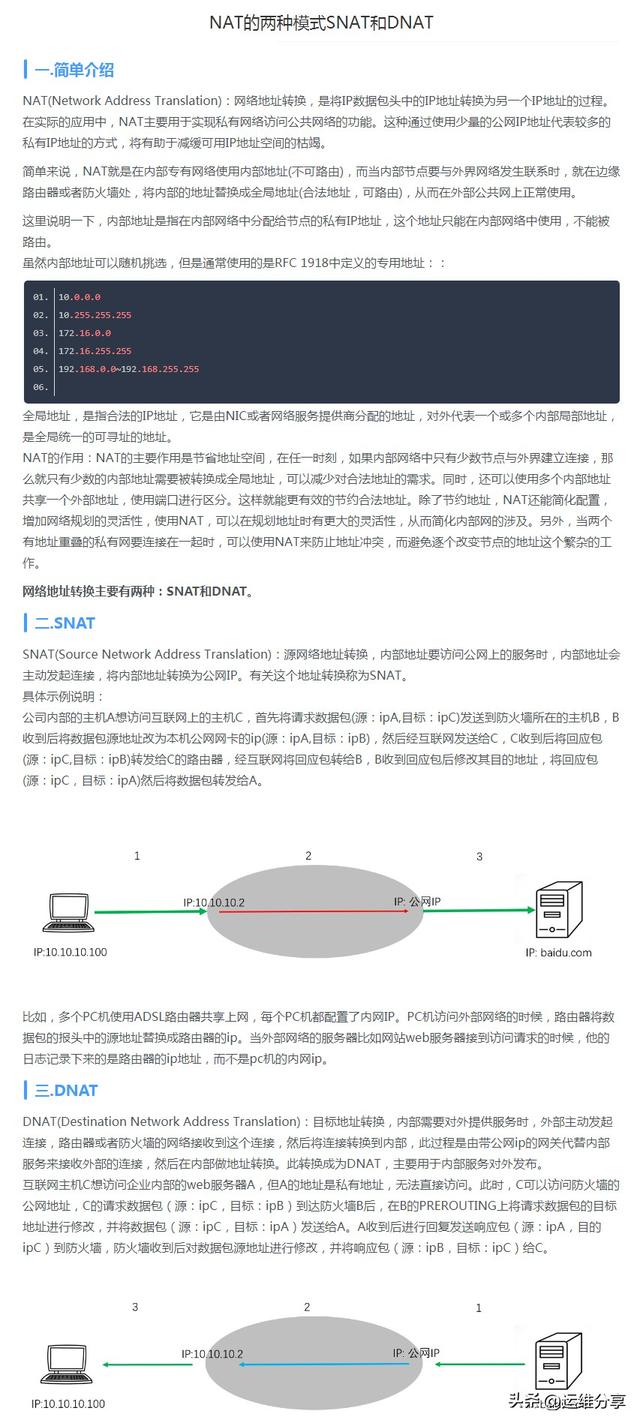

Remarque : En fait, la division des types NAT peut facilement prêter à confusion. De nombreux appareils NAT utilisent en réalité une combinaison de méthodes de traduction au lieu d’une seule. Par conséquent, la définition d’un type NAT ne peut être utilisée que pour décrire une méthode de travail, pas un périphérique. Par exemple, de nombreux périphériques NAT utilisent le NAT symétrique pour gérer les connexions initiées en interne et prennent également en charge le mappage de ports statique. Ce dernier peut être considéré comme une variante du NAT à cône complet. De plus, dans certains cas, une adresse de réseau public et un port du périphérique NAT peuvent être mappés simultanément sur plusieurs serveurs internes pour réaliser un équilibrage de charge. Par exemple, un site qui fournit des serveurs WEB peut avoir des centaines, voire des milliers de serveurs fournissant des services HTTP, mais pour le monde extérieur, ils n'apparaissent que sous la forme d'une ou de quelques adresses IP.

La structure du réseau NAT montre uniquement le NAT déployé sur le routeur

Principe de fonctionnement du NAT : le réseau est divisé en deux parties : le réseau privé et le réseau public. La passerelle NAT est définie à la position de sortie de la route du réseau privé vers le public. Le trafic bidirectionnel doit tout passer par la passerelle NAT ; l'accès au réseau ne peut être initié que du côté du réseau privé en premier, et le réseau public ne peut pas accéder activement à l'hôte du réseau privé ; les deux sens d'accès, et remplace les informations source dans le sens sortant. Les informations de destination sont remplacées dans le sens entrant ; l'existence de la passerelle NAT est transparente pour les deux parties communicantes afin de réaliser la fonction de traduction bidirectionnelle, la passerelle NAT ; doit maintenir une table d’association pour enregistrer les informations de session.À en juger par les caractéristiques ci-dessus, NAT est principalement utilisé pour masquer et convertir des informations sur le réseau interne. Cependant, si vous souhaitez établir une communication entre des appareils cachés sous NAT (transmission réseau peer-to-peer), vous devez effectuer une pénétration NAT. En outre, il convient de souligner que même si la passerelle NAT peut atteindre un certain degré de transparence, elle ne peut pas masquer complètement les parties communicantes, car les utilisateurs peuvent transporter les informations IP et de port dans le paquet de données plutôt que uniquement dans l'en-tête IP utilisé. .

5. Problèmes causés par le NAT : La transmission réseau peer-to-peer doit pénétrer le NAT : Dans la définition du protocole IP, en théorie, chaque site doté d'une adresse IP a une capacité considérable à obtenir des services et à fournir des services au niveau du protocole. Différent Il n'y a aucune différence entre les adresses IP. Cependant, le principe de fonctionnement du NAT détruit cette fonctionnalité. Si vous souhaitez obtenir une véritable transmission réseau peer-to-peer, vous devez pénétrer dans le NAT. C’est l’objet de cet article. La couche application doit maintenir la connexion de session UDP : étant donné que les ressources NAT sont limitées, les ressources converties (c'est-à-dire la combinaison IP/port) seront recyclées selon certaines règles, et la communication UDP est sans connexion, donc le protocole de couche application basé sur UDP ne peut pas être utilisé sans transmission de données. Mais lorsque vous devez maintenir la connexion, vous devez envoyer des paquets pour empêcher la session d'expirer, ce qui est le battement de cœur habituel, etc. Complications des politiques de restriction d'accès basées sur IP 2. Points et principes techniques 1. Terminologie : 1. Tuple interne : désigne le tuple composé de l'adresse privée et du numéro de port de l'hôte interne, c'est-à-dire l'adresse source du paquet envoyé par l'hôte interne, un tuple composé de ports ; 2. Tuple externe : fait référence à un tuple composé d'une adresse externe et d'un port obtenu après que le tuple interne ait subi une conversion adresse source/port NAT, c'est-à-dire que l'hôte externe reçoit le tuple converti NAT. message, il voit l'adresse source (généralement l'adresse du périphérique NAT) et le port source du message ; 3. Tuple cible : fait référence au tuple composé de l'adresse et du port de l'hôte externe, c'est-à-dire l'adresse du hôte interne. Un tuple composé de l’adresse de destination et du port du message envoyé. 4. Perforation : Pénétrer le NAT2. Le NAT de baseconvertit l'adresse IP privée de l'hôte intranet en adresse IP du réseau public une à une, sans convertir les ports TCP/UDP, et est divisée en NAT statique. et NAT dynamique.

2).NAPTNAPT changera non seulement l'adresse IP du datagramme IP passant par ce périphérique NAT, mais changera également le port TCP/UDP du datagramme IP.

Full Cone NAT : toutes les requêtes du même Tuple X interne sont traduites par NAT vers le même Tuple Y externe, que ces requêtes appartiennent à la même application ou à plusieurs applications. De plus, lorsque la relation de conversion X-Y est établie, n'importe quel hôte externe peut utiliser l'adresse et le port dans Y comme adresse et port cibles à tout moment pour envoyer des messages UDP à l'hôte interne, donc bien que cette méthode soit assez simple, elle est utilisée. n'est pas si sûr.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Comment installer Python dans le système Win7

- Que dois-je faire si win7 ne peut pas vérifier la signature numérique ?

- Comment résoudre le problème de la désactivation du compte après la restauration du système Win7 aux paramètres d'usine

- Que dois-je faire si je ne parviens pas à me connecter à Internet après avoir réinstallé le système Win7 ?

- Comment forcer le système Win7 en mode de récupération