Maison >Tutoriel système >Linux >Examen plus approfondi des réseaux locaux Linux : créer un environnement réseau plus sécurisé

Examen plus approfondi des réseaux locaux Linux : créer un environnement réseau plus sécurisé

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2024-02-11 15:51:20902parcourir

À l'ère numérique d'aujourd'hui, Internet est devenu un élément indispensable de la vie quotidienne et du travail des gens. Cependant, au sein d'un réseau domestique ou professionnel, le LAN joue également un rôle important. Un réseau local est un réseau privé composé de nombreux ordinateurs, appareils et ressources. Parmi eux, le système Linux est progressivement devenu le système d'exploitation de choix pour de nombreuses entreprises et utilisateurs individuels en raison de ses excellentes performances de sécurité et de sa stabilité.

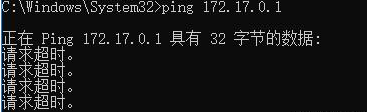

Dans le LAN, il existe plusieurs extensions fonctionnant sous Linux (différents segments de réseau de l'hôte Linux), et les segments de réseau de ces hôtes n'ont aucune route dans l'ensemble du LAN, et aucun hôte du LAN ne peut communiquer avec eux. représenté sur la fig. Cela ne peut être fait qu'en accédant d'abord à l'hôte, puis en se connectant depuis l'hôte.

Problème résolu :

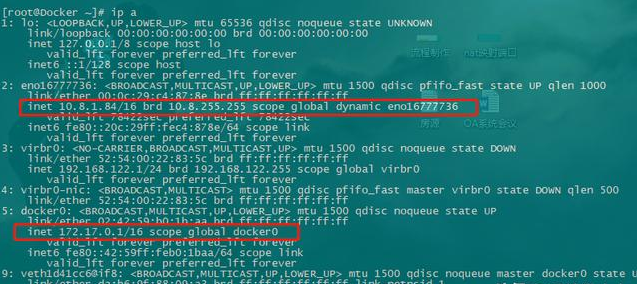

On peut voir que l'adresse IP de l'hôte est 10.8.1.84 et peut communiquer pendant le test, mais le segment de réseau 172.17.0.1 suivant est inaccessible depuis n'importe quel nœud du LAN. Vous ne pouvez vous connecter à l'hôte sur le segment de réseau 172.17.0.1 qu'en vous connectant d'abord à 10.8.1.84

Solution :

Ajoutez le segment de réseau auquel vous souhaitez accéder dans la table de routage Windows et le saut suivant pointe vers l'adresse IP de l'hôte. Parce que seule la machine hôte peut communiquer avec les hôtes de ce segment de réseau

route -p add 172.17.0.0 mask 255.255.0.0 10.8.1.84

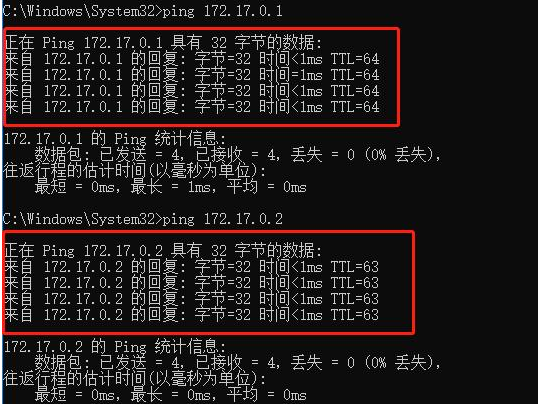

Vérification :

Question : Certains petits routeurs tp-link du LAN se connecteront à certains appareils la prochaine fois, mais il y aura un phénomène étrange. Les appareils connectés à tp-link peuvent communiquer avec n'importe quel appareil du LAN (le ping est accessible), mais les appareils du LAN ne peuvent pas communiquer avec les appareils connectés (le ping n'est pas accessible)

Analyse : le petit routeur sans fil tp-link est équivalent à un appareil doté de la fonction NAT, car l'adresse IP du port wan du routeur est l'adresse IP accessible dans le réseau local, mais le port lan sous le routeur, y compris les appareils sans fil, est obtenu à partir de tp -link L'adresse IP est généralement l'adresse IP d'un autre segment de réseau. Ce segment IP n'a aucun routage dans le réseau local réel, donc l'appareil sous wifi peut envoyer une requête ping à n'importe quel appareil du réseau local, mais aucun appareil du réseau local ne peut effectuer une requête ping sous wifi. équipement

Parce que le petit routeur tp-link estime que les appareils sous le port LAN doivent accéder à Internet, et tp-link convertira le NAT de ces appareils sous le port LAN en l'adresse IP existante du LAN, c'est-à-dire le wan PI. Lorsque les appareils du réseau local doivent accéder aux appareils sous wifi, parce que tp-link a effectué NAT, les appareils du réseau local ne peuvent pas accéder aux appareils sous wifi. Vous ne pouvez faire un serveur virtuel (mappage de ports) que sur tp-link. Mappez les ports des appareils connectés à tp-link et utilisez l'ip du port wan (le LAN peut reconnaître l'ip) pour le cartographier, afin que d'autres appareils du réseau local puissent être cartographiés. Accédez aux appareils connectés au wifi

.En bref, essentiellement, l'avantage de Linux LAN est sa forte sécurité et sa flexibilité. En mettant en œuvre des mesures de cybersécurité et des pratiques de gestion appropriées, les utilisateurs peuvent mieux protéger leur cybersécurité, leur confidentialité et leurs données. À l'avenir, Linux LAN continuera à jouer un rôle important en fournissant une infrastructure fiable pour la collaboration en équipe, les centres de données et les services réseau sécurisés.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!