Maison >tutoriels informatiques >connaissances en informatique >Quels sont les algorithmes de cryptage des données les plus courants ?

Quels sont les algorithmes de cryptage des données les plus courants ?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2024-01-23 21:36:051109parcourir

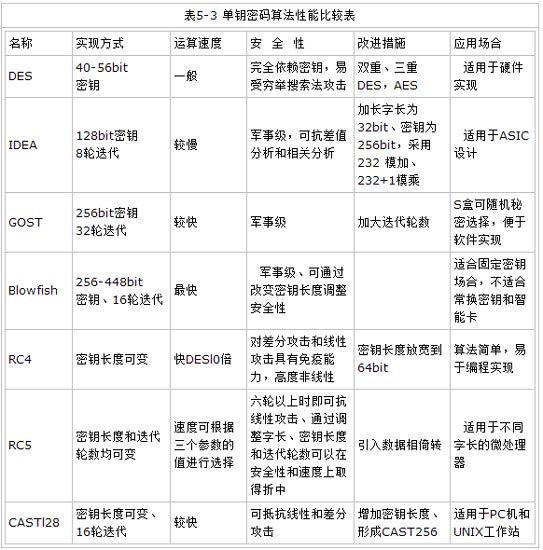

Comparaison de plusieurs algorithmes de cryptage de données couramment utilisés

Plusieurs algorithmes de chiffrement symétriques : AES, DES, 3DES

DES est une technologie de cryptage de données par paquets à haut débit qui divise les données en petits blocs de données de longueur fixe, puis crypte chaque bloc de données. 3DES est un algorithme de chiffrement basé sur DES En chiffrant trois fois le même bloc de données et en utilisant des clés différentes, la force du texte chiffré est améliorée. Cet algorithme de chiffrement convient aux scénarios dans lesquels de grandes quantités de données doivent être chiffrées car il est plus rapide.

Comparé aux algorithmes DES et 3DES, l'algorithme AES a une vitesse et une efficacité des ressources plus élevées, tout en offrant également un niveau de sécurité plus élevé, il est donc largement reconnu comme la norme de cryptage de nouvelle génération.

Plusieurs algorithmes de chiffrement asymétriques : RSA, DSA, ECC

RSA et DSA ont une sécurité et des performances similaires, tandis qu'ECC présente des avantages significatifs en termes de vitesse de traitement, de bande passante, d'espace de stockage, etc.

Plusieurs algorithmes de hachage linéaire (algorithmes de signature) : MD5, SHA1, HMAC

Ces algorithmes génèrent uniquement une chaîne de texte chiffré irréversible, qui est utilisée pour vérifier si les données ont été modifiées pendant le processus de transmission. Étant donné que le même algorithme de génération ne générera qu'un texte chiffré unique pour le même texte en clair, si le texte chiffré généré par le même algorithme est différent, cela prouve que les données de transmission ont été modifiées. Habituellement, lors de la transmission de données, l'utilisation des algorithmes MD5 et SHA1 nécessite que les deux parties qui envoient et reçoivent des données connaissent l'algorithme de génération de clé avant la transmission. La différence est que l'algorithme HMAC doit générer une clé. L'expéditeur utilise cette clé pour digérer les données (génére le texte chiffré). Le destinataire utilise ensuite cette clé pour digérer les données reçues et détermine que les textes chiffrés générés sont les mêmes. Par conséquent, l’algorithme HMAC offre une sécurité et une confidentialité plus élevées.

Pour la sélection de différents algorithmes de cryptage :

En raison de la complexité de la gestion des clés dans les algorithmes de chiffrement symétrique, la gestion des clés détermine directement la sécurité. Par conséquent, pour les petits volumes de données, envisagez d’utiliser des algorithmes de chiffrement asymétriques.

En fonctionnement réel, l'approche habituelle consiste à utiliser des algorithmes de cryptage asymétriques pour gérer les clés des algorithmes symétriques et à utiliser des algorithmes de cryptage symétriques pour crypter les données. Cette approche combine les avantages de deux types d’algorithmes de chiffrement, qui peuvent non seulement atteindre une vitesse de chiffrement plus rapide, mais également faciliter et sécuriser la gestion des clés.

Si l'algorithme de cryptage est sélectionné, combien de bits de la clé seront utilisés ? De manière générale, plus la clé est longue, plus elle s'exécute lentement. Elle doit être sélectionnée en fonction du niveau de sécurité dont nous avons réellement besoin. De manière générale, RSA recommande d'utiliser des nombres de 1024 bits, ECC recommande d'utiliser des nombres de 160 bits et AES utilise des nombres de 128 bits. nombres de bits. C'est tout.

Résumez les technologies d'algorithmes de chiffrement disponibles en PHP

1. Cryptage MD5

string md5 ( string $str [, bool $raw_output = false ] )

2. Cryptage cryptographique

string crypt ( string $str [, string $salt ] )

crypt() Renvoie une chaîne hachée basée sur l'algorithme UNIX DES standard ou un autre algorithme alternatif disponible sur le système.

3. Cryptage Sha1

string sha1 ( string $str [, bool $raw_output = false ] )

4. Cryptage des URL

string urlencode (string $str)

5.base64

string base64_encode (string $data)

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Comprendre la fonction du masquage de sous-réseau et son importance dans la planification du réseau

- Analyse approfondie des fonctions et principes des masques de sous-réseau

- Fichier TmP : comment ouvrir et inspecter son contenu ?

- Quelles sont les fonctions et fonctions des fichiers TmP ?

- Quel type de format de fichier est un fichier TmP ?