Périphériques technologiques

Périphériques technologiques IA

IA Comparez les similitudes, les différences et les relations entre la convolution dilatée et la convolution atreuse

Comparez les similitudes, les différences et les relations entre la convolution dilatée et la convolution atreuseComparez les similitudes, les différences et les relations entre la convolution dilatée et la convolution atreuse

La convolution dilatée et la convolution dilatée sont des opérations couramment utilisées dans les réseaux de neurones convolutifs. Cet article présentera en détail leurs différences et leurs relations.

1. Convolution dilatée

La convolution dilatée, également connue sous le nom de convolution dilatée ou convolution dilatée, est une opération dans un réseau neuronal convolutif. Il s'agit d'une extension basée sur l'opération de convolution traditionnelle et augmente le champ récepteur du noyau de convolution en insérant des trous dans le noyau de convolution. De cette façon, le réseau peut mieux capturer un plus large éventail de fonctionnalités. La convolution dilatée est largement utilisée dans le domaine du traitement d'images et peut améliorer les performances du réseau sans augmenter le nombre de paramètres ni la quantité de calcul. En élargissant le champ de réception du noyau de convolution, la convolution dilatée peut mieux traiter les informations globales dans l'image, améliorant ainsi l'effet d'extraction de caractéristiques.

L'idée principale de la convolution dilatée est d'introduire des intervalles autour du noyau de convolution. Ces intervalles permettent au noyau de convolution de se déplacer sur la carte des caractéristiques d'entrée de manière "sautante", augmentant ainsi la taille de la caractéristique de sortie. map. , tout en gardant la taille du noyau de convolution inchangée. Plus précisément, en supposant que la carte des caractéristiques en entrée est X_{(i+mtimes r),(j+ntimes r)}K_{m,n}

où r est le taux d'expansion, indiquant la taille du trou dans le noyau de convolution, m et n sont l'index de ligne et de colonne. En modifiant la taille du taux d'expansion r, des cartes caractéristiques de différents champs récepteurs peuvent être obtenues.

2. Convolution atreuse

La convolution atreuse est une opération de convolution couramment utilisée dans les réseaux neuronaux convolutifs. Elle est très similaire au concept de convolution dilatée, mais leur mise en œuvre est légèrement différente. La différence entre la convolution dilatée et l'opération de convolution traditionnelle est que certains trous sont insérés dans l'opération de convolution. Ces trous peuvent faire "sauter" le noyau de convolution sur la carte des caractéristiques d'entrée, réduisant ainsi la taille de la carte des caractéristiques de sortie tout en conservant l'augmentation. la taille du noyau de convolution inchangée.

L'idée principale de la convolution dilatée est d'insérer des trous dans le noyau de convolution. Ces trous peuvent faire "sauter" le noyau de convolution sur la carte des caractéristiques d'entrée, augmentant ainsi la taille de la carte des caractéristiques de sortie. en gardant la taille du noyau de convolution inchangée. Plus précisément, en supposant que la carte des caractéristiques d'entrée est X_{(i+mtimes r),(j+ntimes r)}K_{m,n}

où r est le taux de trou, indiquant la taille du trou inséré, m et n sont les lignes et les colonnes de l'index du noyau de convolution. En modifiant la taille du taux de trous r, des cartes caractéristiques de différents champs récepteurs peuvent être obtenues.

3. La relation entre convolution dilatée et convolution dilatée

Les concepts de convolution dilatée et de convolution dilatée sont très similaires. Ce sont deux extensions basées sur des opérations de convolution traditionnelles. En fait, la convolution dilatée peut être considérée comme une forme particulière de convolution dilatée, car le taux de trous d en convolution dilatée est en fait le taux de trous r-1 en convolution dilatée. Par conséquent, la convolution dilatée peut être considérée comme un type spécial de convolution dilatée, qui élargit le champ récepteur du noyau de convolution en insérant des trous, et peut également être mise en œuvre en utilisant une convolution dilatée.

De plus, la convolution dilatée et la convolution dilatée peuvent être utilisées pour une variété de tâches dans les réseaux de neurones convolutifs, telles que la classification d'images, la segmentation sémantique, etc. Cependant, comme le taux de trous d en convolution dilatée est discret, son champ récepteur est légèrement moins précis que celui d'une convolution dilatée. Par conséquent, les circonvolutions dilatées peuvent être plus couramment utilisées dans les tâches nécessitant des champs récepteurs accrus.

En bref, la convolution dilatée et la convolution dilatée sont des opérations de convolution couramment utilisées dans les réseaux neuronaux convolutifs. Elles peuvent être converties les unes dans les autres et peuvent également être utilisées dans différentes tâches. L'opération de convolution spécifique à utiliser dépend de la détermination spécifique. par les exigences de la tâche.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Les dangers cachés du déploiement interne de l'IA: lacunes de gouvernance et risques catastrophiquesApr 28, 2025 am 11:12 AM

Les dangers cachés du déploiement interne de l'IA: lacunes de gouvernance et risques catastrophiquesApr 28, 2025 am 11:12 AMLe déploiement interne non contrôlé des systèmes d'IA avancés présente des risques importants, selon un nouveau rapport d'Apollo Research. Ce manque de surveillance, répandu parmi les grandes entreprises d'IA, permet des résultats catastrophiques potentiels, allant de peu

Construire le polygraphe AIApr 28, 2025 am 11:11 AM

Construire le polygraphe AIApr 28, 2025 am 11:11 AMLes détecteurs de mensonges traditionnels sont dépassés. S'appuyant sur le pointeur connecté par le bracelet, un détecteur de mensonge qui imprime les signes vitaux et les réactions physiques du sujet n'est pas précis pour identifier les mensonges. C'est pourquoi les résultats de détection de mensonge ne sont généralement pas adoptés par le tribunal, bien que cela ait conduit à de nombreuses personnes innocentes emprisonnées. En revanche, l'intelligence artificielle est un puissant moteur de données, et son principe de travail est d'observer tous les aspects. Cela signifie que les scientifiques peuvent appliquer l'intelligence artificielle aux applications qui recherchent la vérité de diverses manières. Une approche consiste à analyser les réponses des signes vitaux de la personne interrogée comme un détecteur de mensonge, mais avec une analyse comparative plus détaillée et précise. Une autre approche consiste à utiliser le balisage linguistique pour analyser ce que les gens disent réellement et utiliser la logique et le raisonnement. Comme le dit le dicton, un mensonge engendre un autre mensonge, et finalement

L'IA est-elle autorisée pour le décollage dans l'industrie aérospatiale?Apr 28, 2025 am 11:10 AM

L'IA est-elle autorisée pour le décollage dans l'industrie aérospatiale?Apr 28, 2025 am 11:10 AML'industrie aérospatiale, pionnière de l'innovation, tire parti de l'IA pour relever ses défis les plus complexes. La complexité croissante de l'Aviation moderne nécessite l'automatisation de l'IA et les capacités d'intelligence en temps réel pour une sécurité améliorée, un fonctionnement réduit

Regarder la course de robot de printemps de PékinApr 28, 2025 am 11:09 AM

Regarder la course de robot de printemps de PékinApr 28, 2025 am 11:09 AMLe développement rapide de la robotique nous a apporté une étude de cas fascinante. Le robot N2 de Noetix pèse plus de 40 livres et mesure 3 pieds de haut et pourrait être en mesure de se retourner. Le robot G1 de Uniree pèse environ deux fois la taille du N2 et mesure environ 4 pieds de haut. Il existe également de nombreux petits robots humanoïdes qui participent à la compétition, et il y a même un robot qui est poussé par un fan. Interprétation des données Le demi-marathon a attiré plus de 12 000 spectateurs, mais seulement 21 robots humanoïdes ont participé. Bien que le gouvernement ait souligné que les robots participants ont mené une "formation intensive" avant le concours, tous les robots n'ont pas terminé l'ensemble de la compétition. Champion - Tiangong Ult développé par Pékin Humanoid Robot Innovation Center

Le piège miroir: l'éthique de l'IA et l'effondrement de l'imagination humaineApr 28, 2025 am 11:08 AM

Le piège miroir: l'éthique de l'IA et l'effondrement de l'imagination humaineApr 28, 2025 am 11:08 AML'intelligence artificielle, dans sa forme actuelle, n'est pas vraiment intelligente; Il est apte à imiter et à affiner les données existantes. Nous ne créons pas de l'intelligence artificielle, mais plutôt une inférence artificielle - qui traite qui traitent les informations, tandis que les humains

La nouvelle fuite Google révèle la mise à jour des fonctionnalités de Google PhotosApr 28, 2025 am 11:07 AM

La nouvelle fuite Google révèle la mise à jour des fonctionnalités de Google PhotosApr 28, 2025 am 11:07 AMUn rapport a révélé qu'une interface mise à jour était masquée dans le code de Google Photos Android version 7.26, et chaque fois que vous visualisez une photo, une rangée de miniatures de visage nouvellement détectées s'affiche en bas de l'écran. Les nouvelles miniatures faciales manquent de balises de nom, donc je soupçonne que vous devez cliquer sur eux individuellement pour voir plus d'informations sur chaque personne détectée. Pour l'instant, cette fonctionnalité ne fournit aucune information autre que les personnes que Google Photos a trouvées dans vos images. Cette fonctionnalité n'est pas encore disponible, nous ne savons donc pas comment Google l'utilisera avec précision. Google peut utiliser des miniatures pour accélérer la recherche de plus de photos de personnes sélectionnées, ou peut être utilisée à d'autres fins, comme la sélection de l'individu à modifier. Attendons et voyons. Pour l'instant

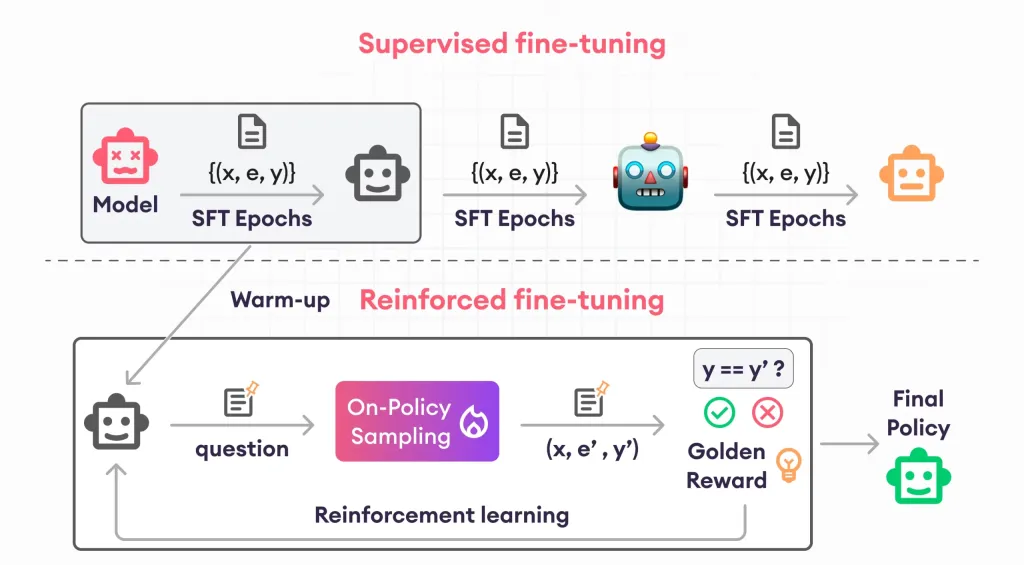

Guide du renforcement Finetuning - Analytics VidhyaApr 28, 2025 am 09:30 AM

Guide du renforcement Finetuning - Analytics VidhyaApr 28, 2025 am 09:30 AMLe renforcement de la fintuning a secoué le développement de l'IA en enseignant les modèles à s'ajuster en fonction de la rétroaction humaine. Il mélange des fondations d'apprentissage supervisées avec des mises à jour basées sur la récompense pour les rendre plus sûres, plus précises et vraiment aider

Dançon: mouvement structuré pour affiner nos filets neuronaux humainsApr 27, 2025 am 11:09 AM

Dançon: mouvement structuré pour affiner nos filets neuronaux humainsApr 27, 2025 am 11:09 AMLes scientifiques ont largement étudié les réseaux de neurones humains et plus simples (comme ceux de C. elegans) pour comprendre leur fonctionnalité. Cependant, une question cruciale se pose: comment adapter nos propres réseaux de neurones pour travailler efficacement aux côtés de nouvelles IA

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Adaptateur de serveur SAP NetWeaver pour Eclipse

Intégrez Eclipse au serveur d'applications SAP NetWeaver.

SublimeText3 version anglaise

Recommandé : version Win, prend en charge les invites de code !

MantisBT

Mantis est un outil Web de suivi des défauts facile à déployer, conçu pour faciliter le suivi des défauts des produits. Cela nécessite PHP, MySQL et un serveur Web. Découvrez nos services de démonstration et d'hébergement.

DVWA

Damn Vulnerable Web App (DVWA) est une application Web PHP/MySQL très vulnérable. Ses principaux objectifs sont d'aider les professionnels de la sécurité à tester leurs compétences et leurs outils dans un environnement juridique, d'aider les développeurs Web à mieux comprendre le processus de sécurisation des applications Web et d'aider les enseignants/étudiants à enseigner/apprendre dans un environnement de classe. Application Web sécurité. L'objectif de DVWA est de mettre en pratique certaines des vulnérabilités Web les plus courantes via une interface simple et directe, avec différents degrés de difficulté. Veuillez noter que ce logiciel

Listes Sec

SecLists est le compagnon ultime du testeur de sécurité. Il s'agit d'une collection de différents types de listes fréquemment utilisées lors des évaluations de sécurité, le tout en un seul endroit. SecLists contribue à rendre les tests de sécurité plus efficaces et productifs en fournissant facilement toutes les listes dont un testeur de sécurité pourrait avoir besoin. Les types de listes incluent les noms d'utilisateur, les mots de passe, les URL, les charges utiles floues, les modèles de données sensibles, les shells Web, etc. Le testeur peut simplement extraire ce référentiel sur une nouvelle machine de test et il aura accès à tous les types de listes dont il a besoin.