EfficientNet est une structure de réseau neuronal convolutionnel efficace et évolutive avec mise à l'échelle automatique du modèle. L'idée principale est d'améliorer les performances du modèle en augmentant la profondeur, la largeur et la résolution du réseau sur la base d'une structure de réseau de base efficace. Par rapport au processus fastidieux d'ajustement manuel de la structure du réseau, cette méthode améliore non seulement l'efficacité et la précision du modèle, mais évite également des travaux inutiles. Grâce à la méthode de mise à l'échelle automatique du modèle, EfficientNet peut ajuster automatiquement la taille du réseau en fonction des exigences de la tâche, afin que le modèle puisse obtenir de meilleurs résultats dans différents scénarios. Cela fait d'EfficientNet une structure de réseau neuronal très pratique qui peut être largement utilisée dans diverses tâches dans le domaine de la vision par ordinateur.

La structure du modèle d'EfficientNet est basée sur trois éléments clés : la profondeur, la largeur et la résolution. La profondeur fait référence au nombre de couches du réseau, tandis que la largeur fait référence au nombre de canaux dans chaque couche. La résolution fait référence à la taille de l'image d'entrée. En équilibrant ces trois composantes, nous sommes en mesure d’obtenir un modèle efficace et précis.

EfficientNet adopte un bloc de convolution léger appelé bloc MBConv comme structure de réseau de base. Le bloc MBConv se compose de trois parties : une convolution 1x1, une convolution séparable en profondeur évolutive et une convolution 1x1. La convolution 1x1 est principalement utilisée pour ajuster le nombre de canaux, tandis que la convolution séparable en profondeur est utilisée pour réduire la quantité de calcul et le nombre de paramètres. En empilant plusieurs blocs MBConv, une structure de réseau de base efficace peut être construite. Cette conception permet à EfficientNet d'avoir une taille de modèle et une complexité de calcul plus petites tout en conservant des performances élevées.

Dans EfficientNet, la méthode de mise à l'échelle du modèle peut être divisée en deux étapes principales. Premièrement, la structure de base du réseau est améliorée en augmentant la profondeur, la largeur et la résolution du réseau. Deuxièmement, les trois composantes sont équilibrées à l’aide d’un facteur d’échelle composite. Ces facteurs d'échelle composites comprennent des facteurs d'échelle de profondeur, des facteurs d'échelle de largeur et des facteurs d'échelle de résolution. Ces facteurs d'échelle sont combinés via une fonction composite pour obtenir le facteur d'échelle final, qui est utilisé pour ajuster la structure du modèle. De cette manière, EfficientNet peut améliorer l’efficacité et la précision du modèle tout en maintenant ses performances.

Le modèle EfficientNet peut être exprimé sous la forme EfficientNetB{N} en fonction de sa taille, où N est un entier utilisé pour représenter l'échelle du modèle. Il existe une corrélation positive entre la taille du modèle et les performances, c'est-à-dire que plus le modèle est grand, meilleures sont les performances. Cependant, à mesure que la taille du modèle augmente, les coûts de calcul et de stockage augmentent en conséquence. Actuellement, EfficientNet propose sept modèles de tailles différentes, de B0 à B7. Les utilisateurs peuvent choisir la taille de modèle appropriée en fonction des exigences spécifiques de la tâche.

En plus de la structure de base du réseau, EfficientNet utilise également d'autres technologies pour améliorer les performances du modèle. La plus importante d'entre elles est la fonction d'activation Swish, qui offre de meilleures performances que la fonction d'activation ReLU couramment utilisée. De plus, EfficientNet utilise également la technologie DropConnect pour empêcher le surajustement et la technologie de standardisation pour améliorer la stabilité du modèle.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Gemma Scope: le microscope de Google pour regarder dans le processus de pensée de l'IAApr 17, 2025 am 11:55 AM

Gemma Scope: le microscope de Google pour regarder dans le processus de pensée de l'IAApr 17, 2025 am 11:55 AMExplorer le fonctionnement interne des modèles de langue avec Gemma Scope Comprendre les complexités des modèles de langue IA est un défi important. La sortie de Google de Gemma Scope, une boîte à outils complète, offre aux chercheurs un moyen puissant de plonger

Qui est un analyste de Business Intelligence et comment en devenir un?Apr 17, 2025 am 11:44 AM

Qui est un analyste de Business Intelligence et comment en devenir un?Apr 17, 2025 am 11:44 AMDéverrouiller le succès de l'entreprise: un guide pour devenir un analyste de Business Intelligence Imaginez transformer les données brutes en informations exploitables qui stimulent la croissance organisationnelle. C'est le pouvoir d'un analyste de Business Intelligence (BI) - un rôle crucial dans GU

Comment ajouter une colonne dans SQL? - Analytique VidhyaApr 17, 2025 am 11:43 AM

Comment ajouter une colonne dans SQL? - Analytique VidhyaApr 17, 2025 am 11:43 AMInstruction ALTER TABLE de SQL: Ajout de colonnes dynamiquement à votre base de données Dans la gestion des données, l'adaptabilité de SQL est cruciale. Besoin d'ajuster votre structure de base de données à la volée? L'énoncé de la table alter est votre solution. Ce guide détaille l'ajout de Colu

Analyste d'entreprise vs analyste de donnéesApr 17, 2025 am 11:38 AM

Analyste d'entreprise vs analyste de donnéesApr 17, 2025 am 11:38 AMIntroduction Imaginez un bureau animé où deux professionnels collaborent sur un projet critique. L'analyste commercial se concentre sur les objectifs de l'entreprise, l'identification des domaines d'amélioration et la garantie d'alignement stratégique sur les tendances du marché. Simulé

Que sont le comte et le coude à Excel? - Analytique VidhyaApr 17, 2025 am 11:34 AM

Que sont le comte et le coude à Excel? - Analytique VidhyaApr 17, 2025 am 11:34 AMExcel Counting and Analysis: Explication détaillée du nombre et des fonctions de compte Le comptage et l'analyse des données précises sont essentiels dans Excel, en particulier lorsque vous travaillez avec de grands ensembles de données. Excel fournit une variété de fonctions pour y parvenir, les fonctions Count et Count sont des outils clés pour compter le nombre de cellules dans différentes conditions. Bien que les deux fonctions soient utilisées pour compter les cellules, leurs cibles de conception sont ciblées sur différents types de données. Faisons des détails spécifiques du comptage et des fonctions de coude, mettons en évidence leurs caractéristiques et différences uniques et apprenez à les appliquer dans l'analyse des données. Aperçu des points clés Comprendre le nombre et le cou

Chrome est là avec l'IA: vivre quelque chose de nouveau tous les jours !!Apr 17, 2025 am 11:29 AM

Chrome est là avec l'IA: vivre quelque chose de nouveau tous les jours !!Apr 17, 2025 am 11:29 AMLa révolution de l'IA de Google Chrome: une expérience de navigation personnalisée et efficace L'intelligence artificielle (IA) transforme rapidement notre vie quotidienne, et Google Chrome mène la charge dans l'arène de navigation Web. Cet article explore les exciti

Côté humain de l'AI: le bien-être et le quadruple de basApr 17, 2025 am 11:28 AM

Côté humain de l'AI: le bien-être et le quadruple de basApr 17, 2025 am 11:28 AMRéinventuation d'impact: le quadruple bas Pendant trop longtemps, la conversation a été dominée par une vision étroite de l’impact de l’IA, principalement axée sur le résultat du profit. Cependant, une approche plus holistique reconnaît l'interconnexion de BU

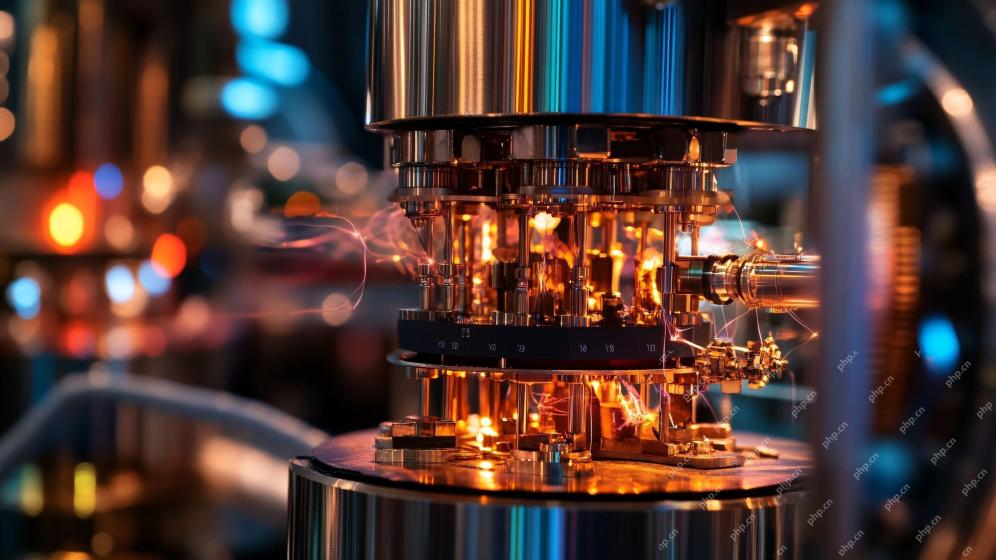

5 cas d'utilisation de l'informatique quantique qui change la donne que vous devriez connaîtreApr 17, 2025 am 11:24 AM

5 cas d'utilisation de l'informatique quantique qui change la donne que vous devriez connaîtreApr 17, 2025 am 11:24 AMLes choses évoluent régulièrement vers ce point. L'investissement affluant dans les prestataires de services quantiques et les startups montre que l'industrie comprend son importance. Et un nombre croissant de cas d'utilisation réels émergent pour démontrer sa valeur

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Listes Sec

SecLists est le compagnon ultime du testeur de sécurité. Il s'agit d'une collection de différents types de listes fréquemment utilisées lors des évaluations de sécurité, le tout en un seul endroit. SecLists contribue à rendre les tests de sécurité plus efficaces et productifs en fournissant facilement toutes les listes dont un testeur de sécurité pourrait avoir besoin. Les types de listes incluent les noms d'utilisateur, les mots de passe, les URL, les charges utiles floues, les modèles de données sensibles, les shells Web, etc. Le testeur peut simplement extraire ce référentiel sur une nouvelle machine de test et il aura accès à tous les types de listes dont il a besoin.

PhpStorm version Mac

Le dernier (2018.2.1) outil de développement intégré PHP professionnel

DVWA

Damn Vulnerable Web App (DVWA) est une application Web PHP/MySQL très vulnérable. Ses principaux objectifs sont d'aider les professionnels de la sécurité à tester leurs compétences et leurs outils dans un environnement juridique, d'aider les développeurs Web à mieux comprendre le processus de sécurisation des applications Web et d'aider les enseignants/étudiants à enseigner/apprendre dans un environnement de classe. Application Web sécurité. L'objectif de DVWA est de mettre en pratique certaines des vulnérabilités Web les plus courantes via une interface simple et directe, avec différents degrés de difficulté. Veuillez noter que ce logiciel

Dreamweaver Mac

Outils de développement Web visuel

Dreamweaver CS6

Outils de développement Web visuel