Maison >Opération et maintenance >Nginx >Canonical publie une mise à jour de sécurité du noyau Ubuntu et corrige trois vulnérabilités à haut risque

Canonical publie une mise à jour de sécurité du noyau Ubuntu et corrige trois vulnérabilités à haut risque

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-07-05 14:37:06699parcourir

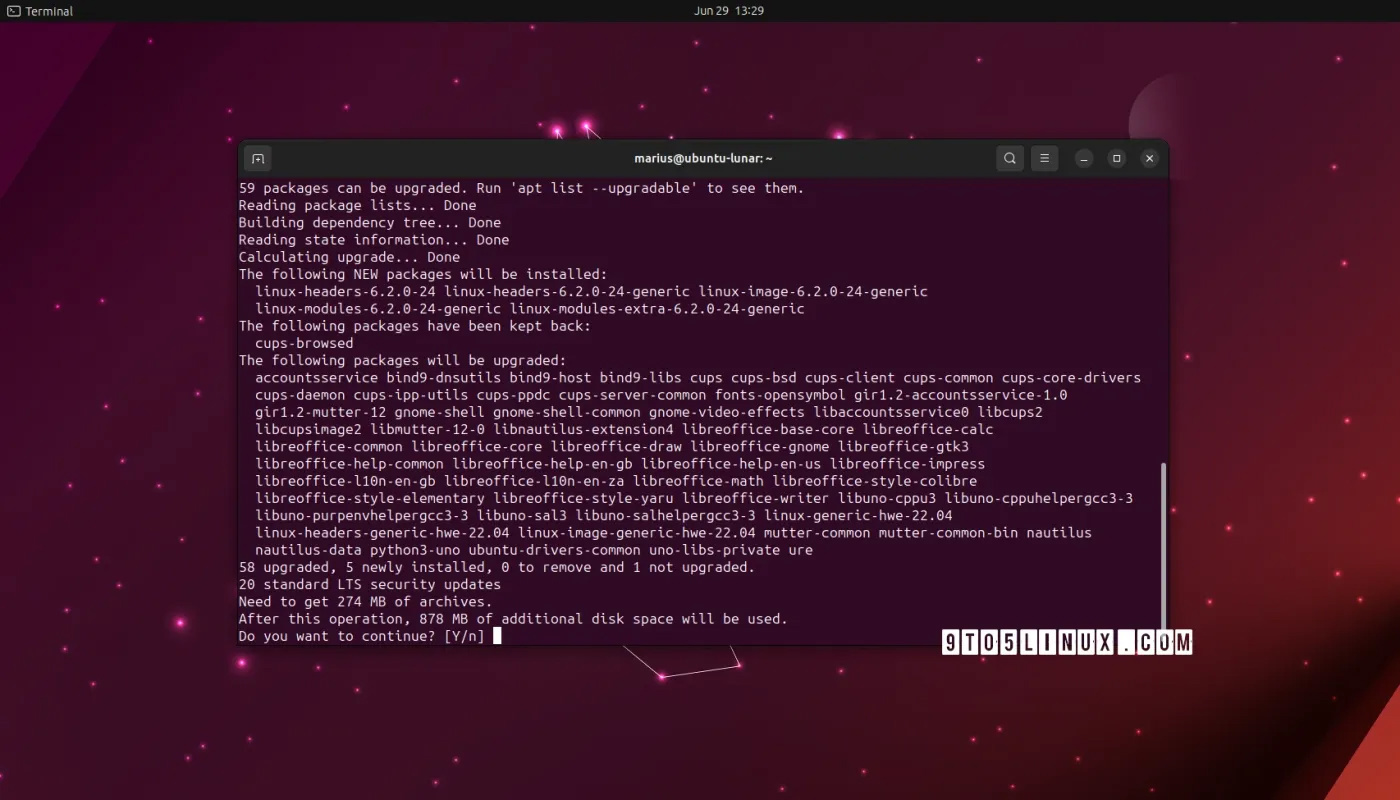

Selon l'actualité du 30 juin, Canonical a lancé aujourd'hui une mise à jour de sécurité du noyau Linux pour toutes les distributions Ubuntu prises en charge, corrigeant trois vulnérabilités à haut risque dans les versions précédentes.

IT Home joint par la présente les versions d'Ubuntu applicables :

- Ubuntu 23.04 (Lunar Lobster) exécutant le noyau Linux 6.2

- Ubuntu 22.10 (Kinetic Kudu) exécutant le noyau Linux 5.19

- exécutant le noyau Linux 5. 15 Ubuntu 22.04 LTS (Jammy Jellyfish) with LTS or 5.19 HWE

- Ubuntu 20.04 LTS (Focal Fossa) with Linux Kernel 5.4 or 5.15 HWE

- Ubuntu 18.04 ESM with Linux Kernel 5.4 HWE

This update mainly fixes the following 3 security vulnerabilities:

CVE- 2023-35788 : Une vulnérabilité d'écriture hors limites découverte par

Hangyu Hua dans l'implémentation du classificateur Flower du noyau Linux pourrait permettre à un attaquant de provoquer un déni de service (panne du système) ou d'exécuter du code arbitraire.

CVE-2023-2430 :

Existant dans les distributions Ubuntu 22.10 et Ubuntu 22.04 LTS exécutant le noyau Linux 5.19

Découverte par Xingyuan Mo et Gengjia Chen, la vulnérabilité existe dans le sous-système io_uring et permet aux attaquants locaux de provoquer un déni de service. .

Vulnérabilité du processeur Intel :

La nouvelle mise à jour de sécurité du noyau Linux corrige également une faille affectant les processeurs Intel causée par l'implémentation de l'instruction INVLPG qui ne vidait pas correctement les entrées TLB globales lorsque le PCID est activé. Cette faille pourrait permettre à un attaquant d'exposer des informations sensibles (mémoire du noyau) ou provoquer un comportement inattendu.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!