Maison >Opération et maintenance >Sécurité >Exemple d'analyse des variantes du malware Glupteba

Exemple d'analyse des variantes du malware Glupteba

- 王林avant

- 2023-06-02 23:11:57947parcourir

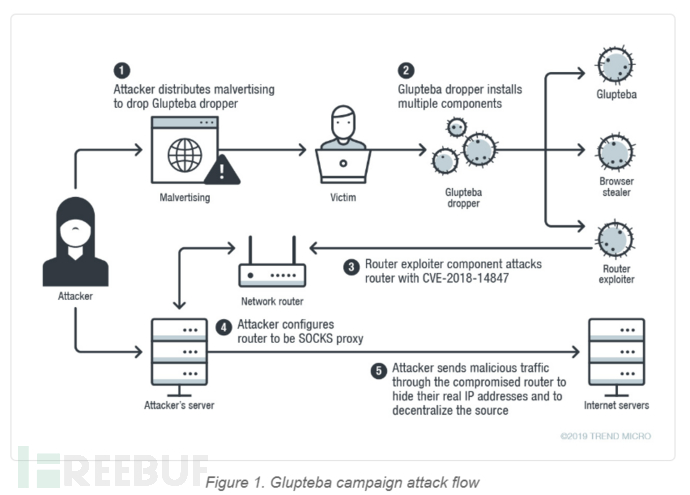

J'ai récemment découvert le comportement de cyberattaque du malware Glutteba. Il s'agit d'un ancien malware découvert lors d'une campagne d'attaque appelée « windigo » et qui s'est propagé aux utilisateurs Windows via une vulnérabilité.

En 2018, une société de sécurité a signalé que Glutteba avait agi indépendamment de Windigo et s'était tourné vers un service de logiciel publicitaire payant à l'installation. Les activités de Glupteba ont différents objectifs : fournir des services proxy, exploiter des vulnérabilités pour les activités minières, etc.

Après avoir recherché des variantes de Glupteba récemment découvertes, nous avons découvert deux composants non documentés en dehors du malware Glupteba :

1. Voleur de navigateur, qui peut voler des données sensibles du navigateur, telles que l'historique de navigation, les cookies de sites Web, les noms de compte et les mots de passe. et envoyer des informations à des serveurs distants.

2. Utilisez la vulnérabilité CVE-2018-14847 pour attaquer le routeur Mikrotik dans le réseau local. Il télécharge les informations d'identification d'administrateur volées sur le serveur. Le routeur sera utilisé comme relais proxy.

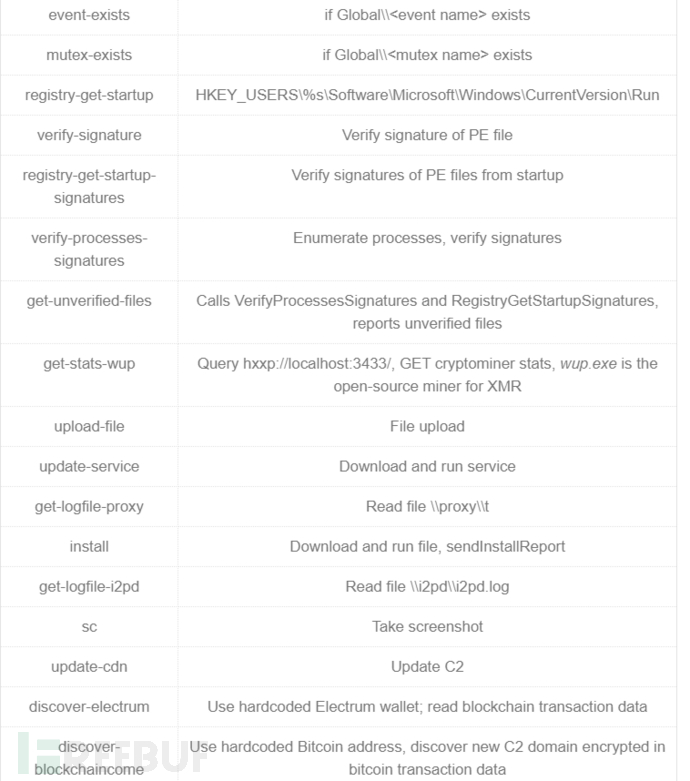

De plus, nous avons également découvert chez Glupteba qu'il peut utiliser les transactions Bitcoin pour obtenir les derniers noms de domaine C&C. Nous expliquerons cette fonctionnalité plus en détail dans la section suivante. Les développeurs de logiciels malveillants continuent d'améliorer leurs logiciels et de s'efforcer d'étendre leurs réseaux proxy aux appareils IoT.

Glupteba Download Analysis

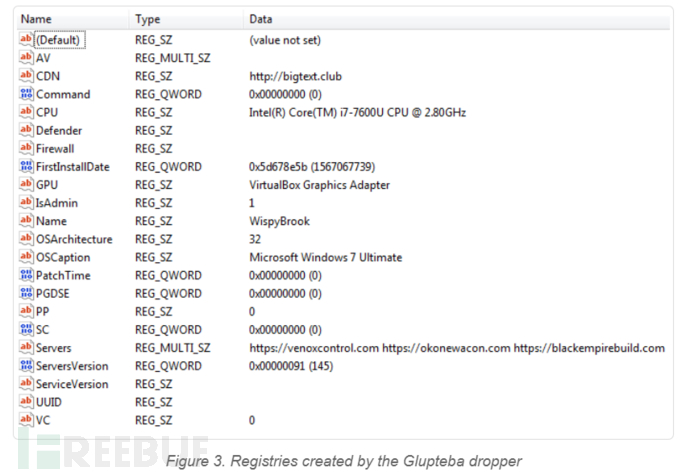

Ce paragraphe peut être réécrit comme suit : Le programme d'empaquetage personnalisé est écrit à l'aide du langage de programmation Go et compilé dans un fichier exécutable pour empaqueter les fichiers binaires téléchargés. Lors de l'initialisation des informations de configuration, vous devez d'abord obtenir les informations actuelles sur l'application, les informations de fonctionnement, les informations sur le matériel et certaines informations binaires codées en dur. Il crée la clé de registre hkey_users

La fonction sendparentprocesss récupère le machine_guid du registre et obtient l'identifiant du distributeur et l'identifiant d'activité à partir du nom de fichier, du pid et du nom du processus parent. Le programme intègre les informations dans la requête POST à l'aide de l'algorithme de cryptage AES et les télécharge sur le serveur C&C.

La fonction sendparentprocesss récupère le machine_guid du registre et obtient l'identifiant du distributeur et l'identifiant d'activité à partir du nom de fichier, du pid et du nom du processus parent. Le programme intègre les informations dans la requête POST à l'aide de l'algorithme de cryptage AES et les télécharge sur le serveur C&C.

Vérifiez ensuite si le processus est élevé et s'exécute en tant qu'utilisateur système. Lorsqu'un processus n'est pas élevé, il tente d'augmenter les privilèges à l'aide de la méthode fodhelper. S'il n'est pas exécuté en tant qu'utilisateur système, il sera lancé en utilisant le mode « Exécuter en tant qu'installateur approuvé ».

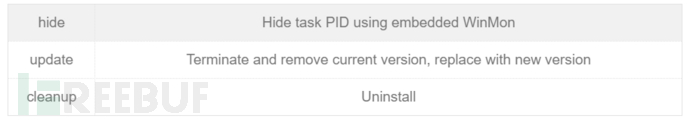

Il existe les commandes principales suivantes :

La fonction mainstall vérifie les programmes antivirus installés, ajoute des règles de pare-feu et ajoute des exclusions Defender.

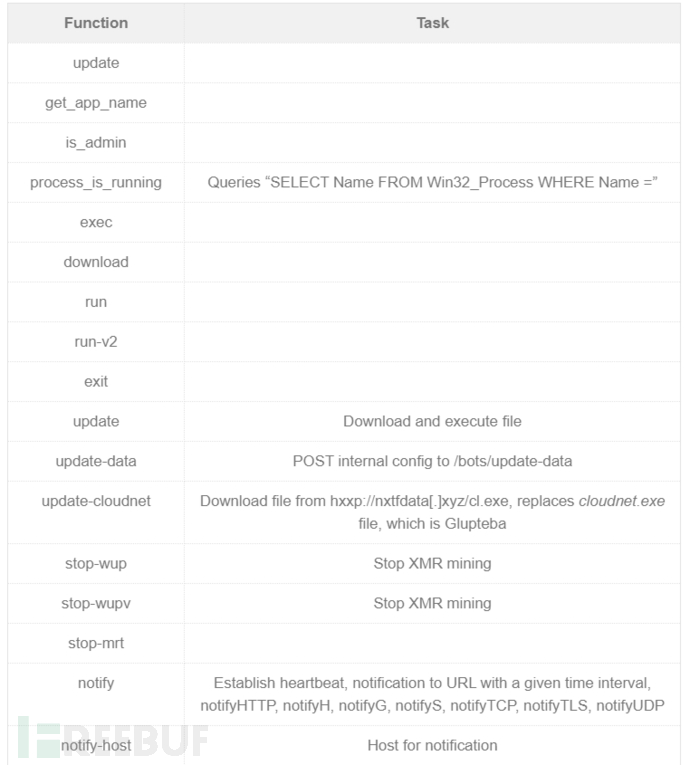

La fonction mainpoll interroge périodiquement le serveur c&c pour de nouvelles commandes. Voici les paramètres POST sans cryptage AES :

challenge=e94e354daf5f48ca&cloudnet_file=1&cloudnet_process=1&lcommand=0&mrt=1&pgdse=0&sb=1&sc=0&uuid=&version=145&wup_process=1&wupv=0.

Enfin, la fonction handlecommand implémente la fonction backdoor.

Capacité de mise à jour C&C

La porte dérobée possède la plupart des fonctionnalités standard, le malware peut mettre à jour l'adresse de son serveur C&C via la blockchain via la fonction discoverdomain.

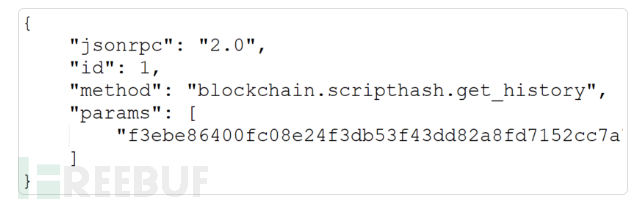

La fonction discoverDomain peut être exécutée automatiquement ou via une commande de porte dérobée. discoverdomain énumère d'abord le serveur de portefeuille Bitcoin Electrum à l'aide d'une liste publique, puis tente d'interroger l'historique à l'aide d'un hachage codé en dur.

Composant d'informations de vol de navigateur

Le composant trouvé dans la variante gluteba est appelé "updateprofile", qui est un extracteur de profil de navigateur, de cookie et de mot de passe. Les serveurs de collecte d'informations collectent des cookies compressés, un historique et d'autres profils. Ce composant est également écrit en Go, compilé en exécutable et fourni avec upx.

Une autre version du voleur de navigateur s'appelle « vc.exe ». Il est conçu pour extraire les données de mot de passe et de cookie stockées par le navigateur et les envoyer au serveur de collecte d'informations.

Composant d'attaque de routeur

Un autre composant que nous avons trouvé est le composant d'attaque de routeur, qui est également développé en langage Go. Il peut afficher la passerelle par défaut du réseau victime et obtenir la liste des passerelles IP par défaut en appelant la commande wmi "select defaultipgateway from win32_networkadapterconfiguration où ipenabled=true".

En plus de ces adresses, les trois adresses par défaut suivantes ont été ajoutées : 192.168.88.11, 192.168.0.1, 192.168.1.1.

Une fois que le composant se connecte avec succès à l'appareil en écoute sur le port 8291, il tente d'attaquer l'appareil en exploitant la vulnérabilité CVE-2018-14847, qui affecte le système Routeros utilisé sur les routeurs Mikrotik. Il permet aux attaquants d'obtenir des informations d'identification d'administrateur à partir de routeurs non corrigés. Le nom de compte et le mot de passe obtenus sont stockés dans un objet json, cryptés et envoyés au serveur c&c.

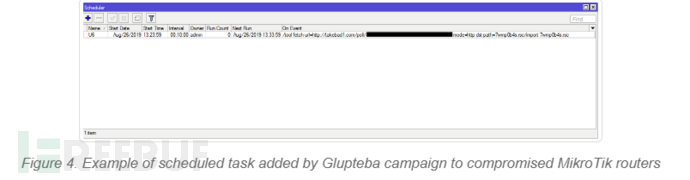

Après avoir obtenu avec succès les informations d'identification, une tâche sera ajoutée au planificateur du routeur. Il existe trois façons d'ajouter une tâche de planification : en utilisant le protocole winbox, en utilisant ssh ou en utilisant l'API.

Relais de trafic du routeur

Après les paramètres ci-dessus, le routeur devient un proxy SOCKS permettant à l'attaquant de relayer le trafic. Un attaquant pourrait demander au serveur d'acheminer la première connexion à distance via le proxy chaussettes. Cette requête de serveur renvoie l'adresse IP du serveur proxy SOCKS actuel. Cette requête est envoyée à plusieurs reprises, probablement pour surveiller le service proxy SOCKS.

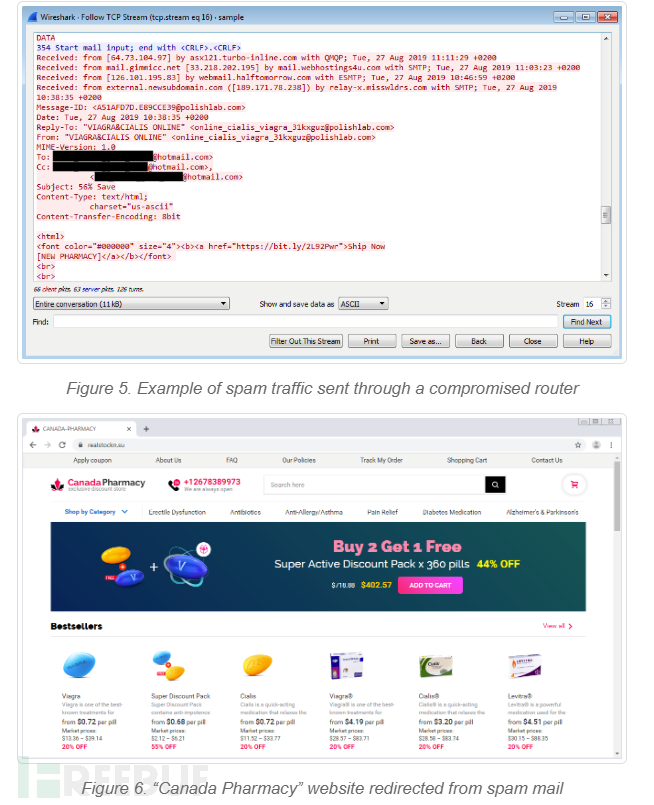

Après la première vérification de l'état du routeur, il existe deux types de trafic se connectant aux différents serveurs du proxy. Le premier est le trafic de spam. À l'aide du proxy chaussettes du routeur, le serveur distant se connecte au smtp de plusieurs serveurs de messagerie différents. Si le serveur de messagerie accepte la connexion, le serveur distant commencera à envoyer du spam.

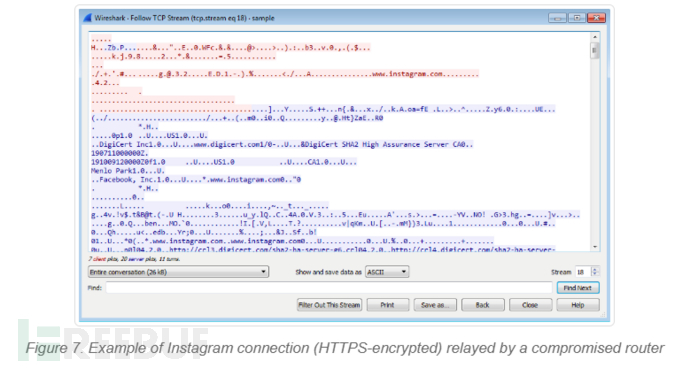

En plus du trafic de spam, il existe également un autre trafic provenant d'un ensemble de serveurs distants qui se connectent à plusieurs reprises à Instagram. Le trafic étant protégé par le cryptage HTTPS, nous ne sommes pas en mesure de déterminer le but exact de ces connexions. Il est possible qu'il s'agisse d'une attaque de réutilisation de mot de passe sur Instagram.

En plus du trafic de spam, il existe également un autre trafic provenant d'un ensemble de serveurs distants qui se connectent à plusieurs reprises à Instagram. Le trafic étant protégé par le cryptage HTTPS, nous ne sommes pas en mesure de déterminer le but exact de ces connexions. Il est possible qu'il s'agisse d'une attaque de réutilisation de mot de passe sur Instagram.

Conseils de sécurité

Les logiciels malveillants sont une menace répandue qui affecte les utilisateurs et les entreprises. Depuis les passerelles, les points finaux, les réseaux et les serveurs, une approche multicouche de la sécurité est importante.

Étant donné que la plupart des appareils domestiques et professionnels sont connectés à des routeurs, la sécurité doit être une priorité lors de la configuration de votre routeur. Les utilisateurs et les entreprises peuvent adopter de bonnes mesures de sécurité pour se protéger contre les menaces. De plus, utilisez des outils pertinents pour ajouter une couche de sécurité supplémentaire à votre réseau domestique et à vos appareils connectés, renforçant ainsi vos défenses de sécurité.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis