Maison >Périphériques technologiques >IA >« L'IA qui change de visage » escroque des millions de personnes en neuf secondes ? Comment utiliser la technologie pour contrer les abus de l'IA ?

« L'IA qui change de visage » escroque des millions de personnes en neuf secondes ? Comment utiliser la technologie pour contrer les abus de l'IA ?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-05-29 16:07:06932parcourir

Produit par Sohu Technology

Auteur|Zheng Songyi

Éditeur|Yang Jin

Ces derniers jours, des incidents de fraude qui changent le visage de l'IA se sont produits fréquemment, et la confirmation de la « prédiction de Musk » est arrivée plus tôt que prévu. Il y a deux mois, Musk et des milliers d'autres personnes ont signé une lettre commune appelant à une suspension de six mois de la formation de systèmes d'IA plus puissants, car ils craignaient que des systèmes d'IA plus puissants ne présentent des risques potentiels pour la société et les humains. Je n'aurais jamais imaginé que les risques aient envahi la vie humaine.

Le 22 mai, le sujet « La fraude à l'IA éclate à travers le pays » s'est précipité sur la liste de recherche chaude. Après que le propriétaire d'une entreprise technologique du Fujian ait été escroqué de 4,3 millions de yuans en 10 minutes par un escroc qui prétendait être un ami grâce à la technologie de changement de visage de l'IA, un autre homme de l'Anhui a été escroqué de 1,32 million de yuans en seulement 9 secondes par un escroc utilisant la technologie de changement de visage de l'IA, les internautes l'ont qualifié de « impossible à protéger ».

Xia Bohan, avocat du cabinet d'avocats Beijing Huarang, a déclaré à Sohu Technology : « Ce comportement constitue un crime de fraude, qui peut être puni jusqu'à la prison à vie en fonction de l'ampleur de la fraude. Pour les fournisseurs de services de synthèse profonde, selon le Les « Règlements sur la gestion de la synthèse profonde des services d'information Internet » devraient formuler et divulguer des règles de gestion complètes et des conventions de plate-forme, assumer des responsabilités de gestion conformément à la loi et adopter des méthodes techniques ou manuelles pour examiner les données d'entrée et les résultats de synthèse des utilisateurs du service de synthèse profonde. »

Il a été rapporté qu'en plus de la fraude vidéo qui change le visage de l'IA, certains présentateurs de commerce électronique utilisent la technologie de changement de visage de l'IA pour se déguiser en célébrités telles que "Jackie Chan" et "Yang Mi" pour livrer des marchandises en direct, attirant ainsi du trafic. et économiser les coûts de diffusion en direct. Le personnel concerné de la plateforme Douyin a déclaré à Sohu Technology : « La plateforme n'autorise pas les diffusions en direct avec échange de visage. Si elle est trouvée, la diffusion sera arrêtée directement et des points de crédit seront déduits des commerçants contrevenants. Les comptes qui changent encore de visage pour les diffusions en direct après avoir été éliminées seront restreintes. " Son autorisation de diffusion en direct. "

Les problèmes de risque causés par la technologie devront en fin de compte être résolus par des moyens techniques. Heureusement, alors que le changement de visage par l'IA est de plus en plus abusé, de nouveaux modèles d'identification de la technologie de changement de visage par l'IA ont également été appliqués.

Comment « AI face changeant » est-il mis en œuvre ?

L'intention initiale de la recherche et du développement de la technologie révolutionnaire de l'IA est d'être utilisée dans le divertissement cinématographique et télévisuel, le développement de jeux et d'autres domaines, dans le but de fournir aux utilisateurs une expérience visuelle plus réaliste.

Il est entendu que les principes de mise en œuvre de la technologie de changement de visage par l'IA incluent principalement la détection des visages, l'alignement des visages, l'extraction de caractéristiques, la fusion de caractéristiques et la reconstruction d'images.

Parmi eux, la technologie de détection de visage est utilisée pour détecter la position du visage et les caractéristiques du visage dans l'image d'entrée ; la technologie d'alignement du visage utilise des techniques telles que les changements affines pour rendre identiques les points des caractéristiques du visage des différents visages ; la technologie d'extraction des caractéristiques utilise des modèles d'apprentissage profond ; , Par exemple, le réseau neuronal convolutif (CNN) extrait la forme, la texture, la couleur et d'autres caractéristiques du visage ; la technologie de fusion de caractéristiques utilise une méthode de transformation par interpolation linéaire ou non linéaire pour fusionner les caractéristiques du visage de deux visages différents afin de générer finalement de nouvelles caractéristiques du visage ; Grâce à la technologie de l'image, les nouvelles caractéristiques du visage sont cartographiées dans l'espace de l'image pour générer une nouvelle image avec un effet de changement de visage.

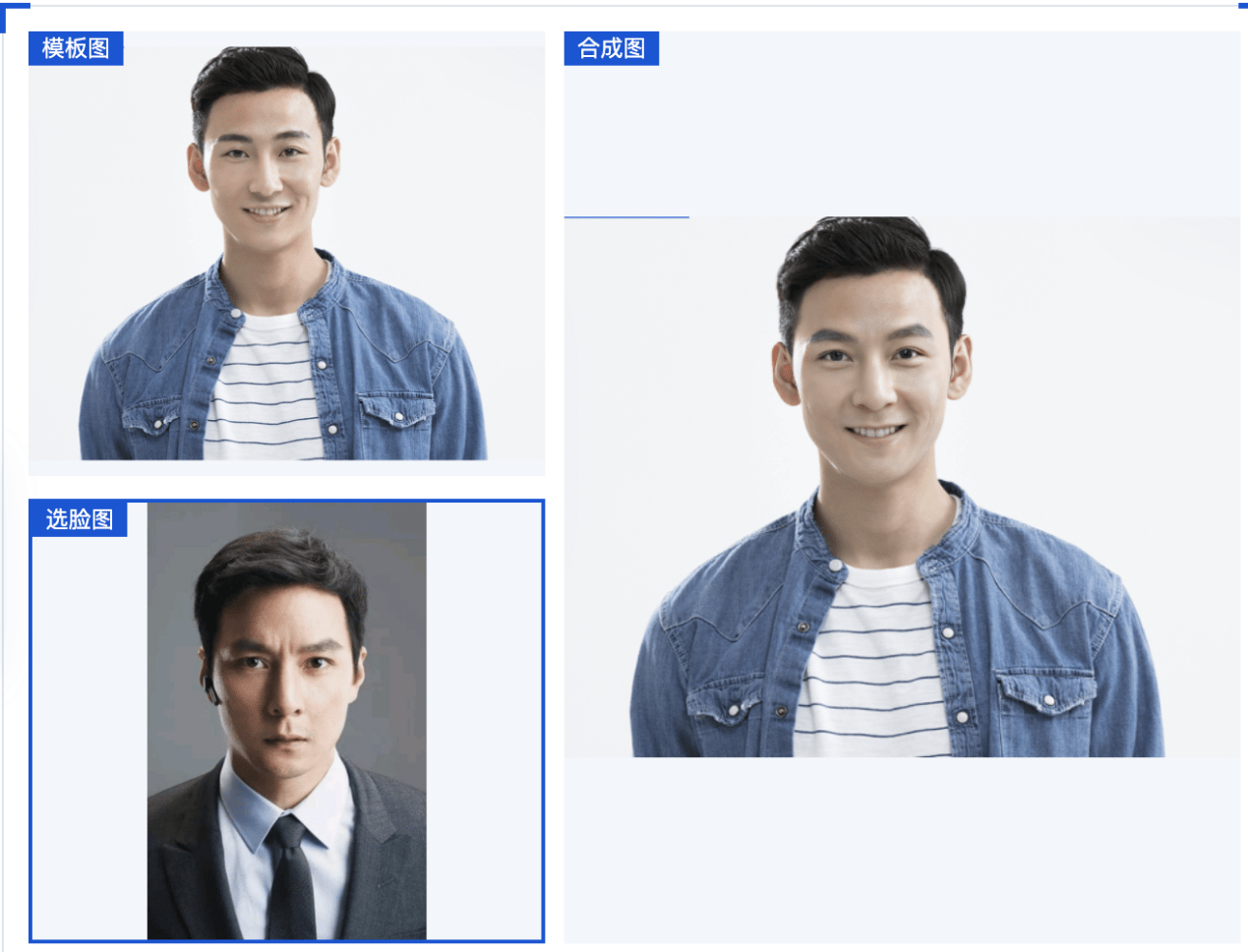

Sohu Technology a sélectionné une application actuellement populaire « Tencent Cloud AI Face Fusion » comme logiciel de test pour voir jusqu'où la technologie « AI face-changeing » peut atteindre dans la refonte des portraits.

Sohu Technology a sélectionné au hasard la photo d'un homme comme modèle et a utilisé la photo de Daniel Wu comme photo du visage sélectionné. Les résultats du test ont montré que le portrait de l'homme traité par l'IA montrait les caractéristiques de Daniel Wu entre les sourcils et les yeux, mais d'autres parties de celui-ci. le visage, comme la coiffure, ne s'est pas produit.

Selon la divulgation de la police de Baotou, le 20 avril, un ami de M. Guo, le représentant légal d'une entreprise technologique à Fuzhou, l'a soudainement contacté via une vidéo WeChat. Après que les deux aient discuté brièvement, l'ami a dit à M. Guo que son ami. J'enchérissais ailleurs et j'avais besoin de Le dépôt est de 4,3 millions de yuans, et il doit être transféré d'un compte public à un compte public, je veux donc emprunter le compte de l'entreprise de M. Guo pour effectuer le paiement. L'ami a demandé à M. Guo son numéro de carte bancaire et a affirmé que l'argent avait été transféré sur le compte de M. Guo. Il a également envoyé une capture d'écran du reçu du virement bancaire à M. Guo via WeChat. Sur la base de la confiance du chat vidéo, M. Guo n'a pas vérifié si l'argent était arrivé et a transféré 4,3 millions de yuans à l'autre partie en deux versements. Après le transfert de l'argent, M. Guo a envoyé un message à son ami sur WeChat pour lui dire que l'affaire avait été réglée. Mais ce à quoi il ne s'attendait pas, c'est que la nouvelle du retour de son ami se révélait être un point d'interrogation.

M. Guo a appelé son ami et l'autre partie a dit qu'une telle chose n'existait pas. Ce n'est qu'à ce moment-là qu'il s'est rendu compte qu'il avait été confronté à une arnaque « haut de gamme ». L'autre partie a utilisé une technologie intelligente de changement de visage pour faire semblant. un ami et je l'ai escroqué.

Des techniciens informatiques ont analysé chez Sohu Technology qu'il existe des pirates informatiques spécialisés dans le développement d'outils d'IA de changement de visage en temps réel, similaires aux implants d'embellissement en temps réel actuels dans les téléphones mobiles. Les criminels peuvent utiliser des failles pour voler les comptes WeChat des amis de la victime, obtenir des photos ou des vidéos des amis de la victime via des plateformes sociales, capturer leurs propres traits du visage avec des caméras, puis utiliser des outils de changement de visage en temps réel pour fusionner les amis de la victime. ' traits du visage avec leurs propres , prétendant être un ami de la victime pour avoir une conversation, afin d'atteindre l'objectif de la fraude.

Quels sont les progrès de la technologie pour contrer les abus de l'IA ?

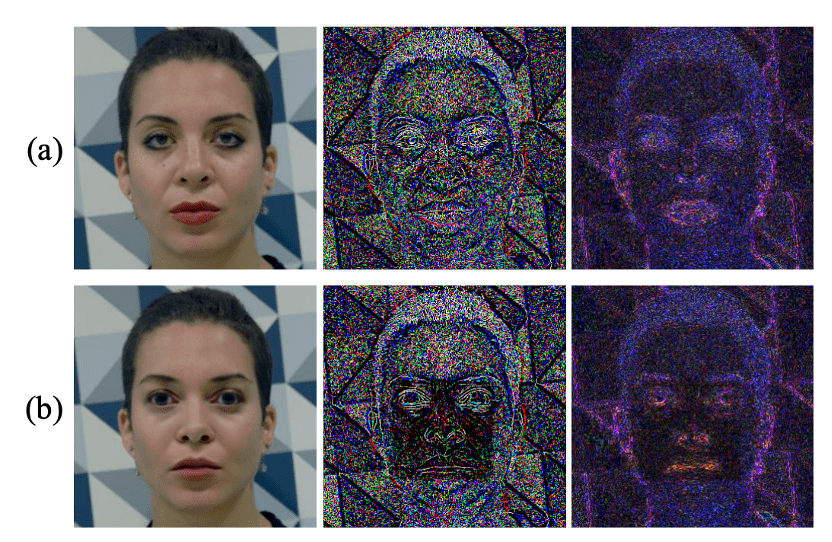

Le diable mesure jusqu'à un pied et le Tao mesure jusqu'à un pied. En 2020, Microsoft Research Asia et l'Université de Pékin ont publié conjointement l'article « Face X-ray for More General Face Forgery Detection ». Face X-Ray, un nouveau modèle utilisé pour identifier la technologie de changement de visage par l'IA, présente deux attributs majeurs : il peut généraliser Aux algorithmes d'échange de visage inconnus, cela peut fournir des limites explicables d'échange de visage.

Guo Baining, l'un des principaux auteurs de l'article et vice-président exécutif de Microsoft Research Asia, a déclaré : « Au cours du processus de collecte d'images, chaque image a ses propres caractéristiques uniques, qui peuvent provenir du matériel de prise de vue ou du traitement. Tant que les images ne sont pas générées d’un seul tenant, elles laisseront des indices lors du processus de fusion. Ces indices sont invisibles à l’œil humain, mais peuvent être capturés par l’apprentissage profond. »

.L'article présente la technologie d'analyse du bruit d'image et d'analyse du niveau d'erreur. On peut voir que les images réelles montrent des modèles de bruit cohérents, mais le remplacement des visages sera évidemment différent (les images du groupe a sont des visages réels, les images du groupe b sont des visages synthétiques). Image, la colonne du milieu est l'image d'analyse du bruit et la colonne de droite est l'image d'analyse du niveau d'erreur).

On peut voir que l'identification efficace du « changement de visage de l'IA » a une base technique et n'est pas un problème insoluble. Les entreprises technologiques nationales représentées par Tencent Cloud utilisent la technologie « Anti-Deepfake (ATDF) » pour développer des applications de « filtrage par changement de visage », visant à utiliser la technologie de l'IA pour contrer les abus de technologies d'IA telles que le changement de visage.

Selon les rapports, l'Anti-Deepfake est divisé en deux catégories : la détection passive et la défense active. La technologie de détection passive se concentre sur la collecte de preuves post-événement, c'est-à-dire la détection des vidéos qui ont été produites et diffusées pour déterminer si elles le sont. vidéos de faux visages. ; Un autre type de technologie de défense active se concentre sur la défense préalable, c'est-à-dire l'ajout d'informations cachées, telles que des filigranes, un anti-bruit, etc., avant que les données du visage ne soient publiées et diffusées, pour retracer activement la source ou empêcher. les utilisateurs malveillants d'utiliser des vidéos faciales avec du bruit ajouté, afin de protéger le visage et d'obtenir une défense active.

L'article 6 du « Règlement sur la gestion de la synthèse profonde des services d'information sur Internet » publié conjointement par l'Administration du cyberespace de Chine, le ministère de l'Industrie et des Technologies de l'information et le ministère de la Sécurité publique stipule clairement qu'« Aucune organisation ou un individu peut utiliser des services de synthèse profonde pour produire, copier, publier ou diffuser des informations légales. Pour les informations interdites par les réglementations administratives, les services de synthèse profonde ne doivent pas être utilisés pour se livrer à des activités interdites par les lois et réglementations administratives telles que la mise en danger de la sécurité et des intérêts nationaux, porter atteinte à l'image du pays, porter atteinte aux intérêts sociaux et publics, perturber l'ordre économique et social, porter atteinte aux droits et intérêts légitimes d'autrui, etc." #🎜🎜 #

Xia Bohan a souligné : « En plus de la fraude vidéo par l'IA qui change de visage, de nombreuses applications de téléphonie mobile nécessitent actuellement une authentification par balayage de visage. Les criminels peuvent utiliser la technologie de changement de visage par l'IA pour se faire passer pour de véritables titulaires de droits. protection. Protégez les informations personnelles et empêchez leur fuite. Il est également recommandé de mettre en place d’autres méthodes d’authentification. D’un autre côté, les éditeurs de logiciels doivent également développer davantage la technologie pour améliorer la sécurité et empêcher les criminels d’en profiter. #🎜🎜 #Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Tendances technologiques à surveiller en 2023

- Comment l'intelligence artificielle apporte un nouveau travail quotidien aux équipes des centres de données

- L'intelligence artificielle ou l'automatisation peuvent-elles résoudre le problème de la faible efficacité énergétique des bâtiments ?

- Co-fondateur d'OpenAI interviewé par Huang Renxun : les capacités de raisonnement de GPT-4 n'ont pas encore atteint les attentes

- Bing de Microsoft surpasse Google en termes de trafic de recherche grâce à la technologie OpenAI