Maison >Opération et maintenance >Sécurité >Comment discuter brièvement des problèmes de sécurité de l'APP

Comment discuter brièvement des problèmes de sécurité de l'APP

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-05-19 19:52:532152parcourir

1 Analyse de fond

Lorsque l'ère d'Internet est arrivée, les gens déploraient autrefois que tout soit numérisé. Aujourd'hui, tout est mobile. Dans les rues et ruelles, les gens étaient occupés à balayer leur écran, la tête baissée. Les données d'institutions étrangères faisant autorité montrent que les smartphones chinois ont représenté 96 % des ventes totales de téléphones mobiles et que les téléphones multifonctions traditionnels ont pratiquement disparu de la scène de l'histoire. Selon un récent rapport d'eMarketer, une société américaine d'études de marché, les données de Gartner, une organisation d'études de marché faisant autorité, montrent qu'en Chine, les smartphones représentent 96 % des ventes de téléphones mobiles, tandis qu'aux États-Unis, elles en représentent également 96 %. Autrement dit, au niveau matériel de l’Internet mobile, la Chine et les États-Unis sont déjà au même niveau.

La popularité des smartphones a favorisé le développement rapide des applications mobiles. Actuellement, les applications mobiles peuvent aller de la communication et du chat, à la réservation de plats à emporter, de réservation de billets, de réservation de voyages, de shopping, de navigation dans les actualités, etc., aux investissements bancaires et à la gestion financière, en passant par les hôpitaux. enregistrement, etc. Les opérations de paiement, etc., les activités quotidiennes d'une personne peuvent essentiellement être complétées en s'appuyant sur les téléphones mobiles. En raison de la popularité massive des applications, de nombreux développeurs de logiciels ont vu les avantages apportés par ce marché. Poussés par les bénéfices, diverses applications émergent les unes après les autres, et le marché des applications est également mixte. La sécurité des applications instantanées ne pouvant être entièrement garantie, des incidents de fuite d’informations personnelles se sont produits très fréquemment via les applications ces dernières années.

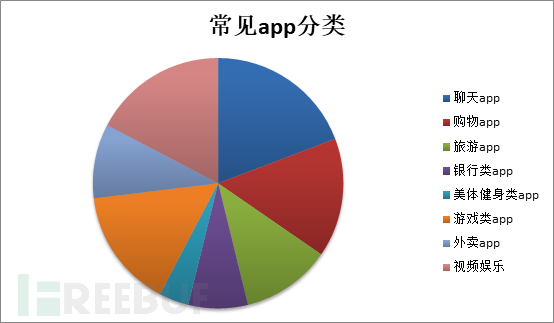

Grâce à l'analyse du Big Data, le tableau des statistiques des applications couramment utilisées sur les téléphones mobiles est le suivant :

Il n'est pas difficile de voir à partir des statistiques du graphique que presque tous les téléphones mobiles proposent des discussions, des divertissements vidéo, des achats et autres. applications associées installées, alors comment ces applications fonctionnent-elles sur les téléphones mobiles ? Quelles informations seront obtenues sans le savoir du téléphone portable ?

2 Problèmes de sécurité courants des applications mobiles

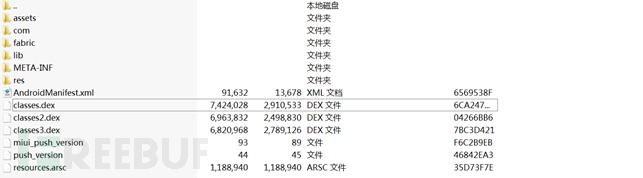

Avec le développement de la technologie, les fonctions des téléphones mobiles sont bien plus que celles-ci. L'ère du big data est arrivée, et l'ère de l'Internet des objets pour la maison intelligente a également suivi. est l'application Android, c'est-à-dire apk. Pour l'analyse, téléchargez n'importe quel apk, modifiez son suffixe en tar et vous pourrez afficher certains fichiers liés à l'apk

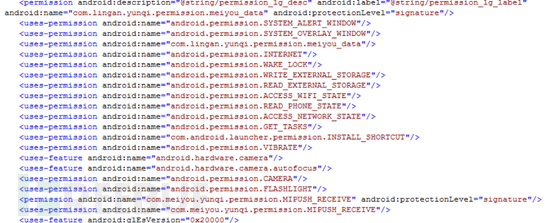

AndroidManifest.xml est le fichier d'entrée de l'application Android. décrit principalement les composants et les classes exposés dans le package d'installation, les autorisations de lecture liées au logiciel, etc. Voici les détails du fichier AndroidManifest.xml que vous pouvez obtenir ici :

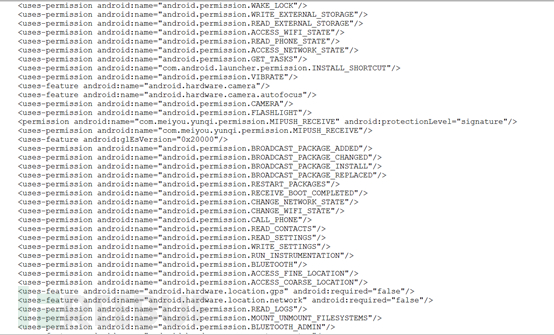

Grâce à l'analyse spécifique du fichier AndroidManifest.xml, on peut savoir que les autorisations du téléphone mobile obtenues par l'application actuelle sont les suivantes suit :

Les autorisations principales incluent l'autorisation de lire l'état du téléphone, l'autorisation de passer des appels, l'autorisation de lire les contacts, l'autorisation de modifier les paramètres globaux du système, l'autorisation de créer des connexions Bluetooth, l'autorisation de positionnement, l'autorisation de démarrage automatique au démarrage , ainsi que d'autres autorisations associées. Si les utilisateurs sélectionnent le mode d'installation par défaut lors de l'utilisation de l'application, leurs informations personnelles peuvent être exposées.

Tous ceux qui connaissent le développement Android savent que les applications Android comportent quatre composants principaux, à savoir Activity, Service, ContentProvider et BroadcastReceiver.

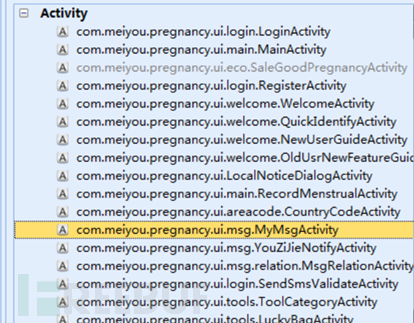

Parlons d'abord du composant d'activité. La communication entre les composants d'activité se fait via Intent, qui affiche une interface visuelle pour les opérations utilisateur. Une application Android doit être exécutée et démarrée via le composant d'activité. Bien que les applications soient indépendantes les unes des autres, elles peuvent communiquer, appeler, accéder, etc. via les composants d'activité de l'application. Les composants d'activité de l'application sont les suivants :

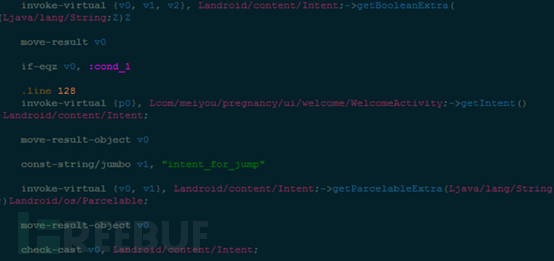

Il peut être trouvé grâce à l'analyse de. l'apk dont son composant d'activité d'entrée est com.meiyou.pregnancy.ui.welcome.WelcomeActivity, l'application appelle d'autres composants d'activité au démarrage. Lorsque le composant d'activité peut être exporté, il peut être appelé arbitrairement par une application tierce, provoquant la fuite d’informations sensibles et un éventuel contournement de l’authentification. Des risques tels que l’injection de code malveillant et le piratage de pages.

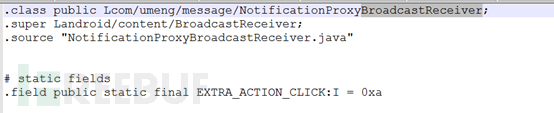

BroadcastReceive permet à l'application de filtrer les événements externes et de recevoir et de répondre uniquement aux événements requis. Elle n'a pas d'interface utilisateur, mais elle peut démarrer une activité ou un service pour répondre aux informations reçues, en créant différents composants ou en communiquant entre eux. différentes applications. Lorsque l'application est lancée pour la première fois, le système instancie automatiquement NotificationProxyBroadcastReceiver et l'enregistre dans le système. Une opération de déconnexion est requise lors de l'enregistrement d'une diffusion dynamique, sinon des fuites de mémoire peuvent se produire ou une déconnexion répétée n'est pas autorisée ;

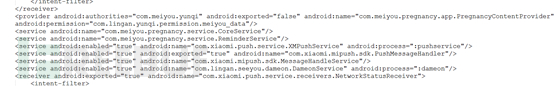

Le service est un service d'arrière-plan. Lors de l'utilisation du service, il doit être déclaré dans AndroidManifest.xml. L'apk pour ce test est déclaré comme suit dans AndroidManifest.xml

service est indépendant du composant d'activité et est. en arrière-plan Pour effectuer certaines opérations, par exemple lorsque vous devez obtenir régulièrement des données du serveur, vous devez utiliser le service à ce moment-là.

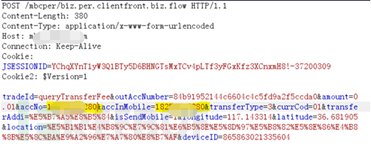

En plus des vulnérabilités de sécurité dans les quatre composants principaux, diverses vulnérabilités Web apparaîtront également lors de l'appel de l'interface Web, telles que les vulnérabilités d'injection SQL, les vulnérabilités XSS, l'accès non autorisé, l'accès non autorisé et d'autres vulnérabilités associées. La capture d'écran est un http. paquet de requête d'une application, grâce à des tests, il a été constaté que son paquet de données de publication contenait une vulnérabilité d'accès non autorisé et que les informations du compte de quelqu'un d'autre pouvaient être consultées via un certain paramètre sans autorisation.

En bref, il existe de nombreux endroits où des vulnérabilités d'applications peuvent survenir, et de nombreux domaines méritent notre attention, comme par exemple si les données sont cryptées pendant la transmission, si les données sont cryptées dans le stockage local, si le composant d'activité lancé intentionnellement est sûr, etc.

3 Suggestions de sécurité

Avec autant d'applications, en tant qu'utilisateurs ordinaires, il est toujours impossible d'effectuer des contrôles de sécurité sur les applications. Alors, comment devrions-nous empêcher la fuite d'informations personnelles à cause des applications ?

l Tout d'abord, il est recommandé de télécharger l'application via les canaux habituels pour éviter que l'application téléchargée ne soit modifiée et compilée et non l'application d'origine

l S'il n'y a pas d'exigences particulières, il n'est pas recommandé de rooter l'application ; téléphone ;

Lors de l'installation de l'application, veuillez faire attention aux autorisations d'ouverture requises et désactiver les autorisations inutiles, telles que les informations de localisation, la lecture des contacts du téléphone mobile, etc.

l Vous pouvez installer un logiciel antivirus approprié sur votre téléphone, analyser et nettoyer régulièrement les logiciels inutiles, les packages de programmes, etc. ;

l Mettre régulièrement à niveau les applications associées pour corriger les bogues des anciennes versions.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis