Maison > Article > Opération et maintenance > Analyse d’exemples de contournement des restrictions et d’accès aux systèmes de gestion interne de Google

Analyse d’exemples de contournement des restrictions et d’accès aux systèmes de gestion interne de Google

- PHPzavant

- 2023-05-18 15:19:491081parcourir

Indices

Un jour, en recherchant les vulnérabilités de Google, j'ai découvert certaines adresses IP des propres services de Google à partir de vulnérabilités publiques. Au début, je ne savais vraiment pas ce que ces adresses IP pouvaient faire.

J'ai d'abord vérifié ces adresses IP et découvert en outre qu'elles incluaient certaines adresses IP internes de Google. Je me suis soudainement souvenu que récemment, mon ami KL SREERAM avait signalé une vulnérabilité liée à l'adresse IP interne de Google, et qu'un autre ami Vishnu avait signalé une vulnérabilité qui utilisait les sous-domaines de Google pour accéder au panneau de configuration. Actuellement, ces deux vulnérabilités ont été corrigées par Google et les adresses IP internes associées ne sont plus accessibles depuis Internet.

Mais maintenant, j'ai plusieurs adresses IP internes de Google devant moi, et je dois trouver un moyen de voir si je peux contourner les restrictions et obtenir l'accès.

Eureka flash

Juste au moment où je réfléchissais sérieusement à la façon de contourner les restrictions de sécurité de Google, je me suis dit : « Puis-je demander à Google comment contourner ses propres restrictions ? », hahahaha, recherchez-le sur Google. J'ai donc recherché de nombreuses "méthodes pour contourner les restrictions IP de Google" sur Google. Un article avec le chemin /blog/forum/comments a révélé que nous devons utiliser Google Access Proxy, qui est le propre proxy d'accès de Google pour mettre en œuvre cette approche. , hé, comment un individu peut-il avoir une telle agence ? Cela semble difficile.

Alors, j'ai continué à chercher et à chercher. À ce moment-là, l'électricité dans ma chambre s'est soudainement coupée et la batterie de mon ordinateur portable n'était pas branchée. À ce moment-là, 10 000 chevaux de boue d'herbe ont volé dans mon cœur. Hé, je n'abandonnerai pas, je continuerai à trouver un moyen d'y parvenir !

La seule façon de continuer Google est d'utiliser un téléphone mobile. En ce moment, parce que j'aime utiliser Chrome, par curiosité, j'ai essayé d'ouvrir l'une des IP dans le navigateur Google Chrome sur mon téléphone mobile, une page de connexion HTTP est apparue, c'est comme essayer de la trouver partout, cela ne demande aucun effort.

Sans saisir les informations de connexion, j'ai directement cliqué sur le bouton CONNEXION sur la page pour y jeter un œil. C'est incroyable, et cela a en fait sauté à une page contenant de nombreux boutons et options..., en une minute seulement. réalisez qu'il s'agissait d'une page de gestion de produits Google. J'étais sur l'intranet de Google et avant de pouvoir récupérer, j'ai accédé à la page de gestion interne des produits de Google !

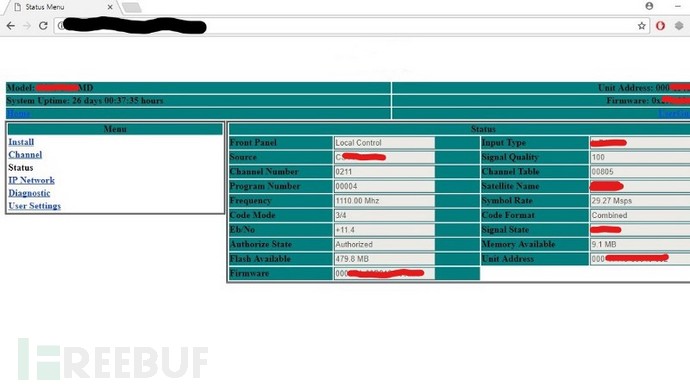

Ce qui suit est la page de gestion de la diffusion en direct par satellite Youtube de Youtube :

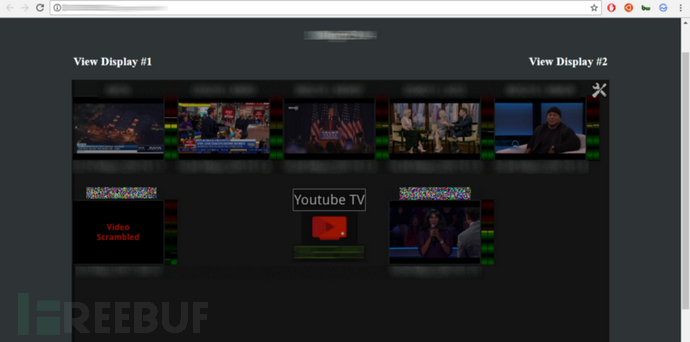

Ce qui suit est la page de gestion du service YouTube TV :

Après un moment, le téléphone a sonné. Je souhaite ouvrir cette adresse IP avec mon ordinateur, mais je ne peux de toute façon pas ouvrir la page de connexion, exactement comme sur mon téléphone. Je suis un peu confus... Pourquoi cela peut-il fonctionner sur mon téléphone portable mais pas sur mon ordinateur ?

Quoi qu'il en soit, j'ai rapidement rédigé un POC sur mon téléphone et l'ai soumis à l'équipe de sécurité de Google. Cinq heures plus tard, j'ai reçu une réponse de confirmation de vulnérabilité de Google. Ils l'ont également salué comme une grande vulnérabilité. Je suis très heureux que l'impressionnant Google de la Silicon Valley ait répondu à ma vulnérabilité à Trivandrum, en Inde.

L'équipe de sécurité de Google voulait vraiment savoir quelle IP ou proxy j'utilisais comme tremplin pour accéder à son système de gestion interne, mais j'étais complètement confus à ce sujet, j'ai donc voulu continuer à l'analyser en profondeur.

Il y a un autre village avec des fleurs cachées et des fleurs lumineuses

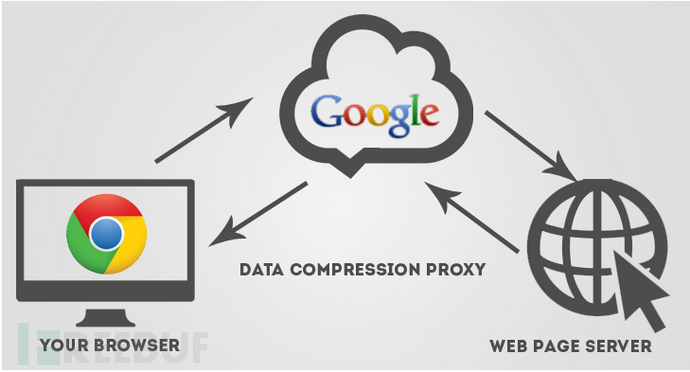

Après 2 heures, j'ai trouvé la raison pour laquelle je suis entré dans le système de gestion interne de Google. La raison de tout cela est que l'extension du navigateur mobile Chrome Data saver (économiseur de données) vient m'aider à y parvenir. Cette extension Data saver est installée et activée sur mon téléphone.

Google a lancé une nouvelle extension très utile "Data Saver" pour le navigateur Chrome en 2015. Sa fonction est, comme son nom l'indique, de sauvegarder l'utilisation des données des utilisateurs lors de la navigation. Cette extension utilise le service proxy de compression de données de Google pour fournir un trafic optimisé. pages aux navigateurs pour une navigation simple. Cette fonctionnalité de la version mobile de Chrome est intégrée directement au navigateur et les utilisateurs n'ont qu'à activer la fonction Data Saver dans les paramètres.

L'ensemble du processus d'accès au système interne de Google à l'aide du plug-in Data Saver est à peu près le suivant :

Le proxy au milieu de l'image ci-dessus est le "Google Data Compression Proxy Service" utilisé par Data Saver. plug-in, c'est-à-dire que ce service proxy m'aide. De même, lorsque j'installe et active le plug-in Data Saver dans le navigateur Chrome sur mon ordinateur portable, je peux également accéder aux systèmes internes de Google. Alors voici le problème ! En d’autres termes, n’importe qui peut accéder à l’intranet de Google à condition d’installer et d’activer la fonction du plug-in Data Saver dans le navigateur Chrome.

Le proxy au milieu de l'image ci-dessus est le "Google Data Compression Proxy Service" utilisé par Data Saver. plug-in, c'est-à-dire que ce service proxy m'aide. De même, lorsque j'installe et active le plug-in Data Saver dans le navigateur Chrome sur mon ordinateur portable, je peux également accéder aux systèmes internes de Google. Alors voici le problème ! En d’autres termes, n’importe qui peut accéder à l’intranet de Google à condition d’installer et d’activer la fonction du plug-in Data Saver dans le navigateur Chrome.

Alors, j'ai répondu à Google avec cette analyse des raisons. Peu après une demi-heure, Google m'a répondu.

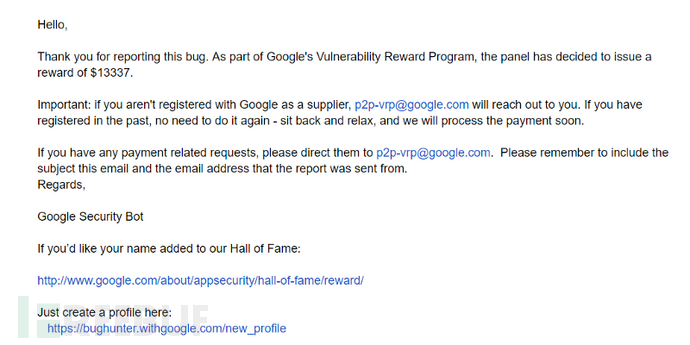

Bug Bounty

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- À quels détails faut-il prêter attention lors des tests Web ?

- Comment exporter les bibliothèques nécessaires au projet en python

- Conseils et méthodes de prévention de la sécurité des PC

- Comment implémenter l'analyse du contrôle NAT du pare-feu

- Comment optimiser la mise en œuvre et l’application d’une technologie informatique de confiance ?