Maison >Opération et maintenance >Sécurité >Exemple d'analyse des risques de sécurité liés à un incident d'attaque APT sur la chaîne d'approvisionnement de SolarWinds

Exemple d'analyse des risques de sécurité liés à un incident d'attaque APT sur la chaîne d'approvisionnement de SolarWinds

- 王林avant

- 2023-05-18 12:52:271216parcourir

Contexte

13 décembre, Le sommet La société de sécurité américaine FireEye (nom chinois : Huoyan) a publié un rapport indiquant qu'elle a découvert une activité d'intrusion mondiale et a nommé l'organisation UNC2452. L'organisation APT a envahi SolarWinds, implanté un code malveillant dans le package de mise à jour du logiciel commercial SolarWinds Orion et l'a distribué sous le nom de malware SUNBURST. La porte dérobée permet de transférer des fichiers, d'exécuter des fichiers, d'analyser le système, de redémarrer la machine et de désactiver les services système, permettant ainsi des mouvements latéraux et le vol de données.

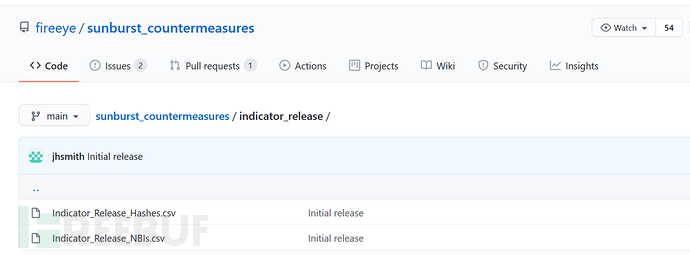

SolarWinds Orion Platform est une plateforme de surveillance et de gestion d'infrastructure puissante et évolutive conçue pour simplifier la gestion informatique des environnements sur site, hybrides et Software-as-a-Service (SaaS) avec une interface unique. La plate-forme fournit une surveillance et une analyse en temps réel des équipements réseau et prend en charge des pages Web personnalisées, divers commentaires des utilisateurs et une navigation cartographique de l'ensemble du réseau. # 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 # Présentation de l'événement # 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 ## 🎜🎜 # # Le 13 décembre, FireEye a révélé une attaque contre la chaîne d'approvisionnement qui a utilisé un cheval de Troie pour la mise à jour du logiciel d'entreprise SolarWinds Orion. Le composant de signature numérique SolarWinds du framework logiciel Orion, SolarWinds.Orion.Core.BusinessLayer.dll, a été inséré dans une porte dérobée qui communiquait avec un tiers. la partie via le serveur HTTP communique. FireEye a déclaré que cette attaque pourrait être apparue pour la première fois au printemps 2020 et qu'elle est toujours en cours. De mars à mai 2020, l'attaquant a signé numériquement plusieurs mises à jour du cheval de Troie et les a publiées sur le site Web de mise à jour de SolarWinds, notamment hxxps://downloads.solarwinds[.]com/solarwinds/CatalogResources/Core/ 2019.4/2019.4.5220.20574/SolarWinds-Core. -v2019.4.5220-Hotfix5.msp. FireEye a publié les caractéristiques et les règles de détection de la porte dérobée sur GitHub. L'adresse GitHub est la suivante :

- https://github.com/fireeye/sunburst_countermeasures

-

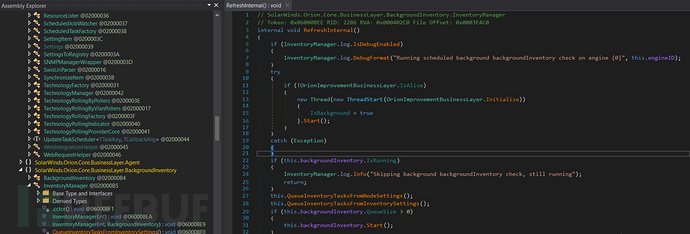

#🎜. 🎜# Le fichier implanté avec le cheval de Troie est le composant SolarWinds.Orion.Core.BusinessLayer.dll, un fichier de correctif d'installation Windows standard. Une fois le package de mise à jour installé, la DLL malveillante sera chargée par le programme légitime SolarWinds.BusinessLayerHost.exe ou SolarWinds.BusinessLayerHostx64.exe (selon la configuration du système). SolarWinds.Orion.Core.BusinessLayer.dll(b91ce2fa41029f6955bff20079468448) est un composant de plug-in de signature SolarWinds du framework logiciel Orion, dans lequel la classe SolarWinds.Orion.Core.BusinessLayer.OrionImprovementBusinessLayer est mis en œuvre à travers HTTP et tiers Une porte dérobée qui communique avec les serveurs, transfère et exécute des fichiers, analyse le système et désactive les services système. Le protocole de transfert réseau de la porte dérobée se déguise en activité légitime de SolarWinds pour échapper à la détection par les outils de sécurité.

SolarWinds.Orion.Core.BusinessLayer.dll est signé par solarwind en utilisant le numéro de série 0f:e9:73:75:20:22:a6:06:ad:f2:a3 :6e:34:5d:c0:ed certificat. Le document a été signé le 24 mars 2020.

#🎜🎜 #

#🎜🎜 #

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis