Maison >Périphériques technologiques >IA >Né pour les données, luttant pour la vie privée : l'essor accéléré de l'industrie informatique privée

Né pour les données, luttant pour la vie privée : l'essor accéléré de l'industrie informatique privée

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-05-17 19:58:131105parcourir

À l'ère de l'économie numérique, les données, en tant que nouveau facteur de production et ressource stratégique, constituent un moteur important du progrès scientifique et technologique, de la formulation des politiques et du développement économique. Cependant, la valeur des données ne peut être maximisée que si la confidentialité et la sécurité sont garanties.

Ces dernières années, avec la promulgation et la mise en œuvre de la « Loi sur la cybersécurité », de la « Loi sur la sécurité des données » et de la « Loi sur la protection des informations personnelles », le pays, l'industrie et les gouvernements locaux ont successivement introduit une série de mesures de soutien liées à la sécurité des données. Documents de politique, améliorer le système de gestion des éléments de données et assurer la sécurité des transactions de circulation des données. En particulier, les « Vingt articles sur les données » publiés fin 2022 ont davantage favorisé la circulation et l'utilisation conformes et efficaces des données publiques, des données d'entreprise et des données personnelles « utilisables mais non visibles » et « contrôlables et mesurables ». deviennent des exigences légales.

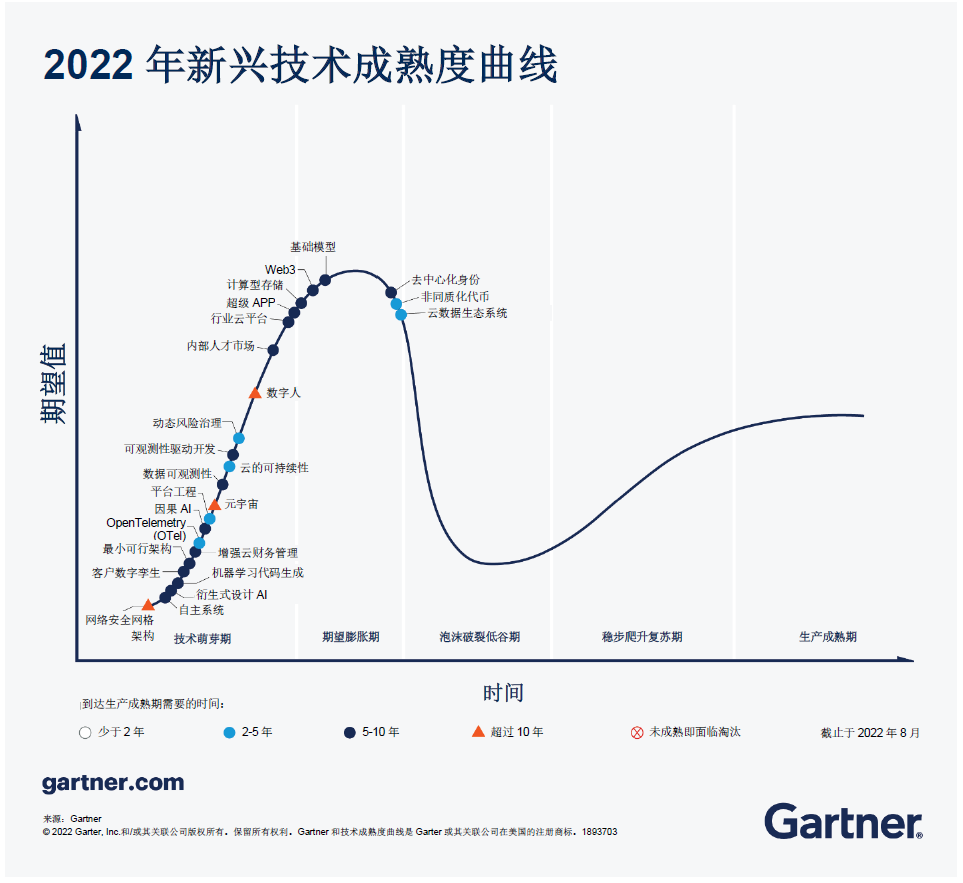

Parmi les moyens de promouvoir la mise en œuvre des vingt concepts de données, l'informatique confidentielle a reçu de plus en plus d'attention en tant que « solution technique » clé pour équilibrer la circulation des données et la libération de la valeur. Parmi les 25 technologies émergentes dignes d’attention répertoriées dans le Gartner Hype Cycle 2022, 6 sont liées à l’informatique confidentielle, ce qui montre sa valeur et son potentiel.

Source de l'image : gartner.com

En janvier de cette année, 16 départements, dont le ministère de l'Industrie et des Technologies de l'information, l'Administration chinoise du cyberespace et la Commission nationale du développement et de la réforme, ont publié les « Avis directeurs sur la promotion du développement de la sécurité des données ». Industry", qui proposait clairement de renforcer la recherche technique clé sur l'informatique confidentielle, l'analyse des flux de données, etc., de renforcer la recherche et le développement de l'évaluation de la qualité des données, de l'informatique confidentielle et d'autres produits.

L'industrie informatique privée accélère également son essor. Selon un rapport de l'Académie chinoise des technologies de l'information et des communications, le marché informatique privé de la Chine devrait atteindre 10 milliards de yuans en 2025.

Développement de la technologie informatique de confidentialité

L'informatique de confidentialité est l'abréviation de Privacy-preserving Computation, qui peut garantir que le fournisseur de données ne divulgue pas les données d'origine. Dans le cadre des données, l'analyse, le traitement et l'utilisation des données constituent un concept large, impliquant la fusion de nombreuses disciplines et domaines tels que l'intelligence artificielle et la science des données, couvrant l'informatique multipartite sécurisée, le cryptage homomorphe, la confidentialité différentielle, et preuve sans connaissance, apprentissage fédéré, environnement d'exécution fiable et de nombreux autres sous-éléments techniques, ainsi que la combinaison de ces sous-éléments techniques et des solutions de produits associées.

Secure Multi-Party Computation

Il a été fondé par Turing L'académicien Yao Qizhi a reçu un prix en 1982 pour avoir soulevé et répondu au « problème du millionnaire ». Le calcul multipartite sécurisé peut garantir que chaque participant obtient uniquement des résultats de calcul corrects et ne peut obtenir aucune information autre que les résultats du calcul. Il s'agit d'une application complète d'une variété d'outils de base cryptographiques en plus des circuits obscurcis, du partage secret et de la transmission involontaire. et d'autres structures de principes cryptographiques. En plus du protocole informatique sécurisé multipartite classique, tous les autres algorithmes cryptographiques utilisés pour mettre en œuvre l'informatique sécurisée multipartite (tels que le cryptage homomorphe et la preuve de connaissance nulle) peuvent former un protocole informatique sécurisé multipartite. . Après plus de 30 ans de recherche théorique, l'informatique multipartite sécurisée est devenue techniquement mature. Elle peut être utilisée dans des scénarios où des clients ou des intérêts communs doivent être identifiés mais où d'autres données doivent être protégées, comme dans le cadre de recherches conjointes dans le domaine médical. ou le partage de données entre entreprises pour améliorer l'efficacité commerciale a exercé une valeur d'application importante.

informatique confidentielle Le principe est de stocker les données ou le code qui doivent être protégés dans un Environnement d'Exécution de Confiance (TEE). Tout accès à ces données. et les codes doivent passer par un contrôle d'accès matériel pour empêcher tout accès non autorisé lors de l'accès ou de la modification, permettant ainsi d'obtenir des processus de traitement des données vérifiables et contrôlables et d'améliorer la sécurité des données. Parmi eux, un environnement d'exécution fiable est défini comme un environnement pouvant fournir un certain niveau de protection en termes de confidentialité des données, d'intégrité des données et d'intégrité du code, y compris les environnements cloud. L'origine de l'informatique confidentielle remonte au lancement de la technologie TrustZone par ARM en 2002. Le lancement de la technologie SGX par Intel en 2015 a marqué l'étape de développement rapide de l'informatique confidentielle. Aujourd'hui, AMD, Huawei et d'autres fabricants ont également lancé leurs propres technologies informatiques confidentielles. .

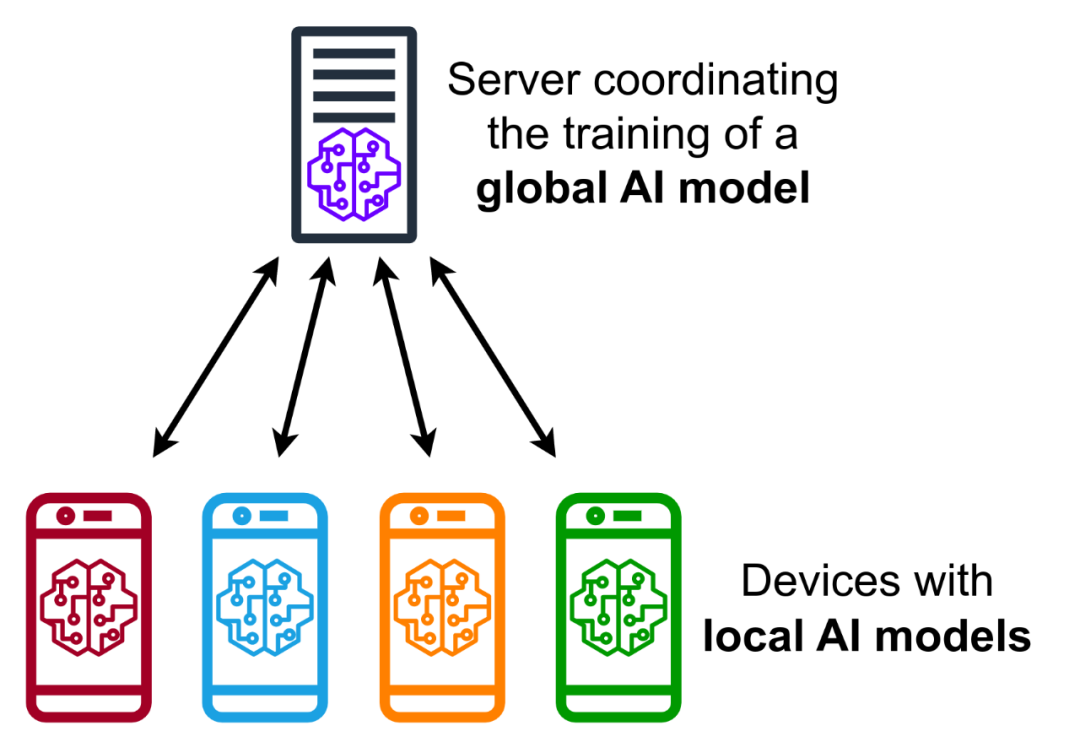

Utiliser l'apprentissage fédéré sur plusieurs mobiles les terminaux entraînent conjointement des modèles d’apprentissage automatique. Source de l'image : Wikipédia

L'apprentissage fédéré a été proposé par Google en 2016. Son idée principale est de permettre à deux participants ou plus de réaliser en collaboration la construction et l'utilisation de modèles sans que les données ne quittent le domaine. Il souligne que « les données ne bougent pas mais le modèle bouge ». et les données sont disponibles." "Invisible" convient aux scénarios d'applications informatiques conjointes avec de nombreux utilisateurs participants, de nombreuses fonctionnalités de données et une distribution généralisée. Selon la répartition des données participant aux calculs entre les parties concernées, elles peuvent être divisées en apprentissage fédéré horizontal, apprentissage fédéré vertical et apprentissage par transfert fédéré. Habituellement, l'apprentissage fédéré doit être utilisé conjointement avec d'autres technologies de protection de la vie privée pour protéger les données pendant le processus de calcul.

La mise en œuvre de l'industrie informatique de la confidentialité par les géants chinois de l'Internet

Actuellement, l'informatique de la confidentialité est dans une phase de développement rapide. Les technologies à point unique continuent d'être optimisées, montrant une tendance à l'intégration multi-technologique dans des applications pratiques. gérer la sécurité des données dans différents scénarios et besoins de protection de la vie privée. Selon le rapport « 2022 Privacy Technology Hype Cycle » de Gartner, la technologie informatique de confidentialité devrait être appliquée commercialement à grande échelle au cours des 5 à 10 prochaines années, et d'ici 2025, plus de 60 % des grandes organisations l'utiliseront dans l'analyse des données. , business intelligence ou cloud computing. Une ou plusieurs technologies informatiques de confidentialité.

À mesure que les gains technologiques et les scénarios de mise en œuvre commerciale deviennent progressivement plus abondants, des entreprises telles que le big data, l'intelligence artificielle, la blockchain et les services cloud se sont lancées dans l'informatique confidentielle. Divers acteurs favorisent activement la pénétration de la technologie et élargissent les limites des applications. , le paysage de l'industrie informatique de la confidentialité en Chine se forme ensemble.

Parmi eux, les géants de l'Internet tels que Tencent, Ant, Alibaba, Baidu et Bytedance disposent d'une solide force technique, d'une énorme base d'utilisateurs et de partenaires, et possèdent d'énormes quantités de données de grande valeur. Ils ne peuvent être ignorés parmi les nouveaux venus dans le domaine de l'informatique confidentielle. . force. Ces entreprises peuvent non seulement accélérer le développement de la technologie informatique privée et créer de nouvelles opportunités industrielles et de nouveaux espaces de développement, mais devraient également remodeler les relations entre les entreprises et les utilisateurs, et même affecter l'équilibre du pouvoir industriel et la structure du marché.

Tencent

Tencent a développé indépendamment une plate-forme de traitement de Big Data dès 2009. En 2015, elle a publié le cadre de calcul haute performance Angel, qui prend en charge 1 milliard de dimensions de formation d'algorithmes et de traitement de données non structurées, et est largement utilisé dans le paiement WeChat, QQ, la vidéo Tencent et d'autres entreprises. Afin de mieux répondre aux besoins de sécurité des données et de protection de la vie privée, Tencent explore activement la technologie informatique privée, a créé une équipe R&D dédiée en 2019 et s'est efforcé de former des talents internes. En 2021, la plate-forme Big Data de quatrième génération de Tencent, « Tiangong », a été lancée, dans le but de percer les îlots de données de manière sécurisée et de créer une nouvelle infrastructure de données sûre, intelligente et unifiée. Parmi eux, l’informatique confidentielle est la technologie de base pour garantir la sécurité des données lorsque l’apprentissage automatique et l’analyse du Big Data sont mis en œuvre dans divers scénarios.

La plate-forme informatique commune sécurisée Angel PowerFL, le produit principal de la plate-forme Tiangong, est le résultat de l'accent mis par Tencent sur la technologie de pointe en matière d'informatique confidentielle. Elle a été évaluée par des organisations faisant autorité telles que le China Financial Certification Center (CFCA). ) et l'Académie chinoise des technologies de l'information et des communications. Il a été mis en œuvre dans les domaines de la finance, de la publicité, de la médecine, des affaires gouvernementales et dans d'autres scénarios, et a obtenu de bons résultats d'application. Un autre produit principal, Tencent Cloud Security and Privacy Computing Platform, est une plate-forme informatique distribuée basée sur l'apprentissage fédéré, l'informatique sécurisée multipartite, la blockchain, TEE et d'autres technologies de sécurité. Elle s'appuie sur la prise en charge des capacités Angel PowerFL et se concentre sur une sécurité renforcée et élevée. performances et forte stabilité, quatre capacités et fonctionnalités de base faciles à utiliser, permettant aux données de coopération originales de réaliser une modélisation conjointe, une intersection sécurisée (PSI), une requête cachée, une analyse statistique de sécurité et d'autres fonctions sans quitter la zone locale, aidant le couche d'application du produit pour répondre pleinement aux besoins de l'industrie et aux utilisateurs. Les problèmes ont été appliqués dans plusieurs scénarios tels que la coopération en matière de données entre agences, le crédit bancaire, l'assurance, les affaires gouvernementales et l'éducation en ligne.

L'équipe informatique de confidentialité Tencent Angel PowerFL est également l'une des premières équipes en Chine à mener des recherches et des applications sur l'informatique confidentielle et la technologie d'apprentissage fédéré. Elle est engagée dans le big data, l'informatique distribuée, l'apprentissage automatique distribué, les middlewares de messages distribués, informatique sécurisée multipartite, il possède une riche expérience en R&D et en applications dans la cryptographie appliquée et dans d'autres domaines. Il a publié près de 10 articles de recherche sur l'informatique confidentielle et soumis plus de 60 demandes de brevet pour des inventions technologiques informatiques confidentielles. Produits de plateforme d'apprentissage ouverts sur le monde extérieur via Tencent Cloud. L'équipe a remporté les prix les plus influents et les plus réputés du secteur de l'informatique de confidentialité pendant trois années consécutives, notamment le champion de la piste d'informatique de confiance du concours international iDASH International Privacy Computing 2020, le champion de la piste d'apprentissage fédéré iDASH 2021 et le champion de la piste de cryptage homomorphe iDASH 2022. .

Actuellement, Tencent Privacy Computing rassemble les domaines de la cryptographie, de l'informatique confidentielle, du Big Data et de l'apprentissage automatique de Tencent Big Data, Tencent Security, Tencent Billing, Tencent Cloud, Tencent Advertising AI, Huazhong University of Science and Technology experts techniques. En combinant les diverses capacités technologiques de Tencent et en intégrant profondément l'apprentissage fédéré, l'informatique multipartite sécurisée, la blockchain et d'autres technologies, nous aidons nos clients à briser les silos de données et à activer la valeur maximale de l'utilisation des données. À l'avenir, nous continuerons d'intégrer la technologie de confidentialité informatique et de sécurité de l'IA dans le cloud, et de coopérer avec d'autres entreprises et institutions pour promouvoir une mise en œuvre plus large de l'informatique confidentielle.

ANT

Ant Group depuis 2016 Depuis Ensuite, il a mis en place l'informatique confidentielle et obtenu de nombreux résultats en matière de recherche et développement technologique, de services de produits et de co-construction écologique. Ant détient le plus grand nombre de brevets informatiques de confidentialité dans l'industrie et a proposé de nouvelles technologies telles que l'informatique dense de confiance et l'anonymat contrôlé. En termes de produits et de services, le cadre informatique de confidentialité de confiance open source SecretFlow prend en charge presque toutes les technologies informatiques de confidentialité actuelles et prend activement en charge l'interconnexion ; le système d'exploitation informatique de confidentialité de l'environnement d'exécution de confiance open source Occlum est compatible avec l'API de l'environnement Linux, ce qui rend Les applications existantes peuvent s'exécuter dans un environnement d'exécution fiable avec peu de modifications, ce qui abaisse considérablement le seuil de développement d'applications TEE. Pour une utilisation commerciale, Ant Privacy Computing All-in-One fournit une plate-forme système qui intègre des logiciels et du matériel avec des fonctionnalités complètes. Stack Trust, servant de plate-forme idéale pour les organisations. Fournit des solutions de sécurité uniques pour l'informatique conjointe des données entre les entreprises ; Ant Chain Moss, une plate-forme commerciale informatique sécurisée multipartite à grande échelle, est la première du secteur à passer le multi -évaluation des produits informatiques sécurisés (évaluation CAICT MPC) et premier lot à réussir les produits d'évaluation MPC du Gold Standard Committee, en février 2022, il a servi plus de 150 clients de l'industrie. En termes d'écologie, Ant promeut également activement la formulation de normes industrielles internationales et nationales et est l'organisation leader pour de nombreuses normes importantes. Le groupe Alibaba est largement impliqué dans le domaine de l'informatique confidentielle. Ses sociétés Alibaba Security, Alibaba Cloud et DAMO Academy mènent toutes des recherches pertinentes. Le laboratoire Gemini d'Alibaba Security se concentre sur le cryptage homomorphe, le calcul multipartite sécurisé et d'autres domaines. Sa technologie de R&D a été largement utilisée dans les activités d'Alibaba, et certaines technologies ont atteint le niveau de pointe du secteur. Alibaba Cloud a lancé pour la première fois une instance de virtualisation fiable basée sur la sécurité des puces en 2020, et a lancé la plate-forme informatique renforcée par la confidentialité DataTrust en 2021. Basée sur le cryptage homomorphe et un environnement d'exécution fiable, elle garantit la sécurité et la confidentialité des données tout en prenant en charge la collaboration de données multipartite. Analysis and Forecast, qui n'est pas affecté par la taille ou la complexité des données, est le premier produit informatique crypté public natif du cloud en Chine. DAMO Academy a publié le cadre d'apprentissage fédéré FederatedScope en 2022 et l'a rendu open source. Il prend en charge la formation asynchrone d'apprentissage fédéré à grande échelle et efficace dans des scénarios d'application riches. Il est compatible avec différents environnements d'exploitation d'appareils tels que PyTorch et Tensorflow, ce qui réduit considérablement les besoins. coût de l’apprentissage fédéré. Difficulté de développement et coût dans la recherche scientifique et les applications pratiques.

baidu

Baidu a publié la « Politique de sécurité des données » en 2012 》, le Comité de protection de la confidentialité des données a été créé en 2018. Actuellement, l'informatique de confidentialité, en tant que technologie de base sous-jacente, est déployée sur Baidu Smart Cloud, Baidu Security, Baidu Super Chain et d'autres plates-formes, et combine plusieurs technologies pour lancer des solutions permettant d'atteindre mise en œuvre des applications. Baidu Smart Cloud s'intègre également à la plate-forme blockchain pour promouvoir la mise en œuvre de l'informatique confidentielle dans divers scénarios en incorporant la technologie blockchain dans le processus de cloud computing et d'informatique confidentielle. Baidu Dianshi, une plate-forme de services Big Data sous Baidu Brain, est basée sur les technologies informatiques de confidentialité traditionnelles telles que l'apprentissage fédéré, l'informatique sécurisée multipartite et les environnements d'exécution fiables pour mettre en œuvre de manière sûre et efficace l'autonomisation des données et aider les clients à augmenter la valeur de leurs données. . Baidu Dianshi Security Computing Platform (MesaTEE) est une plate-forme importante permettant à Baidu Security de mettre en œuvre l'informatique de confidentialité pour les entreprises. Basé sur PaddleFL, le cadre d'apprentissage fédéré open source développé par Baidu Paddle, la coopération entre entreprises peut être réalisée en toute sécurité au niveau des données. PaddleFL propose une variété de stratégies d'apprentissage fédéré et leurs applications dans la vision par ordinateur, le traitement du langage naturel, les algorithmes de recommandation et d'autres domaines.

ByteDance

ByteDance a une configuration relativement concentrée dans le domaine de l'informatique confidentielle, et son produit principal est la plateforme d'apprentissage fédérée Fedlearner. Le projet a été lancé en 2019. Il a été initialement personnalisé pour une seule entreprise et basé sur une technologie d'apprentissage fédéré vertical de réseau neuronal pour aider les entreprises à améliorer l'efficacité de la publicité. Au fil des itérations ultérieures, il sera progressivement mis en œuvre dans les domaines du commerce électronique. Finance et éducation sur Internet. En 2020, Fedlearner est open source et prend en charge plusieurs types de modèles d'apprentissage fédérés. L'ensemble du système comprend la console, le formateur, le traitement des données, le stockage des données et d'autres modules. Chaque module est déployé symétriquement sur les clusters des deux parties participant à la fédération, et. communique entre eux par l’intermédiaire d’agents pour réaliser une formation. En tant que membre de la Privacy Computing Alliance (CCC), ByteDance participe également à la promotion du développement du marché informatique privé, en influençant les normes technologiques et réglementaires, et en contribuant à améliorer la confiance et la sécurité informatiques pour l'Internet de nouvelle génération.

Conclusion

Alors que la sécurité et la conformité des données deviennent inévitables, l'informatique confidentielle, en tant que seule solution technique pour obtenir des données « utilisables et invisibles » à l'heure actuelle, aura un impact important sur l'industrie technologique future et les domaines clés du secteur. économie réelle. Outre les scénarios financiers, médicaux et autres typiques, l’informatique confidentielle est également explorée dans de plus en plus d’industries et de domaines.

Par exemple, grâce à l'informatique confidentielle, les compagnies d'électricité peuvent protéger l'ensemble du cycle de vie des données du réseau électrique, permettant aux données d'être téléchargées en toute sécurité vers le cloud, ou externalisées vers des fournisseurs de services informatiques pour les calculs, réduisant ainsi les coûts et augmentant l'efficacité des calculs. les compagnies d’électricité. Les plateformes publicitaires utilisent l'informatique de confidentialité pour crypter les données des utilisateurs et rendre les données d'origine non identifiables, complétant ainsi le ciblage publicitaire et les recommandations personnalisées sans révéler d'informations personnelles. Grâce à des technologies telles que l'apprentissage fédéré, elles peuvent y parvenir sans partager conjointement les données des utilisateurs d'origine. former un modèle d'apprentissage automatique et peut également compléter des recommandations personnalisées dans le terminal utilisateur, garantissant l'effet de recommandation tout en maximisant la protection de la vie privée des utilisateurs. À l'avenir, des solutions innovantes de protection de la vie privée, notamment des environnements d'exécution fiables pour les appareils mobiles, pourront offrir une expérience utilisateur satisfaisante et protéger la vie privée des utilisateurs dans les services de recommandation personnalisés mobiles, créant ainsi une situation véritablement gagnant-gagnant. Dans le domaine des voyages, l'informatique confidentielle permet aux opérateurs et aux fournisseurs de services d'utiliser des données en ligne cryptées pour analyser et prédire les conditions de circulation urbaine et les besoins de déplacement, fournissant ainsi une base pour la répartition du trafic et les nouvelles innovations commerciales, tout en protégeant la vie privée et les données des utilisateurs. Sécurité.

Nous avons vu que libérer pleinement la valeur des données peut promouvoir une innovation révolutionnaire. Imaginez que des produits plus intelligents que ChatGPT entrent dans nos vies, comprennent nos intérêts et nos habitudes, fournissent des services personnalisés et apportent un changement dans le travail et la vie. et la personnalisation. Dans ce processus, l'informatique confidentielle constituera un élément indispensable des nouvelles applications technologiques, permettant aux données de rester sécurisées et contrôlables tout en créant de la valeur et en protégeant les attentes raisonnables des individus en matière de protection de la vie privée.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Tendances technologiques à surveiller en 2023

- Comment l'intelligence artificielle apporte un nouveau travail quotidien aux équipes des centres de données

- L'intelligence artificielle ou l'automatisation peuvent-elles résoudre le problème de la faible efficacité énergétique des bâtiments ?

- Co-fondateur d'OpenAI interviewé par Huang Renxun : les capacités de raisonnement de GPT-4 n'ont pas encore atteint les attentes

- Bing de Microsoft surpasse Google en termes de trafic de recherche grâce à la technologie OpenAI