Maison >Opération et maintenance >Sécurité >Configuration NAT dans le pare-feu USG

Configuration NAT dans le pare-feu USG

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-05-17 13:25:471486parcourir

USGFirewall NATConfiguration

Objectif d'apprentissage

Maîtriser la méthode de configuration de NATServer sur le pare-feu USG

-

Maîtriser la méthode de configuration de NATEasy IP sur le pare-feu USG

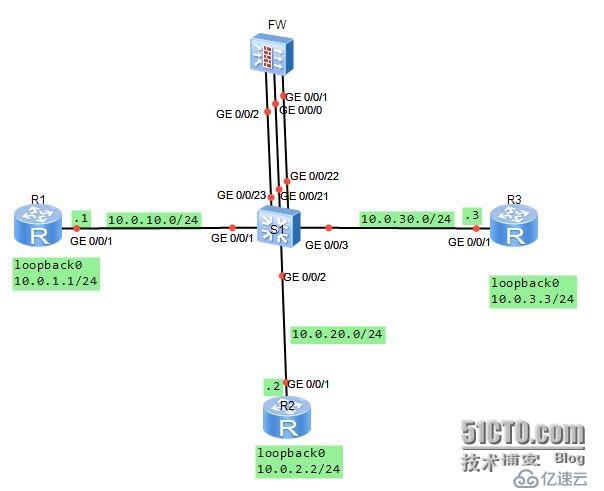

Image de topologie

avec Avec avec un sourire, L'entreprise est séparée en trois zones à l'aide de pare-feu réseau. Nous devons maintenant publier le service telnet fourni par un serveur (adresse IP : 10.0.3.3) dans la zone DMZ. Les adresses publiques sont 10.0.10.20 et 24. Et les utilisateurs de la zone de confiance du réseau interne accèdent via Easy-IP à l'extérieur. zone. L'accès depuis d'autres directions est interdit.

ApprendreTâches d'apprentissage

Étape 1.

Configuration de base et IPAdressage

Tout d'abord, configurez les informations d'adresse des trois routeurs. [Huawei]sysname R1[R1]interface g0/0/1

[R1-GigabitEthernet0/0/1]ip add 10.0.10.124[R1-GigabitEthernet0/0/1]desc ce port se connecte à S1 -G0/0/1[R1-GigabitEthernet0/0/1]interfaceloopback0[R1-LoopBack0]ip ajouter 10.0.1.1 24[R1-LoopBack0]q[Huawei]nom système R2[R2 ]interface g0/0/1[R2-GigabitEthernet0/0/1]ip ajouter 10.0.20.224[R2-GigabitEthernet0/0/1]desc ce port se connecter à S1-G0/0/2[R2- GigabitEthernet0/0/1]interfaceloopback0[R2-LoopBack0]ip ajouter 10.0.2.2 24[R2-LoopBack0]q[Huawei]nom système R3[R3]interface g0/0/1[R3 -GigabitEthernet0/0/1]ip ajoute 10.0.30.324[R3-GigabitEthernet0/0/1]desc ce port se connecte à S1-G0/0/3[R3-GigabitEthernet0/0/1]interfaceloopback0[R3 -LoopBack0]ip add 10.0.3.3 24[R3-LoopBack0]qLors de la configuration de l'adresse du pare-feu, G0/0/1 est configuré avec 10.0.20.254/24.[SRG]sysname FW 13:06: 03 08/07/2014[FW]interface g0/0/113:06:30 08/07/2014[FW-GigabitEthernet0/0/1]ip ajouter 10.0.20.2542413:07 :01 08/07/2014[FW-GigabitEthernet0/0/1]descendez ce port, connectez-vous à S1-G0/0/2213:07:52 08/07/2014[FW- GigabitEthernet0/0/ 1]interface g0/0/013:08:23 2014/07/08[FW-GigabitEthernet0/0/0]dis ceci13:08:31 2014/07/08

# interface GigabitEthernet0/0/0 alias GE0/MGMT adresse IP 192.168.0.1 255.255.255.0 interface dhcpselect liste de passerelles dhcpserver 192.168.0.1

#

retour[FW-GigabitEthernet0 /0/0 ]annuler l'ajout d'ip13:08:42 08/07/2014Info : La configuration du serveur DHCP sur cette interface sera supprimée.[FW-GigabitEthernet0/0/0]afficher ceci 13:08:46 08/07/2014#interface GigabitEthernet0/0/0 alias GE0/MGMT#return[FW-GigabitEthernet0/0/0]ip add 10.0.10.25424

13:09 : 29 08/07/2014[FW-GigabitEthernet0/0/0]descendez ce port, connectez-vous au S1-G0/0/2113:10:05 08/07/2014[FW- GigabitEthernet0/0/0 ]interface G0/0/213:10:15 2014/07/08[FW-GigabitEthernet0/0/2]ip ajouter 10.0.30.2542413:10:28 2014/07 /08[ FW-GigabitEthernet0/0/2]descendez ce port, connectez-vous à S1-G0/0/2313:10:53 2014/07/08[FW-GigabitEthernet0/0/2]q Il faut suivre les exigences sur le commutateur Définir le vlan[Huawei]sysname S1[S1]vlan batch 11 à 13Info : Cette opération peut prendre quelques secondes. Veuillez patienter un instant... terminé.

.

[S1]interface g0/0/1[S1-GigabitEthernet0/0/1]port lien-typeaccess[S1-GigabitEthernet0/0/1]port par défaut vlan11[S1]interface g0/0/2 [S1-GigabitEthernet0/0/2]port lien-typeaccess[S1-GigabitEthernet0/0/2]port par défaut vlan12[S1-GigabitEthernet0/0/2]interface g0/0/3[S1 -GigabitEthernet0/0/3]lien de port -typeaccess[S1-GigabitEthernet0/0/3]port par défaut vlan13[S1-GigabitEthernet0/0/3]interface g0/0/21[S1-GigabitEthernet0/0 /21]port lien-typeaccess [S1-GigabitEthernet0/0/21]port par défaut vlan11[S1-GigabitEthernet0/0/21]interface g0/0/22[S1-GigabitEthernet0/0/22]port link-typeaccess[S1-GigabitEthernet0 /0/22]port vlan12 par défaut[S1-GigabitEthernet0/0/22]interface g0/0/23[S1-GigabitEthernet0/0/23]port link-typeaccess[S1-GigabitEthernet0/0/23 ]port vlan13 par défaut

Étape 2.

Configurer l'interface avec la zone de sécurité

Le pare-feu comporte quatre zones par défaut, à savoir « local », « trust », « untrust » et « dmz ». "Dans l'expérience, nous avons utilisé les trois zones" Trust ", " Untrust " et " DMZ ". Configurez G0/0/0 sur la zone Untrust, configurez G0/0/0/2 sur la zone DMZ, G0/0. G0/0 /0/1 est configuré sur la zone de confiance

[FW]firewall zone trust

13:45:31 2014/07/08

[FW-zone-trust]dis this

13:45. :35 08/07/2014

#

confiance de zone de pare-feu

définir la priorité 85

ajouter une interface GigabitEthernet0/0/0

#

return

[FW-zone-trust]annuler l'ajout d'inter

[ FW- zone-trust] annuler l'ajout d'une interface g0/0/0

13:46:01 08/07/2014

[FW-zone-trust]ajouter une interface g0/0/1

13:46:22 07/2014 /08

[ FW-zone-trust]zone de pare-feu non fiable

[FW-zone-untrust]ajouter une interface g0/0/0

13:47:24 2014/07/08

[[FW-zone- untrust]zone de pare-feu dmz

13:48:06 08/07/2014

[FW-zone-dmz]ajouter une interface g0/0/2

13:48:13 08/07/2014

[FW- zone-dmz]q

Par défaut, le pare-feu n'autorise pas la communication entre d'autres zones en dehors de la zone locale. Afin de garantir l'exactitude de la configuration, nous configurons les règles de filtrage du pare-feu par défaut pour permettre la communication entre toutes les zones. sur le périphérique FW.

[FW]firewall packet-filter default permitall

13:51:19 2014/07/08

Avertissement : Définir le filtrage de paquets par défaut sur autoriser présente des risques de sécurité. Il est conseillé de configurer le filtre de paquets par défaut. politique de sécurité basée sur les flux de données réels. Êtes-vous sûr de vouloir continuer ?[O/N]y

[FW]ping -c 1 10.0.10.1

13:51:56 08/07/2014

PING 10.0.10.1 : 56 octets de données, appuyez sur CTRL_C pour interrompre

Réponse de 10.0.10.1 : octets=56 Séquence=1 ttl=255 temps=90 ms

---10.0.10.1 statistiques ping ---

1 paquet (s) transmis

1 paquet(s) reçu(s)

0,00 % de perte de paquets

aller-retour min/moy/max = 90/90/90 ms

[FW]ping -c 1 10.0.20.2

13 : 52:08 08/07/2014

PING 10.0.20.2 : 56 octets de données, appuyez sur CTRL_C pour interrompre

Réponse de 10.0.20.2 : octets = 56 Séquence = 1 ttl = 255 temps = 400 ms

-- -10.0 .20.2 Statistiques de ping ---

1 paquet(s) transmis

1 paquet(s) reçu(s)

0,00 % de perte de paquets

aller-retour min/moy/max = 400/400/400 ms

[FW]ping -c 1 10.0.30.3

13:52:18 08/07/2014

PING 10.0.30.3 : 56 octets de données, appuyez sur CTRL_C pour interrompre

Réponse de 10.0.30.3 : octets = 56 Séquence = 1 ttl = 255 temps = 410 ms

---10.0.30.3 statistiques de ping ---

1 paquet(s) transmis

1 paquet(s) reçu(s)

0,00 % de perte de paquets

aller-retour min/moy/max = 410/ 410/410 ms

Étape 3. Configurez le routage statique pour obtenir la connectivité réseau

Configurez les routes par défaut sur R2 et R3 et configurez des routes statiques claires sur FW pour établir la communication entre les trois interfaces de bouclage0. Étant donné que R1 est un périphérique Internet et n'a pas besoin de connaître les informations du réseau privé des zones internes et DMZ, il n'est pas nécessaire de définir une route par défaut.

[R2] IP Route-Static 0.0.0.0 0 10.0.20.254

[R3] IP Route-Static 0.0.0.0 0 10.0.30.254

[FW] IP Route-Static 10.0.1.0 24 10.0.10.1

13:58:26 08/07/2014

[FW]ip route-static 10.0.2.0 24 10.0.20.2

13:58:40 08/07/2014

[FW]ip route-static 10.0.3.0 24 10.0.30.3

13:58:52 2014/07/08

Testez la connectivité avec 10.0.1.0, 10.0.2.0, 10.0.3.0 sur le pare-feu.

[FW]ping -c 1 10.0.1.1

14:00:18 08/07/2014

PING 10.0.1.1 : 56 octets de données, appuyez sur CTRL_C pour interrompre

Réponse de 10.0.1.1 : octets = 56 Séquence = 1 ttl = 255 temps = 80 ms

---10.0.1.1 statistiques de ping ---

1 paquet(s) transmis

1 paquet(s) reçu(s)

0,00 % de perte de paquet

aller-retour min/ moy/max = 80/80/80 ms

[FW]ping -c 1 10.0.2.2

14:00:25 08/07/2014

PING 10.0.2.2 : 56 octets de données, appuyez sur CTRL_C pour interrompre

Réponse de 10.0.2.2 : octets = 56 Séquence = 1 ttl = 255 temps = 170 ms

---10.0.2.2 Statistiques de ping ---

1 paquet(s) transmis

1 paquet(s) reçu(s)

0,0 0 % de perte de paquets

aller-retour min/moy/max = 170/170/170 ms

[FW]ping -c 1 10.0.3.3

14:00:29 08/07/2014

PING 10.0.3.3 : 56 octets de données, appuyez sur CTRL_C pour interrompre

Réponse de 10.0.3.3 : octets = 56 Séquence = 1 ttl = 255 temps = 110 ms

---10.0.3.3 statistiques ping ---

1 paquet(s) transmis

1paquet(s) reçu(s)

0,00 % de perte de paquets

aller-retour min/moy/max = 110/110/110 ms

Dans la configuration actuelle, toutes les zones peuvent communiquer entre elles et ne sont pas bloqués à examiner. Le NAT n'ayant pas encore été défini, les zones internes et DMZ ne peuvent pas communiquer avec la zone externe.

Étape 4. Configurer le filtrage de sécurité inter-zones

peut être autorisé à envoyer des paquets de données depuis une partie du segment de réseau 10.0.2.3 dans la zone de confiance vers la zone non fiable. La requête Telnet envoyée depuis la zone Untrust vers le serveur cible DMZ 10.0.3.3 a été autorisée à passer.

[FW]vérification de l'état des liens de la session de pare-feu

[FW]policy interzone trust untrust outbound

[FW-policy-interzone-trust-untrust-outbound]policy0

14:06:57 2014/07/08

[FW-policy-interzone-trust-untrust-outbound-0]policysource 10.0.2.0 0.0.0.255

14:07:18 2014/07/08

[FW-policy-interzone-trust-untrust-outbound- 0]actionpermit

14:07:31 08/07/2014

[FW-policy-interzone-trust-untrust-outbound-0]q

14:07:40 08/07/2014

[FW- politique-interzone-trust-untrust-outbound]q

14:07:40 2014/07/08

]policy interzone dmz untrust inbound

14:09:01 2014/07/08

[FW-policy- interzone-dmz-untrust-inbound]policy0

14:09:08 2014/07/08

[FW-policy-interzone-dmz-untrust-inbound-0]policydestination 10.0.3.3 0

14:09:37 2014/07/08

[FW-policy-interzone-dmz-untrust-inbound-0]policyservice service-set telnet

[FW-policy-interzone-dmz-untrust-inbound-0]actionpermit

14:09 :55 08/07/2014

[FW-policy-interzone-dmz-untrust-inbound-0]q

14:09:55 08/07/2014

Cinquième étape.Configuration Easy-Ip permet d'accéder depuis la zone Trust à la zone Untrust.

peut être configuré pour utiliser Easy-IP pour la traduction des adresses sources NAT. Et liez NAT à l’interface.

[FW-nat-policy-interzone-trust-untrust-outbound]policy0

14:14:00 2014/07/08

[FW-nat-policy-interzone-trust-untrust-outbound-0]policysource 10.0.2.0 0.0.0.2

55

14:14:26 2014/07/08

[FW-nat-policy-interzone-trust-untrust-outbound-0]actionsource-nat

14:14:37 2014/07/08

[FW-nat-policy-interzone-trust-untrust-outbound-0]easy-ipg0/0/0

14:14:51 2014/07/08

[FW-nat- Policy-interzone-trust-untrust-outbound-0]q

Une fois la configuration terminée , vérifiez si l'accès entre la zone Trust et la zone Untrust est normal.

PING 10.0.1.1 : 56 octets de données, appuyez sur CTRL_C pour interrompre

Demander un délai d'attente

Demander un délai d'attente

Demander un délai d'attente

Out

Demander un délai d'attente

---10.0.1.1 Statistiques de ping ---

5 paquets transmis

0 paquets reçus

100,00 % de perte de paquets

PING 10.0 .1.1 : 56 octets de données, appuyez sur CTRL_C pour interrompre

Réponse de 10.0.1.1 : octets = 56 Séquence = 1 ttl = 254 temps = 220 ms

Réponse de 10.0.1.1 : octets = 56 Séquence = 2 ttl = Réponse à partir de 10.0.1.1 : octets = 56 séquence = 5 ttl = 254 temps = 440 ms

---10.0.1.1 statistiques de ping ---

5 paquets transmis

5 paquets reçus

0,00% paquet Losso Round-Trip min/avg/max = 100/196/440 ms

Remarque Voici le lien entre les tests et 10.0.1.1, qui n'est pas affiché. Le ping étendu parvient à établir la connectivité car l'adresse source 10.0.2.2 a été spécifiée lors de l'envoi du paquet. La raison en est que lors de l'envoi d'un paquet de données directement à 10.0.1.1, lorsque l'adresse source du paquet de données atteint 10.0.1.1, l'adresse source du paquet de données est 10.0.20.2, qui n'appartient pas à la plage d'adresses client de Traduction NAT.

Étape 6. Publiez le serveur intranet 10.0.3.3

Configurez le service telnet du serveur intranet 10.0.3.3 et mappez-le à l'adresse 10.0.10.20

[FW]nat server protocol tcp global10.0.10.20 telnet inside 10.0 .3.3 telnet

Activer la fonction Telnet sur R3 et la tester sur R1 Lors des tests, veuillez noter que l'adresse externe est 10.0.10.20, donc lorsque R1 accède à 10.0.3.3, l'adresse cible accessible est 10.0.10.20.

[R3]interface utilisateur vty 0 4

[R3-ui-vty0-4]mot de passe du mode d'authentification

Veuillez configurer le mot de passe de connexion (longueur maximale 16) : 16

[R3-ui-vty0-4 ] définir le mot de passe d'authentification ?

cipher Définir le mot de passe avec le texte chiffré

[R3-ui-vty0-4] définir le mot de passe d'authentificationcip

[R3-ui-vty0-4] définir le mot de passe d'authentification Huawei

[R3-ui-vty0 -4]niveau de privilège utilisateur 3

[R3-ui-vty0-4]q

Appuyez sur CTRL_] pour quitter le mode telnet

Essayez 10.0.10.20 ...

Connecté au 10.0.10.20 ...

Authentification de connexion

Mot de passe :

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis