Maison >Opération et maintenance >Sécurité >Analyse d'exemples de fonctions d'allocation de mémoire contaminées en langage C

Analyse d'exemples de fonctions d'allocation de mémoire contaminées en langage C

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-05-15 11:13:051182parcourir

1、被污染的内存分配

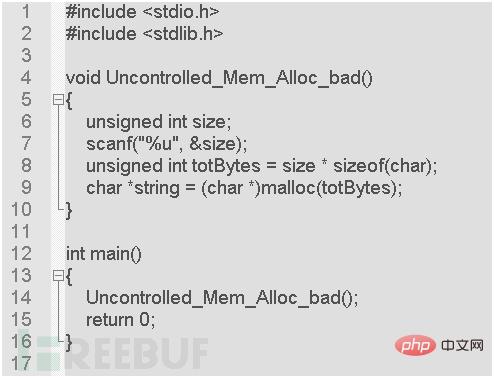

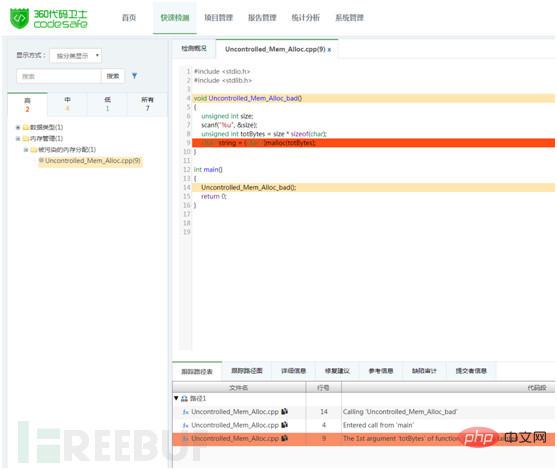

C 语言的内存分配函数包括 malloc( )、 kmalloc 、 smalloc()、 xmalloc()、realloc()、 calloc()、 GlobalAlloc()、 HeapAlloc()等等,以 malloc()为例, malloc () 函数的原型为:malloc()、 kmalloc 、 smalloc()、 xmalloc()、realloc()、 calloc()、 GlobalAlloc()、 HeapAlloc()等等,以 malloc()为例, malloc() 函数的原型为:

extern void*malloc (unsignedintnum_bytes);

malloc() 函数分配了 num_bytes

malloc () pour num_bytes度的整数来自于可能被污染的不可信源时,如果没有对外部输入的数据进行有效判断,会导致超大的内存分配。其中可能被污染的不可信源包括:命令行参数、配置文件、网络通讯、数据库、被污染的内存分配的危害

直接将被污染的数据作为内存分配函数长度参数,如传入了一个极大的整数值,程序就会相应的分配一块极大的内存,从而导致系统极大的内存开销,甚至导致拒绝服务攻击。

CVE中也有一些与之相关的漏洞信息,从2018年1月至2019年3月,CVE中就有4条相关漏洞信息。漏洞信息如下:#🎜 🎜#

| 概述#🎜🎜 ##🎜 🎜# | |

|---|---|

| CVE-2018-5783# 🎜🎜# | |

| CVE-2018-5296 | |

| #🎜 🎜# |

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis

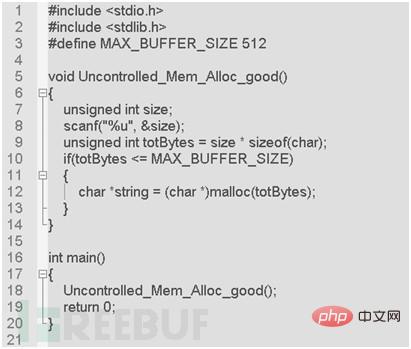

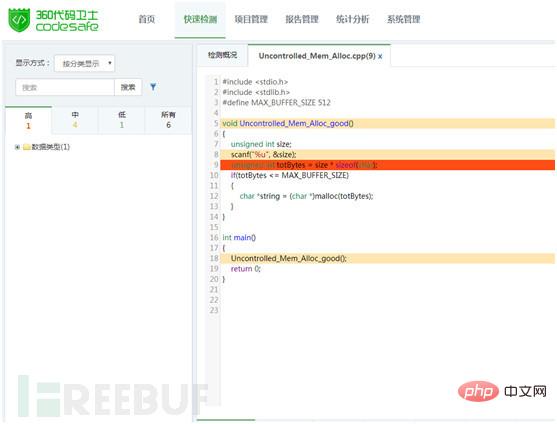

Dans le code de réparation ci-dessus, bien que

Dans le code de réparation ci-dessus, bien que