Maison >Opération et maintenance >Sécurité >Qu'est-ce que la technologie d'analyse des ports de NMAP ?

Qu'est-ce que la technologie d'analyse des ports de NMAP ?

- 王林avant

- 2023-05-14 23:43:041977parcourir

Qu'est-ce qu'un port ?

Comparez le périphérique réseau à une maison, alors les ports sont les entrées et sorties vers et depuis la maison (ce qui est étrange, c'est que cette maison a trop d'entrées et de sorties, jusqu'à 65535 ces entrées et sorties sont utilisées). pour que les données entrent et sortent de l'équipement réseau.

Le but de la configuration du port est d'obtenir « une machine à des fins multiples », c'est-à-dire d'exécuter plusieurs services différents sur une seule machine. Ainsi, lorsque plusieurs programmes sont exécutés sur une machine, comment la machine distingue-t-elle les données des différents programmes ?

Cette tâche est gérée par le système d'exploitation et le mécanisme utilisé consiste à diviser 65 535 numéros de port différents. Lorsque le programme envoie des informations, il apportera le numéro de port dans les données, et après avoir reçu les données, le système d'exploitation redirigera les informations vers le programme en utilisant le numéro de port dans la mémoire actuelle en fonction du numéro de port.

Classification des ports

Ports reconnus

Les numéros de port 0 ~ 1024 dans cette plage sont les plus couramment utilisés, et ces ports ont été clairement associés à un certain service ou protocole et ne doivent généralement pas être modifiés.

Port enregistré

1025~49151, cette gamme de ports est généralement associée à certains services, mais elle n'est pas clairement stipulée Différents programmes peuvent être définis en fonction de la situation réelle

Port dynamique/privé

39152~65535 , cette plage de ports n'est pas utilisée par les services couramment utilisés, mais comme elle est relativement cachée, elle est devenue un port couramment utilisé par certains chevaux de Troie et programmes antivirus.

Définition de l'état du port dans NMAP

open : Indique que le port est ouvert et accepte les paquets TCP et UPD

closed : Indique que le port est accessible, mais qu'aucune application n'écoute le port

filtered : La raison de ce résultat est le filtrage des paquets réseau cible, car ces appareils filtrent les paquets de détection

inachevé : Indique que le port est accessible, mais il est impossible de déterminer si le port est ouvert ou fermé

Chaque élément dans NMAP Une sorte de port technologie de numérisation

Syn scanning

Principe

Tout d'abord, Nmap enverra un paquet de connexion de demande SYN au système hôte cible, et le système hôte cible répondra avec des données SYN/ACK après avoir reçu le paquet, après Nmap. reçoit le paquet SYN/ACK, il enverra un paquet RST pour interrompre la connexion. Puisqu’une connexion TCP complète n’a pas été établie via la négociation à trois, aucun enregistrement de journal ne sera formé dans le système hôte cible. Par conséquent, cette méthode de numérisation est relativement secrète.

Résultats de l'analyse

ouvert : le système hôte cible a donné un paquet SYN/ACK en réponse

fermé : le système hôte cible a donné un paquet RST en réponse

filtré : le système hôte cible n'a donné aucun message réponse ou nmap a reçu une erreur ICMP inaccessible

Avantages

Analysez rapidement et pas facilement découvert par les dispositifs de sécurité du réseau

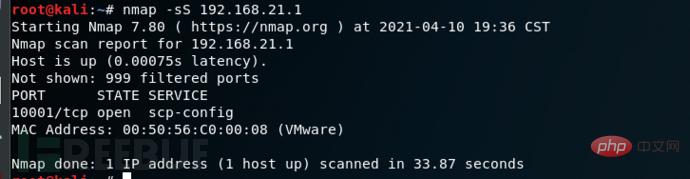

Commandes et exemples

Syntaxe de commande : nmap -sS [adresse IP cible]

Exemples :nmap -sS 192.168.21.1

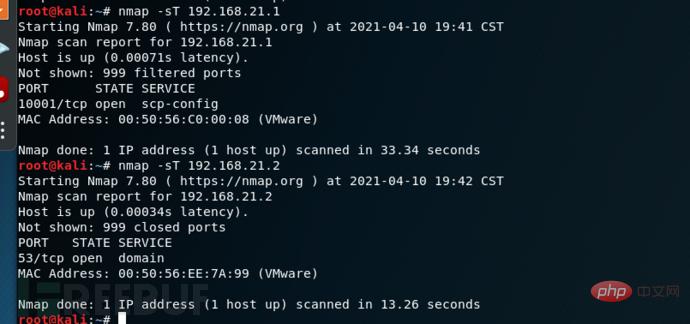

Connect scan

est similaire à l'analyse SYN, mais il complète la prise de contact à trois voies de TCP pour établir une connexion. "Commandes et exemples"

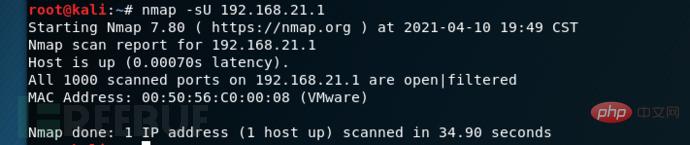

ouvrir : depuis le port cible Réponse UDP reçueouvert|filtré : l'hôte cible n'a pas donné de réponsefermé : erreur de port ICMP inaccessiblefiltré : erreur ICMP inaccessible

Commandes et exemples

Syntaxe de commande : nmap -sU [Adresse IP de l'hôte cible ]

Syntaxe de commande : nmap -sU [Adresse IP de l'hôte cible ]

Exemple : nmap -sU 192.168.21.1

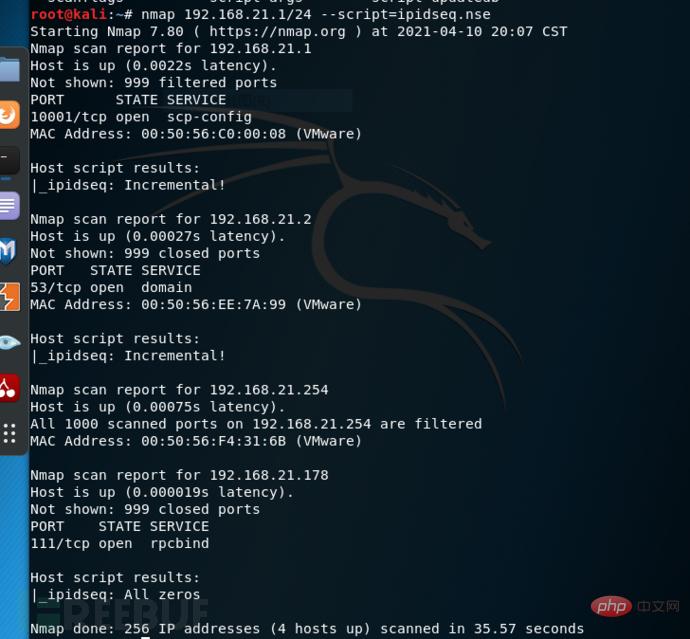

Analyse des zombiesConditions pour les hôtes tiers : 1. Être allumé et inactif 2. L'IPID doit être un nombre entier incrémental

Utiliser un hôte tiers pour analyser

commande

pour trouver des hôtes tiers qualifiés

nmap [adresse IP de l'hôte tiers] --scrip=ipidseq.nse

Scanner le système hôte cible

nmap [adresse IP de l'hôte cible] -sI [adresse IP de l'hôte tiers] -Pn

Spécifiez le port à analyser

-p 80/-p 80,21,443/-p 1-1000

2.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis