Maison >Opération et maintenance >Sécurité >Comment utiliser le framework APT TajMahal

Comment utiliser le framework APT TajMahal

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-05-13 18:43:06928parcourir

OVERVIEW

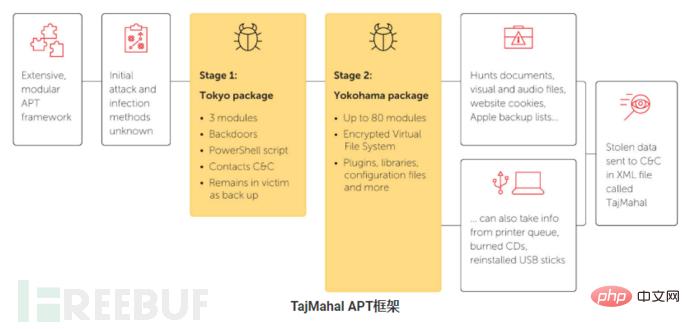

« TajMahal » est un framework APT jusqu'alors inconnu et techniquement complexe découvert par Kaspersky Lab à l'automne 2018. Ce framework d'espionnage complet se compose de deux packages nommés "Tokyo" et "Yokohama". Il comprend des portes dérobées, des chargeurs, des orchestrateurs, des communicateurs C2, des enregistreurs vocaux, des enregistreurs de frappe, des capteurs d'écran et de webcam, des voleurs de documents et de clés de chiffrement, et même le propre indexeur de fichiers de la machine victime. Nous avons trouvé jusqu'à 80 modules malveillants stockés dans son système de fichiers virtuel crypté, ce qui représente l'un des plus grand nombre de plugins que nous ayons vu dans un ensemble d'outils APT.

Pour mettre en valeur ses capacités, TajMahal est capable de voler les données des victimes ainsi que des CD gravés dans la file d'attente de l'imprimante. Il peut également demander de voler des fichiers spécifiques d'une clé USB précédemment vue ; la prochaine fois que la clé USB sera connectée à l'ordinateur, les fichiers seront volés.

TajMahal est développé et utilisé depuis au moins cinq ans. Le premier horodatage d’échantillon « légitime » connu date d’août 2013 et le dernier date d’avril 2018. La première date confirmée de visualisation d'un échantillon de TajMahal sur la machine d'une victime est août 2014.

Détails techniques

Kaspersky a découvert deux types différents de packages TajMahal, prétendant être Tokyo et Yokohama. Kaspersky Lab a découvert que les systèmes victimes étaient infectés par deux logiciels. Cela suggère que Tokyo a été utilisé comme infection de première étape, Tokyo déployant un Yokohama entièrement fonctionnel sur le système de la victime, avec le framework illustré ci-dessous : 🎜🎜# Sur la base des modules sur ces machines victimes, la fonctionnalité intéressante suivante a été identifiée :

Possibilité de voler des documents envoyés à la file d'attente de l'imprimante.

- Les données collectées pour la reconnaissance des victimes comprennent des listes de sauvegarde des appareils mobiles Apple.

- Prenez des captures d'écran tout en enregistrant l'audio de l'application VoiceIP.

- a volé et écrit l'image du CD.

- Possibilité de voler des fichiers précédemment vus sur des disques amovibles lorsqu'ils redeviennent disponibles.

- Voler les cookies d'Internet Explorer, Netscape Navigator, FireFox et RealNetworks.

- S'il est supprimé du fichier frontal ou de la valeur de registre associée, il réapparaîtra après un redémarrage avec un nouveau nom et un nouveau type de lancement.

- Attribution :

Devinez 1 : Russie

Conjecture 2 : États-Unis :

Comme on peut le voir sur la carte, l'Asie centrale est adjacente vers la Russie et la Chine La région a toujours été la cible des efforts de conquête des États-Unis

Et le cadre Kabbah est appelé cadre modulaire complexe, selon l'horodatage, cela remonte à 13 ans. Quant à la compilation, Kaba a été découvert pour la première fois en 18 ans, et les attaques APT aux États-Unis sont généralement furtives et modulaires, ce qui les rend difficiles à détecter. a été le premier cheval de Troie modulaire complexe à être découvert

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis