Maison >Opération et maintenance >Sécurité >Comment effectuer une analyse des compétences en matière de pénétration du Web

Comment effectuer une analyse des compétences en matière de pénétration du Web

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-05-12 08:34:14948parcourir

Actuellement, avec le développement continu des réseaux d'information, la sensibilisation des gens à la sécurité de l'information augmente de jour en jour, et les mesures de protection de la sécurité des systèmes d'information s'améliorent également progressivement. Les pare-feu sont généralement déployés à la limite Internet du serveur. isoler les réseaux internes et externes et isoler uniquement le réseau externe. Les ports du serveur requis sont exposés. Adopter cette mesure peut grandement améliorer le niveau de sécurité du système d’information. Pour les attaquants externes, cela revient à fermer tous les canaux non pertinents, ne laissant qu’une entrée nécessaire.

Mais dans cet état, il existe toujours un type de problème de sécurité qui ne peut être évité, à savoir la vulnérabilité web. La raison en est que les caractères saisis par l'utilisateur ne sont pas strictement filtrés lors de l'écriture du programme, ce qui permet aux pirates de construire soigneusement une chaîne malveillante pour atteindre leurs propres objectifs.

Alors, comment savoir s'il existe de tels problèmes de sécurité ? Ci-dessous, nous énumérerons quelques techniques de pénétration relativement simples.

Vulnérabilité XSS

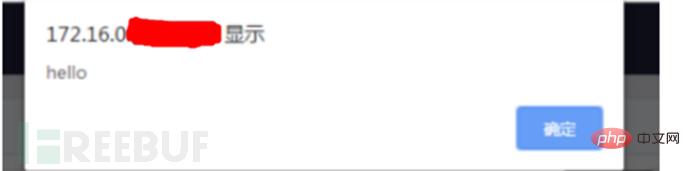

Trouvez autant d'endroits que possible contrôlables par l'utilisateur et pouvant être affichés dans le code de la page, tels que les suivants : Chaque partie de l'URL Un paramètre, l'URL elle-même, le formulaire, les scénarios courants du champ de recherche (y compris la zone de commentaire, la zone de message, les informations personnelles, les informations de commande, le champ de recherche, le répertoire actuel, les attributs d'image, etc.), puis entrez le code < ;script>alerte(bonjour). Si tel est le cas dans l'image ci-dessous, sachez que votre système est susceptible d'être soumis à une attaque de script intersite.

Attaque de script intersite Les attaquants malveillants XSS inséreront du code de script malveillant dans la page Web lorsque l'utilisateur parcourra la page, il y sera intégré. le Web Le code du script sera exécuté, atteignant ainsi l'objectif d'attaquer l'utilisateur de manière malveillante.

Les attaques XSS ciblent les attaques au niveau de l'utilisateur ! XSS stocké, persistance, le code est stocké dans le serveur, comme l'insertion de code dans des informations personnelles ou des articles publiés, etc. S'il n'y a pas de filtrage ou si le filtrage n'est pas strict, alors ces codes seront stockés dans le serveur, et lorsque le l'utilisateur accède à la page Déclencher l'exécution du code. Ce type de XSS est plus dangereux et peut facilement provoquer des vers, des vols de cookies, etc.

Injection SQL

[Instruction SQL ciblée : $sql="select*from admin Where id=".$id;]# 🎜 🎜#

Accès normal : www.linuxtest.com/test2.php?id=1Trouver le point d'injection : 1. linuxtest/test2.php?id=1', le résultat renvoie une page anormale, indiquant qu'il peut y avoir un nœud d'injection, continuez la vérification ci-dessous. 2. Continuez à accéder anormalement à www.linuxtest/test2.php?id=1 et 1=1, et le résultat revient à la page normale. 3. Continuez à accéder anormalement à www.linuxtest/test2.php?id=1 et 1=2 Le résultat est une page anormale avec un nœud d'injection Vous pouvez directement ajouter une attaque SQL après id=. 1. déclaration. [Autres instructions SQL1 : $sql="select*from admin Where id=$id";]Identique à ci-dessus [Autres Instruction SQL2 : $sql="select*from adminwhere id='{$id}'";】Il y a un point d'injection à ce moment, mais il faut éliminer les guillemets simples pour effectuer l'attaque correspondante sur l'insertion SQL, les méthodes sont : Ajouter (et '=) pour éliminer par exemple : test2.php?id=1' union select 1,2,3 et '=; le SQL résultant est : select*from admin où id='1' union select 1,2,3 et '='Add (et "='), (union select 1,2,'3 ) et ainsi de suite. #🎜🎜 #En raison des différents environnements système, les dommages qu'un attaquant peut causer sont également différents, qui sont principalement déterminés par les autorisations de sécurité de l'application pour accéder à la base de données si le compte de l'utilisateur dispose. administrateur ou d'autres autorisations relativement avancées, l'attaquant peut être en mesure d'endommager la base de données. Effectuer diverses opérations qu'il souhaite effectuer sur la table, notamment l'ajout, la suppression ou la mise à jour de données, et peut même supprimer la table directement. 🎜#Ce qui précède est une opération manuelle directe, et ce qui suit vous amènera à assister à la pénétration de l'outil burp_suite 🎜#

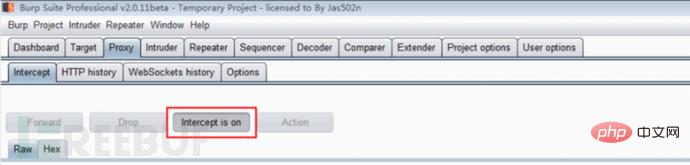

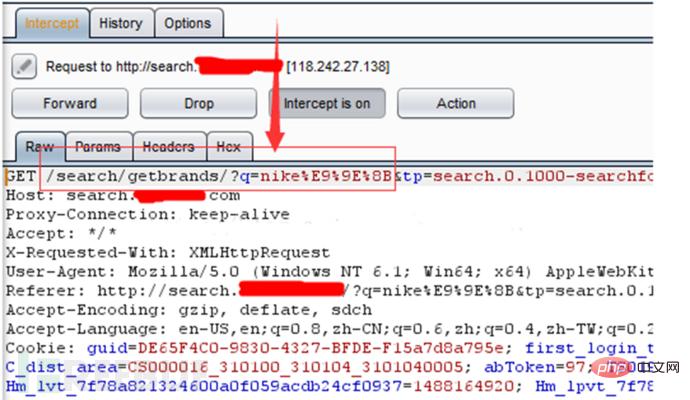

Lorsque vous devrez lancer une demande, le système d'interception sera activé comme indiqué ci-dessous (en prenant. un site internet à titre d'exemple) : #🎜 🎜#Lorsque vous entrez dans la page que vous souhaitez modifier, cliquez Fermez après avoir falsifié les paramètres. En cas de succès, la page renverra les paramètres que vous avez modifiés. Il s'agit de la vulnérabilité de falsification d'interception  .

.

Résultat :

Dans la plupart des cas, burpsuite complète les attaques de vulnérabilité en falsifiant les paramètres. Vous pouvez voir que la page Web. est directement altérée. Cette situation réduit non seulement l'expérience client, mais est également confrontée à des risques opérationnels, voire juridiques, et à une série de crises de relations publiques  .

.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis