Maison >Opération et maintenance >Sécurité >Comment dépanner les attaques APT de la chaîne d'approvisionnement de SolarWinds en un seul clic

Comment dépanner les attaques APT de la chaîne d'approvisionnement de SolarWinds en un seul clic

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-05-11 21:31:041675parcourir

SolarWindsL'attaque APT de la chaîne d'approvisionnement a été révélée

Récemment, l'attaque APT de la chaîne d'approvisionnement de SolarWinds a attiré l'attention du industrie. SolarWinds a officiellement annoncé l'existence d'un code malveillant avec un comportement de porte dérobée très complexe dans les versions concernées de la plateforme SolarWinds Orion de 2019.4 HF5 à 2020.2.1 et ses packages de correctifs associés.

Il est rapporté que la porte dérobée offre la possibilité de transférer des fichiers, d'exécuter des fichiers, d'analyser le système, de redémarrer la machine et de désactiver les services système, exposant ainsi les utilisateurs qui ont installé des packages contaminés à un risque de fuite de données. .

Étant donné que le module dispose d'un certificat de signature numérique SolarWinds, il a un effet de liste blanche sur les logiciels antivirus. Il est hautement dissimulé, difficile à détecter et extrêmement dangereux.

Accès en un clic, dépannage d'urgence

Contre-mesures : Surveillez le trafic de sortie pour voir s'il y a tout problème avec le package de demande de nom de domaine avsvmcloud. com, s'il existe, enquêtez sur l'hôte.

Anheng Cloud DNS Threat Response Cloud Gateway peut aider les utilisateurs à découvrir les vulnérabilités de SolarWinds en temps opportun grâce à la détection du comportement du réseau. Le comportement réseau caractéristique de cette vulnérabilité est que l'hôte infecté interroge le nom de domaine avsvmcloud.com tant que le trafic de requêtes DNS de tous les appareils de l'entreprise est surveillé et que le nom de domaine avsvmcloud.com lié à la vulnérabilité solarwinds est détecté et retracé jusqu'à la source, il peut être utilisé le plus rapidement possible au moindre coût. Détectez et localisez l'hôte infecté à moindre coût et menez une enquête sur l'hôte.

scan

Scannez le code QR ou ouvrez :

http://dns.anhengcloud.com ( Vous pouvez cliquer pour lire le texte original)

二天

Ajouter le réseau actuel L'environnement quitte l'IP (IP publique) et fait pointer la configuration DNS autonome ou le prochain saut du serveur DNS vers le nœud DNS 121.36.198.132 ou 119.3.159.107 de la passerelle DNS Threat Response Cloud. Une fois l'ajout terminé, le réseau actuel peut. être protégés et surveillés.

Après avoir ajouté l'adresse IP d'exportation, il existe une politique par défaut qui prend effet globalement. Les utilisateurs peuvent ajouter des politiques personnalisées et sélectionner le type de noms de domaine malveillants. doivent être détectés et l'intensité de la protection, et vous pouvez personnaliser la liste noire et blanche des noms de domaine.

三CHE

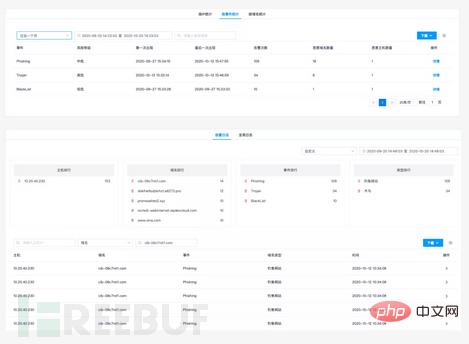

Le module de statistiques des résultats de protection peut afficher l'état des alarmes à partir des dimensions IP, événement et nom de domaine, et peut également afficher le journal requêtes dans des conditions spécifiées.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis