Maison >Opération et maintenance >exploitation et maintenance Linux >Comment vérifier les ports ouverts et les ports activés du serveur sous Linux

Comment vérifier les ports ouverts et les ports activés du serveur sous Linux

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-05-11 18:37:152937parcourir

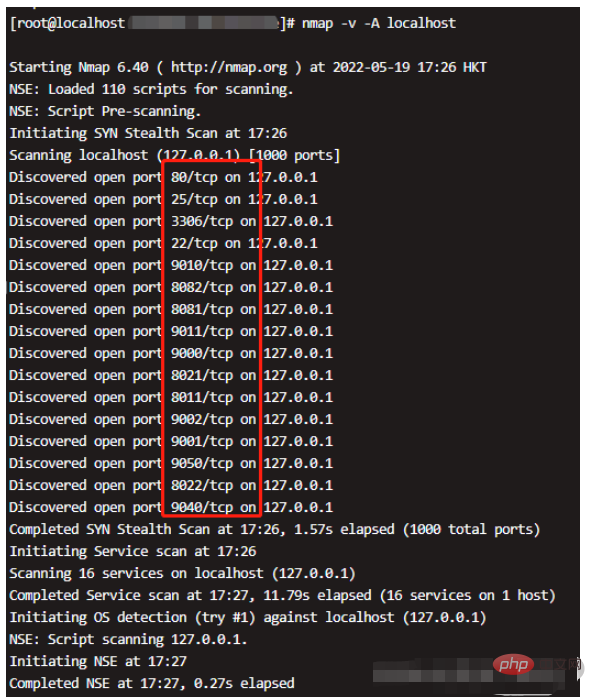

L'outil nmap détecte les ports ouverts

Nmap est l'abréviation de Network Mapper. Nmap est un outil gratuit et open source de découverte et de reconnaissance de réseau. Nmap peut analyser le réseau à la recherche d'hôtes actifs, de ports ouverts, de versions du système d'exploitation et de détection de services, et effectuer une analyse furtive des informations. La méthode d'installation est la suivante :

#yum安装 yum -y install nmap #rpm包安装 rpm -ivh nmap-4.11-1.1.x86_64.rpm

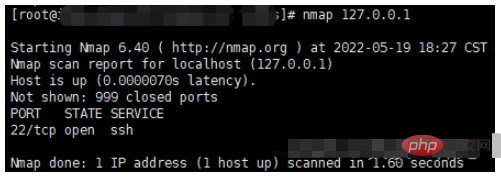

Vérifiez les ports ouverts :

#查看本机开放端口信息(也可以查看其他ip) nmap 127.0.0.1

nmap 127.0.0.1 Vérifiez les ports ouverts de cette machine et tous les ports seront analysés.

⚠️Cet outil vérifie l'état du port ouvert, mais il n'est pas valide pour le serveur Alibaba Cloud, et un seul port 22 peut être visualisé.

Paramètres d'analyse Nmap

-p : Scannez le port spécifié

-A : Utiliser une analyse offensive

-sV : Spécifiez Nmap pour effectuer la détection de version

-F : Scannez 100 très probablement ports ouverts

-v : Afficher les informations redondantes, afficher les détails lors de l'analyse

-iL : Importer l'hôte cible ou le segment de réseau cible à partir du fichier

-sn : Effectuer uniquement la découverte de l'hôte, aucune analyse de port n'est effectuée

– exclure : l'hôte ou le site Web connecté n'est pas analysé

-sL : seule l'adresse IP de la cible spécifiée est répertoriée, aucune découverte d'hôte n'est effectuée

–system-dns : spécifiez utilisez le serveur DNS du système

&excludefile : l'hôte ou le segment de réseau dans le fichier importé ne sera pas analysé

-n/-R : -n signifie ne pas effectuer de résolution DNS -R signifie effectuer ; Analyse DNS

-sU : utilisez l'analyse UDP pour déterminer l'état du port UDP de l'hôte cible

-Pn : traitez tous les hôtes spécifiés comme activés et ignorez le processus de découverte d'hôte

-T4 : spécifiez le temps utilisé pour le processus d'analyse

#Il y a 6 niveaux. Plus le niveau est élevé, plus il est rapide et il est plus facile d'être détecté et bloqué. Il est recommandé d'utiliser T4

Format de commande d'analyse générale : nmap + scanning. paramètres + adresse cible ou segment de réseau

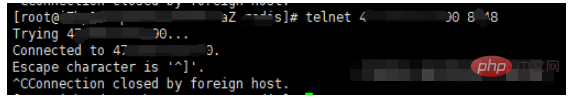

telnet pour vérifier si le port est ouvert

Règles de commande: port ip telnet

Le contenu suivant indique qu'il peut être connecté

Si le serveur ne dispose pas d'un outil telnet, vous pouvez exécuter la commande suivante pour l'installer :

yum -y install telnet.x86_64

curl pour vérifier si le port de liaison est ouvert

commande Règle : curl http:ip:port

Une réponse indique qu'il est accessible normalement.

commande nc (netcat) pour vérifier si un certain port est ouvert dans le système Linux distant

nc est netcat. netcat est un outil Unix simple qui utilise les protocoles TCP ou UDP pour lire et écrire des données entre les connexions réseau.

Il est conçu pour être un outil backend fiable qui peut être utilisé directement ou simplement appelé par d'autres programmes ou scripts.

En même temps, il s'agit également d'un outil de débogage et d'exploration de réseau riche en fonctionnalités, car il peut créer presque tous les types de connexion dont vous avez besoin et intègre également plusieurs fonctionnalités intéressantes.

netcat dispose de trois modes fonctionnels, à savoir le mode connexion, le mode écoute et le mode tunnel. Syntaxe générale de la commande

nc (netcat) :

nc [-options] [HostName ou IP] [PortNumber]

Dans l'exemple suivant, nous vérifierons si le port 22 est ouvert dans le système Linux distant.

[root@zjq zjq666]# nc -zvw3 121.xxx.234.456 8848 Ncat: Version 7.50 ( https://nmap.org/ncat ) Ncat: Connected to 121.xxx.234.456:8848. Ncat: 0 bytes sent, 0 bytes received in 0.01 seconds.

Explication détaillée des paramètres de la commande :

nc : le corps de la commande exécutée

z : mode zéro E/S (utilisé pour la numérisation) ;

w3 : Définissez le délai d'attente sur 3 secondes ; - 121.xxx.234.456 : L'adresse IP du système cible

- 8848 : Le port qui nécessite une vérification.

- Outil netstat pour afficher les ports activés

-

La commande est la suivante :

netstat -ntlp

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Apprenez à installer le serveur Nginx sous Linux

- Introduction détaillée à la commande wget de Linux

- Explication détaillée d'exemples d'utilisation de yum pour installer Nginx sous Linux

- Explication détaillée des problèmes de connexions des travailleurs dans Nginx

- Explication détaillée du processus d'installation de python3 sous Linux