Maison >Opération et maintenance >Sécurité >Exemple d'analyse de la vulnérabilité d'injection d'entité externe XML

Exemple d'analyse de la vulnérabilité d'injection d'entité externe XML

- 王林avant

- 2023-05-11 16:55:122432parcourir

1. La vulnérabilité d'injection d'entité externe XML

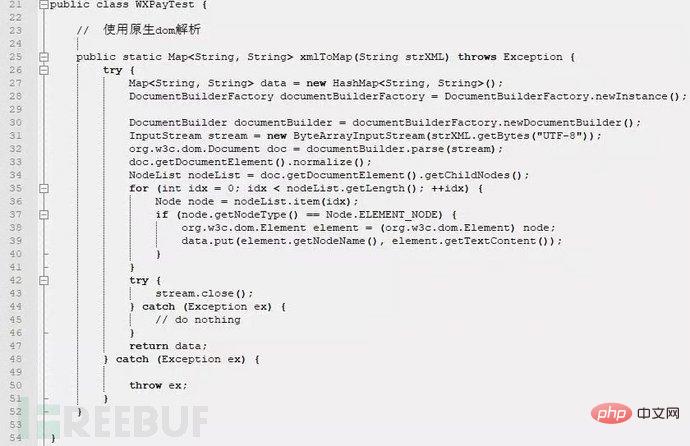

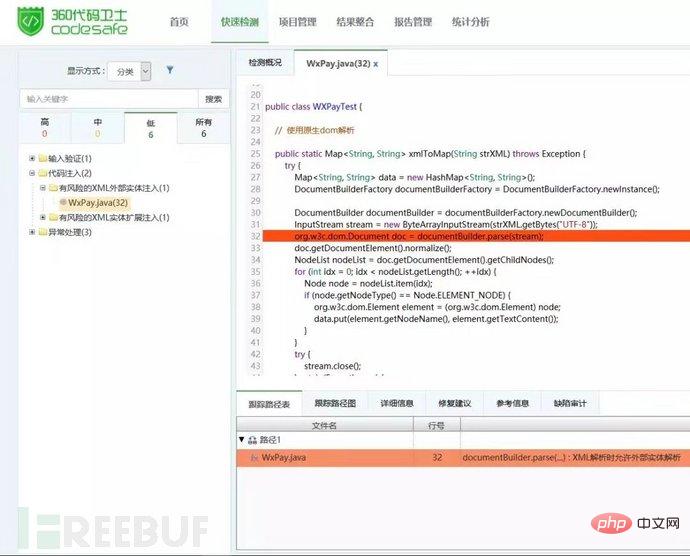

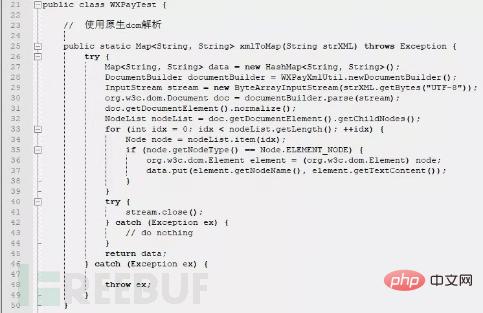

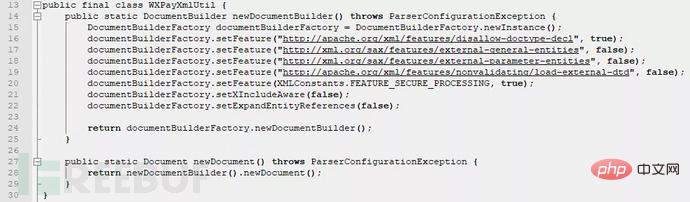

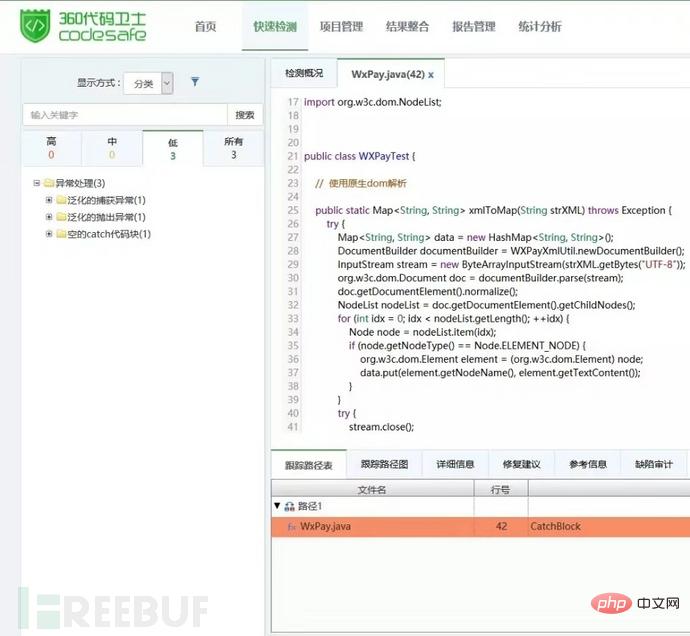

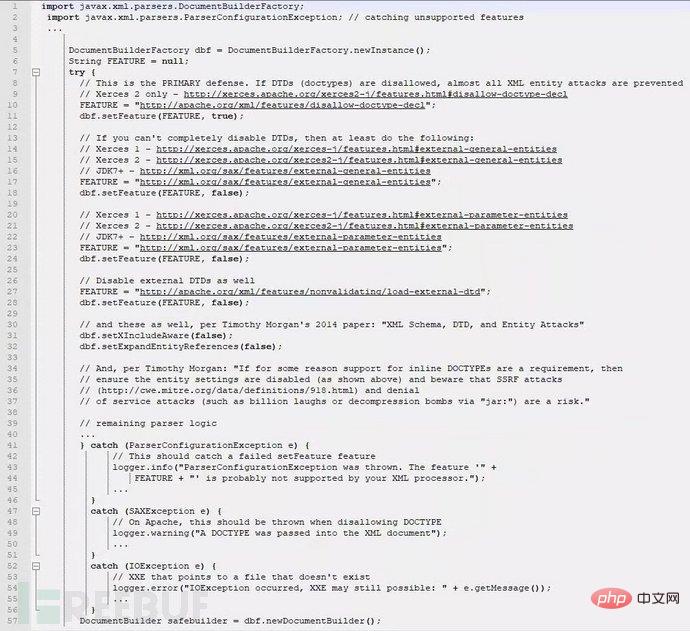

La vulnérabilité d'injection d'entité externe XML est ce que nous appelons souvent la vulnérabilité XXE. XML est un format de transmission de données largement utilisé et de nombreuses applications contiennent du code pour traiter les données XML. Par défaut, de nombreux processeurs XML obsolètes ou mal configurés feront référence à des entités externes.

Si un attaquant peut télécharger ou ajouter du contenu malveillant à un document XML, via un code, des dépendances ou des intégrations vulnérables, il peut attaquer un processeur XML défectueux. L'apparition de vulnérabilités XXE n'a rien à voir avec le langage de développement. Tant que les données XML sont analysées dans l'application et que les données sont contrôlées par l'utilisateur, l'application peut être vulnérable aux attaques XXE. Cet article prend le programme Java comme exemple pour présenter les causes et les réparations des vulnérabilités XXE. Pour plus de détails sur la vulnérabilité XXE, veuillez consulter CWE-611 : Restriction inappropriée de la référence d'entité externe XML (« XXE ») (http://cwe.mitre.org/data/definitions/611.html).

2. L'injection d'entités externes XML

Les vulnérabilités XXE peuvent être utilisées pour extraire des données, effectuer des requêtes sur un serveur distant, analyser des systèmes internes et effectuer refus d'attaques de service et autres attaques. L'impact commercial dépend principalement des référents concernés et des besoins en matière de protection des données.

Depuis 2018, un total de 92 informations de vulnérabilité qui y sont liées ont été publiées dans CVE. Certains CVE sont les suivants :

| CVE-2018-8027#🎜🎜 ## 🎜🎜#Apache Camel 2.20.0 à 2.20.3 et 2.21.0 Core présente une vulnérabilité XXE dans le processeur de validation XSD. | |

|---|---|

| Il existe une vulnérabilité XXE dans la classe WXPayUtil dans le paiement WeChat SDK Java. | |

| Dans Umlet avec un numéro de version inférieur à 14.3, il existe une vulnérabilité d'injection d'entité externe XML dans l'analyse de fichiers, ce qui peut conduire à une fuite de données confidentielles, à un déni de service et à une falsification de requêtes côté serveur. Cette attaque peut être effectuée via un fichier UXF spécialement conçu. | |

|

IBM Content Bavigator versions 2.0 et 3.0 sont vulnérables au XML lors du traitement des données XML Entité externe (XXE) attaques. Un attaquant distant pourrait exploiter cette vulnérabilité pour exposer des informations sensibles ou occuper des ressources mémoire. |

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Introduction détaillée à la sécurité de la transmission des données de DSMM

- Résumé de 40 ports d'intrusion couramment utilisés par les pirates informatiques qui méritent d'être collectés

- Trois techniques d'injection de processus dans la matrice Mitre ATT&CK

- Principes de pratiques de développement sécuritaires

- Comment corriger la vulnérabilité d'exécution de commande à distance dans le composant Apache Axis