Java

Java javaDidacticiel

javaDidacticiel Étapes pour inverser WhatsApp en utilisant une combinaison de méthodes dynamiques et statiques en Java

Étapes pour inverser WhatsApp en utilisant une combinaison de méthodes dynamiques et statiques en JavaÉtapes pour inverser WhatsApp en utilisant une combinaison de méthodes dynamiques et statiques en Java

Combinaison dynamique et statique de WhatsApp inversé

Toutes les surcharges de la méthode 0x01.hook

Dans un article qui vous amène à comprendre l'essence de Frida, nous avons appris à gérer les surcharges de put, passons d'abord en revue le code :

my_class.fun.overload("int" , "int").implementation = function(x,y){

my_class.fun.overload("java.lang.String").implementation = function(x){

C'est-à-dire que nous devons construire un tableau surchargé et imprimer chaque surcharge. Passons directement au code :

//目标类

var hook = Java.use(targetClass);

//重载次数

var overloadCount = hook[targetMethod].overloads.length;

//打印日志:追踪的方法有多少个重载

console.log("Tracing " + targetClassMethod + " [" + overloadCount + " overload(s)]");

//每个重载都进入一次

for (var i = 0; i <p> De cette façon, nous avons traité toutes les surcharges de méthodes, puis énumérons toutes les méthodes. </p><h4 id="Toutes-les-méthodes-de-la-classe-x-hook">Toutes les méthodes de la classe 0x02.hook</h4><p>ou allez directement au code : </p><pre class="brush:php;toolbar:false">function traceClass(targetClass)

{

//Java.use是新建一个对象哈,大家还记得么?

var hook = Java.use(targetClass);

//利用反射的方式,拿到当前类的所有方法

var methods = hook.class.getDeclaredMethods();

//建完对象之后记得将对象释放掉哈

hook.$dispose;

//将方法名保存到数组中

var parsedMethods = [];

methods.forEach(function(method) {

parsedMethods.push(method.toString().replace(targetClass + ".", "TOKEN").match(/\sTOKEN(.*)\(/)[1]);

});

//去掉一些重复的值

var targets = uniqBy(parsedMethods, JSON.stringify);

//对数组中所有的方法进行hook,traceMethod也就是第一小节的内容

targets.forEach(function(targetMethod) {

traceMethod(targetClass + "." + targetMethod);

});

}Toutes les sous-classes de la classe 0x03.hook

ou allez à la partie centrale du code :

//枚举所有已经加载的类

Java.enumerateLoadedClasses({

onMatch: function(aClass) {

//迭代和判断

if (aClass.match(pattern)) {

//做一些更多的判断,适配更多的pattern

var className = aClass.match(/[L]?(.*);?/)[1].replace(/\//g, ".");

//进入到traceClass里去

traceClass(className);

}

},

onComplete: function() {}

});0x04.hook L'exporté fonction de la bibliothèque locale

// 追踪本地库函数

function traceModule(impl, name)

{

console.log("Tracing " + name);

//frida的Interceptor

Interceptor.attach(impl, {

onEnter: function(args) {

console.warn("\n*** entered " + name);

//打印调用栈

console.log("\nBacktrace:\n" + Thread.backtrace(this.context, Backtracer.ACCURATE)

.map(DebugSymbol.fromAddress).join("\n"));

},

onLeave: function(retval) {

//打印返回值

console.log("\nretval: " + retval);

console.warn("\n*** exiting " + name);

}

});

}0x05. Combinaison dynamique et statique de WhatsApp inversé

C'est enfin l'heure du combat réel. Les codes ci-dessus sont assemblés pour former un script. En fait, ce script est également introduit dans Awesome-. frida. Le code est ici, mais il a un petit bug Après avoir été modifié par Huluwa, enfin disponible.

Essayons certaines de ses fonctions principales. La première est la fonction exportée de la bibliothèque locale.

setTimeout(function() {

Java.perform(function() {

trace("exports:*!open*");

//trace("exports:*!write*");

//trace("exports:*!malloc*");

//trace("exports:*!free*");

});

}, 0);Ce que nous accrochons est la fonction open(), exécutez-la et voyez l'effet : hook的是open()函数,跑起来看下效果:

$ frida -U -f com.whatsapp -l raptor_frida_android_trace_fixed.js --no-pause

如图所示*!open*根据正则匹配到了openlog、open64等导出函数,并hook了所有这些函数,打印出了其参数以及返回值。

接下来想要看哪个部分,只要扔到jadx里,静态“分析”一番,自己随便翻翻,或者根据字符串搜一搜。

比如说我们想要看上图中的com.whatsapp.app.protocol包里的内容,就可以设置trace("com.whatsapp.app.protocol")。

可以看到包内的函数、方法、包括重载、参数以及返回值全都打印了出来。这就是frida脚本的魅力。

当然,脚本终归只是一个工具,你对Java、安卓App的理解,和你的创意才是至关重要的。

接下来可以搭配Xposed module看看别人都给whatsapp做了哪些模块,hookrrreee

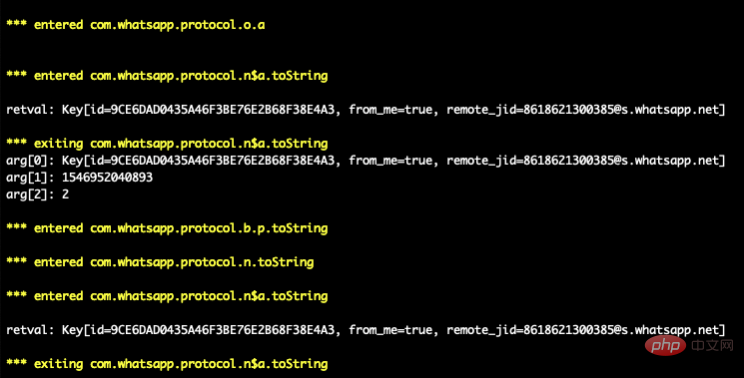

Comme le montre l'image

Comme le montre l'image*!open* correspond selon les règles régulières openlog, open64 et d'autres fonctions exportées, a accroché toutes ces fonctions et a imprimé leurs paramètres et valeurs de retour.

Quelle que soit la partie que vous souhaitez voir ensuite, jetez-la simplement dans jadx, "analysez-la" statiquement, parcourez-la vous-même ou recherchez-la en fonction de la chaîne.

🎜🎜Par exemple , nous Si vous souhaitez voir le contenu du package

🎜🎜Par exemple , nous Si vous souhaitez voir le contenu du package com.whatsapp.app.protocol dans l'image ci-dessus, vous pouvez définir trace("com.whatsapp.app.protocol"). 🎜🎜 🎜🎜

🎜🎜 🎜🎜Vous pouvez voir les fonctions dans le package, les méthodes, y compris les surcharges, les paramètres et les valeurs de retour, sont tous imprimés. C'est tout le charme du script

🎜🎜Vous pouvez voir les fonctions dans le package, les méthodes, y compris les surcharges, les paramètres et les valeurs de retour, sont tous imprimés. C'est tout le charme du script frida. 🎜🎜Bien sûr, le script n'est qu'un outil après tout. Votre compréhension de Java, de l'application Android et votre créativité sont cruciales. 🎜🎜 Ensuite, vous pouvez utiliser le module Xposed pour voir quels modules d'autres ont créés pour Whatsapp, quelles fonctions de hook, quelles fonctions sont implémentées et apprendre à les écrire vous-même. 🎜🎜🎜🎜🎜 Bien sûr, je voudrais souligner à nouveau que la triche est illégale. Ne créez et ne distribuez aucune application de triche, sinon des sanctions légales n'attendront que vous. 🎜Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Comment utiliser Maven ou Gradle pour la gestion avancée de projet Java, la création d'automatisation et la résolution de dépendance?Mar 17, 2025 pm 05:46 PM

Comment utiliser Maven ou Gradle pour la gestion avancée de projet Java, la création d'automatisation et la résolution de dépendance?Mar 17, 2025 pm 05:46 PML'article discute de l'utilisation de Maven et Gradle pour la gestion de projet Java, la construction de l'automatisation et la résolution de dépendance, en comparant leurs approches et leurs stratégies d'optimisation.

How do I create and use custom Java libraries (JAR files) with proper versioning and dependency management?Mar 17, 2025 pm 05:45 PM

How do I create and use custom Java libraries (JAR files) with proper versioning and dependency management?Mar 17, 2025 pm 05:45 PML'article discute de la création et de l'utilisation de bibliothèques Java personnalisées (fichiers JAR) avec un versioning approprié et une gestion des dépendances, à l'aide d'outils comme Maven et Gradle.

Comment implémenter la mise en cache à plusieurs niveaux dans les applications Java à l'aide de bibliothèques comme la caféine ou le cache de goyave?Mar 17, 2025 pm 05:44 PM

Comment implémenter la mise en cache à plusieurs niveaux dans les applications Java à l'aide de bibliothèques comme la caféine ou le cache de goyave?Mar 17, 2025 pm 05:44 PML'article examine la mise en œuvre de la mise en cache à plusieurs niveaux en Java à l'aide de la caféine et du cache de goyave pour améliorer les performances de l'application. Il couvre les avantages de configuration, d'intégration et de performance, ainsi que la gestion de la politique de configuration et d'expulsion le meilleur PRA

Comment puis-je utiliser JPA (Java Persistance API) pour la cartographie relationnelle des objets avec des fonctionnalités avancées comme la mise en cache et le chargement paresseux?Mar 17, 2025 pm 05:43 PM

Comment puis-je utiliser JPA (Java Persistance API) pour la cartographie relationnelle des objets avec des fonctionnalités avancées comme la mise en cache et le chargement paresseux?Mar 17, 2025 pm 05:43 PML'article discute de l'utilisation de JPA pour la cartographie relationnelle des objets avec des fonctionnalités avancées comme la mise en cache et le chargement paresseux. Il couvre la configuration, la cartographie des entités et les meilleures pratiques pour optimiser les performances tout en mettant en évidence les pièges potentiels. [159 caractères]

Comment fonctionne le mécanisme de chargement de classe de Java, y compris différents chargeurs de classe et leurs modèles de délégation?Mar 17, 2025 pm 05:35 PM

Comment fonctionne le mécanisme de chargement de classe de Java, y compris différents chargeurs de classe et leurs modèles de délégation?Mar 17, 2025 pm 05:35 PMLe chargement de classe de Java implique le chargement, la liaison et l'initialisation des classes à l'aide d'un système hiérarchique avec Bootstrap, Extension et Application Classloaders. Le modèle de délégation parent garantit que les classes de base sont chargées en premier, affectant la classe de classe personnalisée LOA

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

MantisBT

Mantis est un outil Web de suivi des défauts facile à déployer, conçu pour faciliter le suivi des défauts des produits. Cela nécessite PHP, MySQL et un serveur Web. Découvrez nos services de démonstration et d'hébergement.

Adaptateur de serveur SAP NetWeaver pour Eclipse

Intégrez Eclipse au serveur d'applications SAP NetWeaver.

VSCode Windows 64 bits Télécharger

Un éditeur IDE gratuit et puissant lancé par Microsoft

SublimeText3 version anglaise

Recommandé : version Win, prend en charge les invites de code !

ZendStudio 13.5.1 Mac

Puissant environnement de développement intégré PHP