Maison >Java >javaDidacticiel >Quels sont les raisons et les avantages de l'utilisation de HTTPS en Java ?

Quels sont les raisons et les avantages de l'utilisation de HTTPS en Java ?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBavant

- 2023-04-17 22:19:011448parcourir

1.HTTP

Avant de parler de HTTPS, il faut d'abord comprendre HTTP, car HTTP est la base de la communication HTTPS. Protocole de transfert hypertexte HTTP (HyperText Transport Protocol), utilisé pour transmettre des données côté client et côté serveur.

HTTP est très simple et pratique à utiliser, mais il présente les trois problèmes fatals suivants :

En utilisant la communication en texte clair, le contenu peut être écouté.

Si vous ne vérifiez pas la véritable identité de la personne communicante, vous risquez d'être déguisé.

L'intégrité du message ne peut être prouvée et il peut facilement être falsifié.

Compte tenu des problèmes ci-dessus, le système actuel utilisera HTTPS au lieu de HTTP.

2.HTTPS

Tout d'abord, HTTPS n'est pas un nouveau protocole, mais ajoute un mécanisme de cryptage SSL (Secure Socket Layer) ou TLS (Transport Layer Security) basé sur le protocole HTTP. HTTPS = HTTP + cryptage + authentification + protection de l'intégrité.

SSL et TLS :

SSL (Secure Socket Layer) a d'abord été développé par le développeur de navigateur Netscape. Cette société a développé SSL 3.0 et les versions antérieures à 3.0, puis a transmis SSL à l'IETF (Internet Engineering Task Force). ) Entre les mains de l'Internet Engineering Task Force, l'IETF a développé TLS 1.0 basé sur SSL 3.0, TLS peut donc être considéré comme une « nouvelle version » de SSL.

2.1 Résoudre le problème de confiance

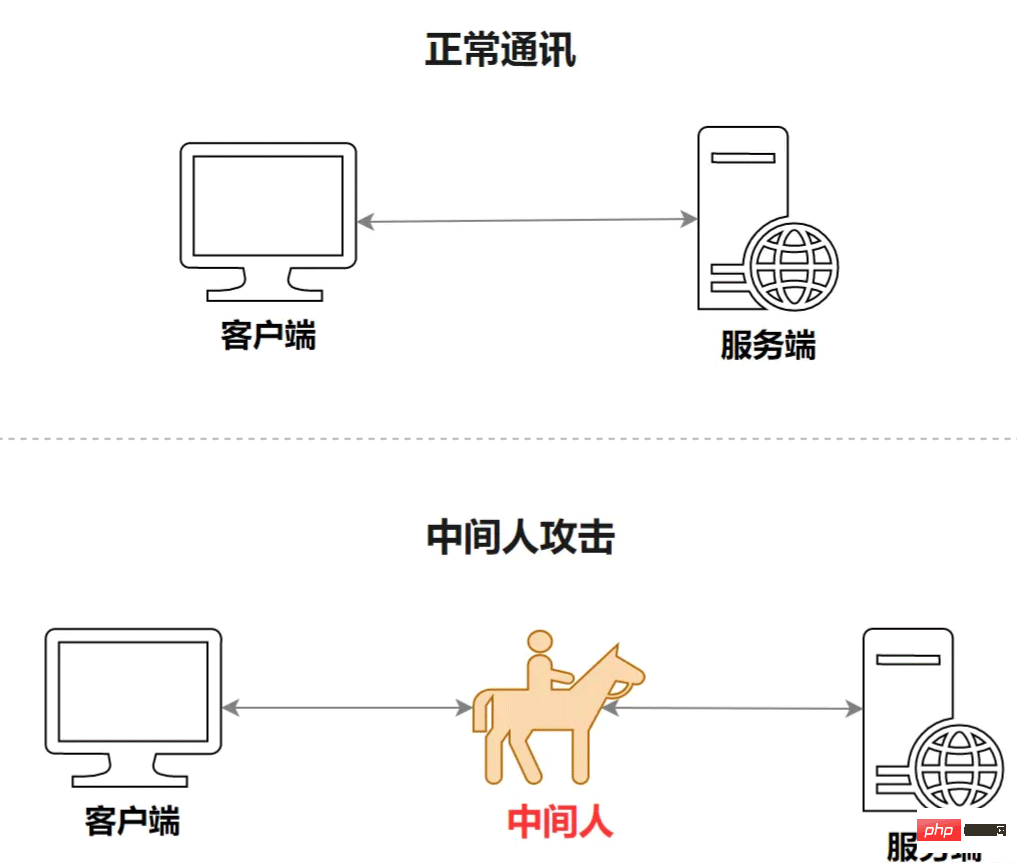

En ce qui concerne HTTPS, la première chose à résoudre est le problème de confiance, c'est-à-dire le problème de vérification d'identité. Si le problème de confiance n'est pas résolu, il y aura un déguisement de serveur, qui est le problème de. "attaque de l'homme du milieu". L'attaque dite de l'homme du milieu signifie que dans des circonstances normales, le client et le serveur devraient interagir directement, mais ici un « méchant » (l'homme du milieu) apparaît, qui est inclus entre le client. et serveur pour voler et falsifier le contenu de la communication entre les deux parties,

comme le montre la figure ci-dessous :

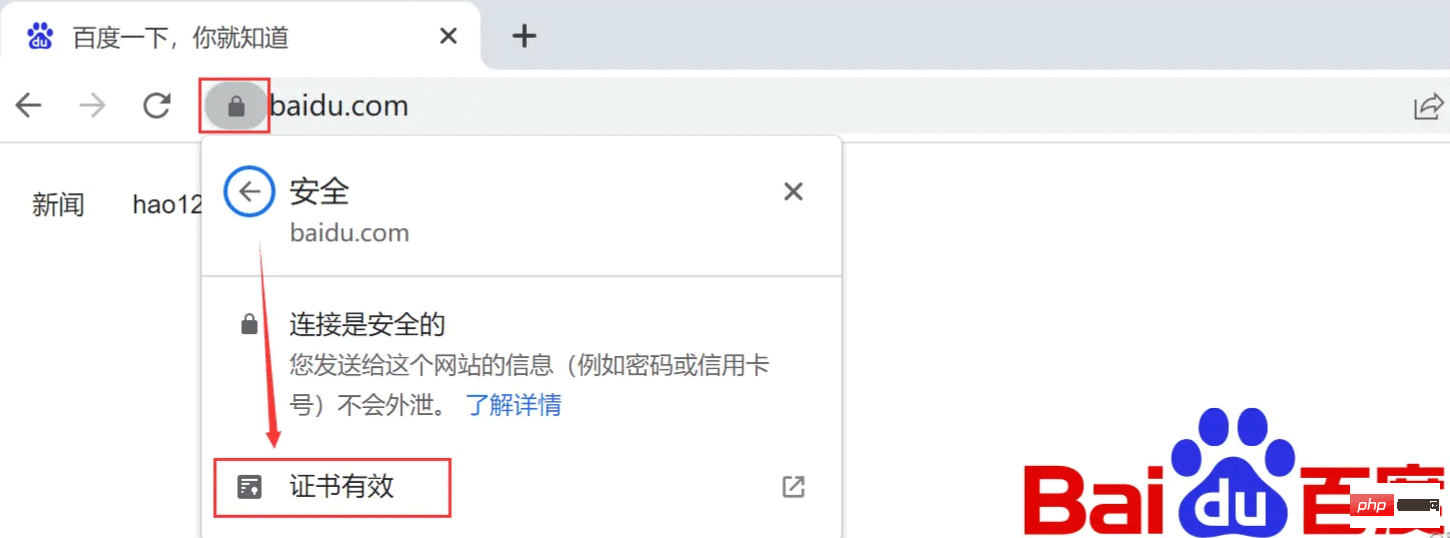

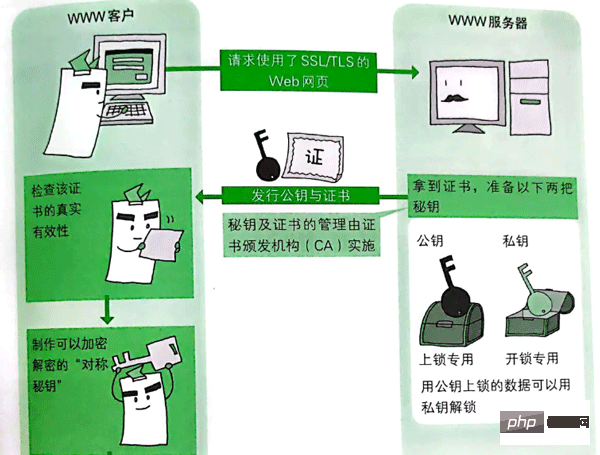

HTTPS utilise une solution de certificat numérique pour résoudre le problème de confiance. Le serveur est d'abord créé, il fournira d'abord un message à tout le monde. Une plate-forme tierce reconnue demande un certificat numérique fiable, puis lorsque le client accède au (serveur), le serveur donnera d'abord au client un certificat numérique pour prouver que c'est un serveur fiable et non un « intermédiaire ». A ce moment, le navigateur se chargera de valider et de vérifier la validité du certificat numérique. S'il y a un problème avec le certificat numérique, le client arrêtera immédiatement la communication. S'il n'y a pas de problème, le processus suivant sera exécuté.

Comme le montre la figure ci-dessous :

Avec le certificat numérique, vous pouvez vérifier la véritable identité du serveur. Cela résout le problème de « l'attaque de l'homme du milieu » et le problème de. déguisement.

2.2 Résoudre le problème de la transmission et de l'intégrité du texte clair

Bien que nous ayons résolu le problème de confiance ci-dessus, étant donné que les deux parties communiquent en texte clair, il existe toujours un risque que le contenu de la communication soit écouté pendant la communication. faire à ce moment-là ? Nous avons donc pensé à utiliser le cryptage pour résoudre le problème de l'exposition des informations.

Classification du cryptage

Le cryptage est principalement divisé en deux catégories : Le cryptage symétrique et le cryptage asymétrique.

Dans le cryptage symétrique, il existe une clé secrète partagée. Grâce à cette clé secrète partagée, le cryptage et le décryptage des informations peuvent être réalisés. Il se caractérise par un cryptage et un décryptage rapides, mais en raison du problème de la clé secrète partagée, une fois. la clé secrète partagée est interceptée, les soi-disant cryptages et décodages ne sont que des paroles creuses.

Dans le cryptage asymétrique, il existe une paire de clés secrètes : une clé publique et une clé privée peut être utilisée pour chiffrer des informations, mais elle ne peut pas être déchiffrée. Sa caractéristique est que le serveur enregistre la clé privée et ne l'expose pas au monde extérieur. Il envoie uniquement la clé publique au client. Même si d'autres obtiennent la clé publique, ils ne peuvent pas déchiffrer les informations cryptées. cryptage plus sécurisé mais asymétrique. La vitesse d'exécution est relativement lente.

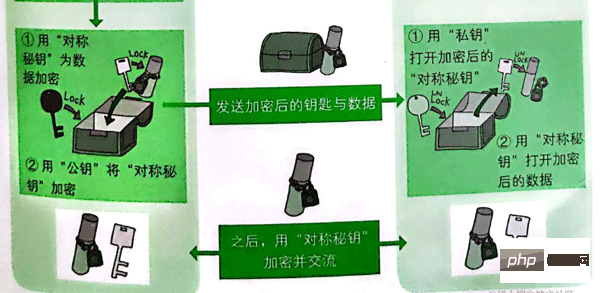

Alors faut-il utiliser le chiffrement symétrique ou le chiffrement asymétrique en HTTPS ? Utilisez le cryptage symétrique, qui est rapide mais non sécurisé ; utilisez le cryptage asymétrique, qui est sécurisé mais lent. Seuls les enfants font le choix, les adultes le font, donc HTTPS utilise à la fois le cryptage asymétrique et le cryptage symétrique. L'ensemble de son processus d'interaction est le suivant :

Le processus d'exécution HTTPS est le suivant :

-

Le client utilise HTTPS pour accéder au serveur.

Le serveur renvoie le certificat numérique et utilise un cryptage asymétrique pour générer une clé publique au client (le serveur conserve lui-même la clé privée).

-

Le client vérifie si le certificat numérique est valide. S'il est invalide, l'accès est résilié. Si valide :

. Utilisez le cryptage symétrique pour générer une clé secrète partagée ;

Utilisez la clé secrète partagée de cryptage symétrique pour crypter les données ;

Utilisez la clé publique de cryptage asymétrique pour crypter la clé secrète partagée (générée par le cryptage symétrique).

Envoyez la clé secrète cryptée et les données au serveur.

Le serveur utilise la clé privée pour déchiffrer la clé secrète partagée du client (générée à l'aide d'un cryptage symétrique), puis utilise la clé secrète partagée pour décrypter le contenu spécifique des données.

Ensuite, le client et le serveur interagissent entre eux en utilisant le contenu crypté par la clé secrète partagée.

De cette façon, HTTPS garantit à la fois la sécurité et l'efficacité, ce qui peut être considéré comme ayant le meilleur des deux mondes.

L'utilisation du cryptage garantit également indirectement l'intégrité des données. S'il existe des données incomplètes ou des données redondantes, une erreur sera signalée lors du décryptage, assurant ainsi indirectement l'intégrité des données.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!