Maison >Problème commun >Powershell Windows Toolbox qui permet d'installer Google Play sur Windows 11 est un malware

Powershell Windows Toolbox qui permet d'installer Google Play sur Windows 11 est un malware

- 王林avant

- 2023-04-13 19:13:06915parcourir

Entre autres choses, un outil tiers utilisé pour installer le Google Play Store s'est avéré malveillant. En fait, l'un des lecteurs de Neowin, +Eli, semble également avoir été victime de l'outil, puisqu'il semble l'avoir utilisé pour installer le Play Store.

L'outil appelé "Powershell Windows Toolbox" est hébergé sur GitHub et l'utilisateur LinuxUserGD a remarqué que le code sous-jacent est mystérieux et contient du code malveillant. Plus tard, l'utilisateur SuchByte a soulevé le problème de l'outil. La boîte à outils Powershell Windows a été supprimée de GitHub.

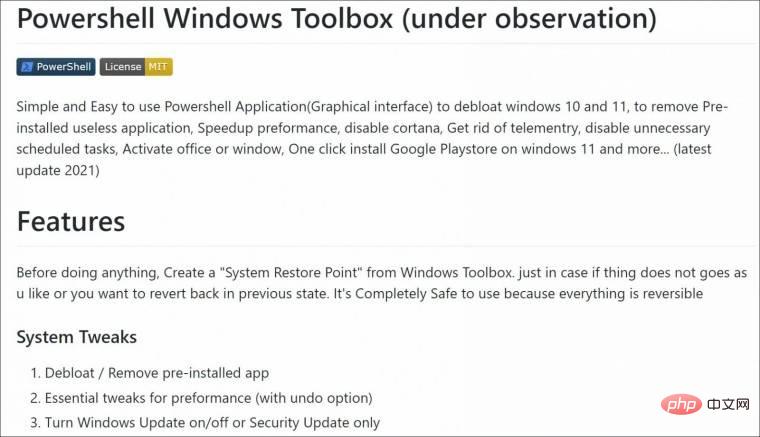

Voici tout ce que l'outil prétend faire :

Tout d'abord, le logiciel utilise des travailleurs Cloudflare pour charger des scripts. Dans la section « Comment utiliser » de l'outil, les développeurs ont demandé aux utilisateurs d'exécuter la commande suivante dans la CLI :

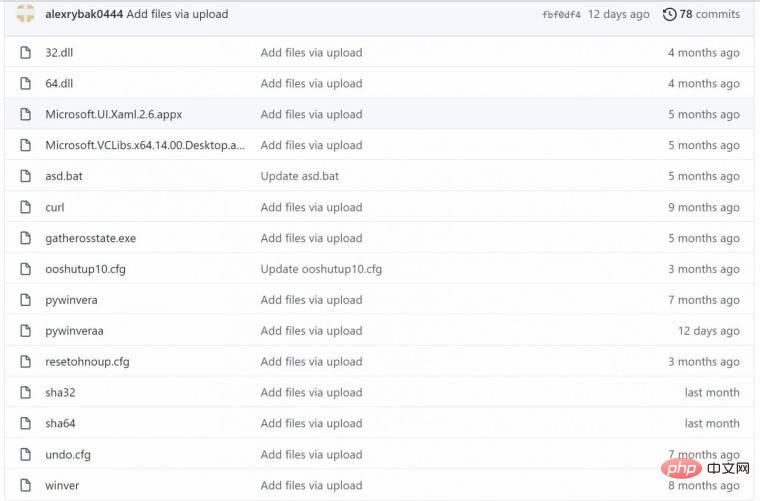

Un code obscurci a également été trouvé ici lorsque le script chargé a effectué les actions ci-dessus. La désobscurcissement de cela a révélé qu'il s'agissait de code PowerShell chargeant des scripts malveillants provenant de travailleurs Cloudflare et de fichiers du référentiel GitHub de l'utilisateur alexrybak0444, un acteur potentiel de la menace ou l'un d'entre eux. Ceux-ci ont également été signalés et supprimés (version archivée ici).

Après cela, le script crée finalement une extension Chromium, qui est considérée comme le principal composant malveillant de cette campagne de malware. La charge utile du logiciel malveillant semble être constituée de certains liens ou URL utilisés pour générer des revenus via des affiliés et des références en faisant la promotion de certains logiciels ou d'un programme lucratif distribué via des messages Facebook et WhatsApp.

Si Powershell Windows Toolbox est installé sur votre système, vous pouvez supprimer les composants suivants créés par l'outil lors de l'infection :

- MicrosoftWindowsAppIDAVerifiedCert

- MicrosoftWindows Application Experience Maintenance

- MicrosoftWindowsServicesCertPathCheck

- MicrosoftWindowsServicesCertPathw

- Micro softWindowsServiceingComponent Cleanup

- Microsoft Windows Service Cleanup

- MicrosoftWindowsShellObjectTask

- MicrosoftWindowsClipServiceCleanup

Supprime également le dossier caché "C:systemfile" créé par le script malveillant lors de l'infection. Si vous effectuez une restauration du système, assurez-vous d'utiliser un point de restauration qui n'est pas effectué par la boîte à outils Powershell Windows elle-même, car il ne supprimera pas les logiciels malveillants du système.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!