Maison >Périphériques technologiques >IA >Pourquoi la cybersécurité automobile est importante

Pourquoi la cybersécurité automobile est importante

- PHPzavant

- 2023-04-12 18:34:111461parcourir

La cybersécurité devient un enjeu fondamental dans le développement des systèmes de véhicules autonomes, car les attaques peuvent avoir de graves conséquences sur les véhicules électriques autonomes et potentiellement mettre en danger des vies humaines. Les attaques logicielles peuvent avoir un impact sur les décisions basées sur les données, ce qui peut avoir un impact négatif sur l'autonomie des véhicules électriques et compromettre les avantages des véhicules autonomes.

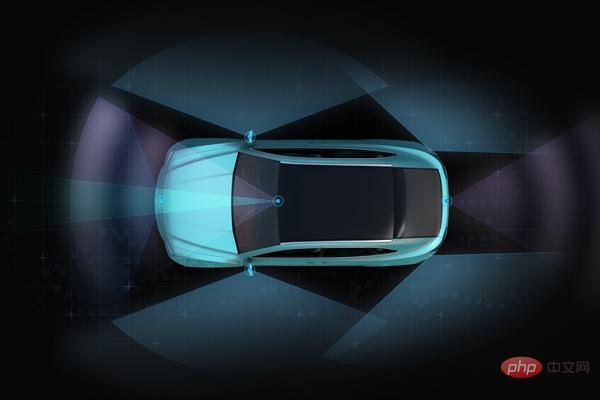

Avec l'intégration de technologies telles que l'edge computing, la 5G et les unités de traitement haute performance, les véhicules autonomes ont fait de nombreux progrès récemment. Dans les véhicules électriques autonomes, l’informatique de pointe permet de traiter de grandes quantités de données en périphérie afin de réduire la latence et d’aider les véhicules à prendre des décisions basées sur les données en temps réel. Les capteurs Edge déployés dans les véhicules disposent de ressources limitées mais nécessitent une puissance de calcul élevée pour traiter les données. Ces données sont ensuite migrées vers des centres de données périphériques et des cloud pour fournir des communications et des services IoV. Ces communications et services ont suscité un grand intérêt en tant qu’éléments potentiels des futurs systèmes de transport intelligents.

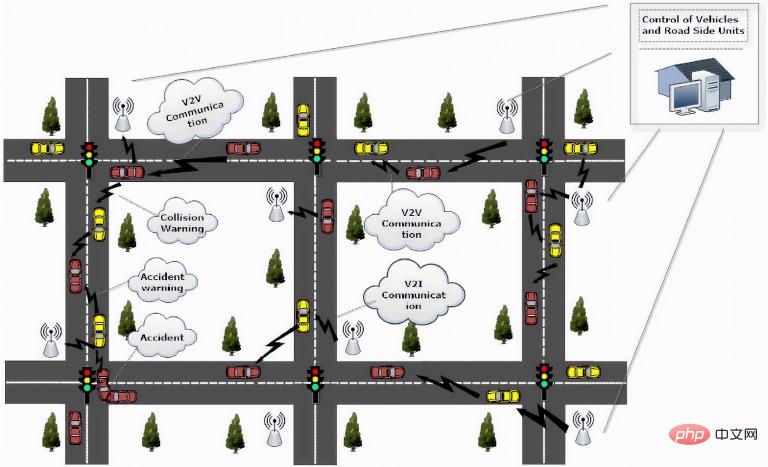

L'Internet des véhicules favorise la communication et l'interaction entre la technologie de recharge des véhicules, les infrastructures, les piétons et les réseaux. Mais ces systèmes de communication avancés élargissent la zone d’attaque des cyberattaques et perturbent l’écosystème existant, ce qui peut entraîner de graves conséquences.

(Système de communication Internet des véhicules)

Dans l'ensemble de l'écosystème de conduite autonome, les communications de l'Internet des véhicules sont responsables de la transmission des données de pointe entre différentes parties du système de transport, nécessitant ces capteurs de bord et autres infrastructures Il existe plusieurs canaux de communication entre eux. Ces multiples canaux de communication rendent les véhicules vulnérables aux cyberattaques, qui peuvent avoir de graves conséquences non seulement sur le véhicule, mais également sur d'autres appareils connectés. L’augmentation du nombre d’appareils connectés peut rendre ces cyberattaques imprévisibles et plus fréquentes.

Un certain nombre de points d'entrée différents peuvent être utilisés pour pénétrer dans l'architecture du véhicule, notamment les bases de données des véhicules, la télématique et les composants du véhicule. Ces dernières années, les chercheurs ont concentré leur attention sur les réseaux ad hoc pour véhicules, qui utilisent une technologie de communication dédiée à courte portée basée sur la norme IEEE802.11p pour l'accès sans fil dans les réseaux de véhicules. Un autre protocole de communication utilisé dans les communications des voitures connectées est celui des réseaux cellulaires mobiles utilisant une technologie d'évolution à long terme.

L'une des attaques les plus courantes liées à la communication de l'Internet des véhicules est le réseau de communication mobile du véhicule. Depuis 2008, le réseau de communication mobile du véhicule a été largement étudié pour analyser les problèmes de sécurité de la transmission des communications sans fil en dehors du système du véhicule. Certaines des attaques connues sur les réseaux de communication mobile automobile sont les attaques de l'homme du milieu, les attaques de désinformation, les attaques DoS, le suivi de localisation, les codes malveillants et les attaques par relecture. Une autre attaque connue contre les véhicules autonomes utilisant les communications télématiques concerne le système d'infodivertissement et la transmission de données Bluetooth.

(Défis de sécurité des réseaux de communication mobiles automobiles)

Comme expliqué dans le magazine leader du secteur, un cadre à trois niveaux peut être utilisé pour comprendre les différentes parties des véhicules autonomes et comment elles peuvent être piratées. Attaque :

- La couche de détection est constituée de capteurs qui surveillent en permanence la dynamique du véhicule et son environnement. Ces capteurs de périphérie sont vulnérables aux attaques d’écoute clandestine, de brouillage et d’usurpation d’identité.

- La couche de communication se compose de communications en champ proche et en champ lointain pour faciliter la communication entre d'autres capteurs de périphérie à proximité et des centres de données de périphérie distants, ce qui conduit à des attaques telles que des informations indirectes et falsifiées.

- La couche de contrôle située au sommet de la hiérarchie met en œuvre des fonctions de conduite autonome, telles que le contrôle automatique de la vitesse, du freinage et de la direction du véhicule. Les attaques contre les couches de détection et de communication peuvent se propager vers le haut, affectant les fonctionnalités et compromettant la sécurité de la couche de contrôle.

Cyberdéfense intégrée

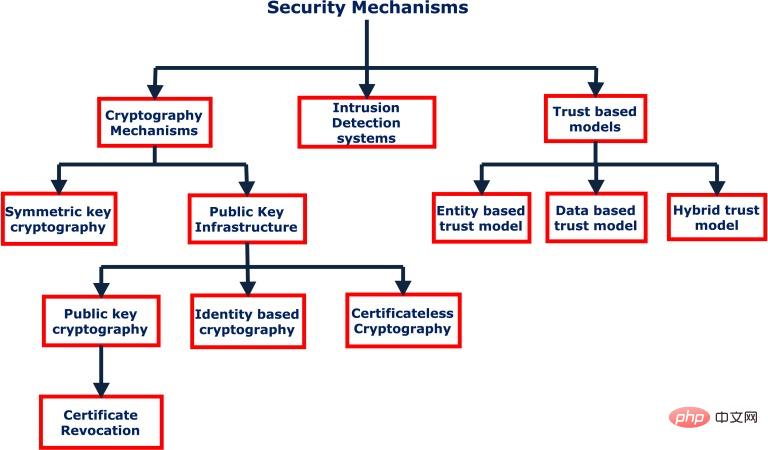

Développer des solutions de défense pour faire face au nombre croissant de cyberattaques sur les véhicules électriques est devenu un domaine de recherche clé pour les ingénieurs en sécurité. Afin d’introduire des améliorations technologiques qui renforcent les capacités logicielles et matérielles de conduite autonome, les mécanismes de défense intégrés deviennent un paramètre important dans le processus de conception. Les solutions possibles en matière de cybersécurité sont discutées ci-dessous.

L'unité de commande électronique est au cœur du traitement et de la communication des données du véhicule, les informations reçues de l'unité de commande électronique sont cryptées pour empêcher l'injection et les attaques indirectes. Des recherches récentes montrent que le cryptage et l'authentification des véhicules peuvent être utilisés pour empêcher les attaques d'usurpation d'identité, de falsification, de masquage et de relecture lors des communications entre les centres de données périphériques et les véhicules.

Des systèmes de détection d'intrusion spécialisés sont nécessaires pour surveiller en permanence les systèmes réseau et détecter d'éventuelles attaques réseau. Pour détecter les attaques réseau, les systèmes de détection d'intrusion traditionnels s'appuient sur des pare-feu ou des systèmes basés sur des règles, mais ne peuvent pas détecter efficacement les attaques automobiles complexes car les séries temporelles et les données du réseau des véhicules ne capturent pas les dépendances complexes. Étant donné que les capteurs de bord des véhicules peuvent être utilisés pour la communication entre les unités de commande électroniques et les systèmes externes, des solutions basées sur l'IA peuvent être utilisées pour analyser les données du réseau du véhicule.

(Mécanisme de défense des voitures autonomes)

La technologie Blockchain peut être utilisée pour les communications de l'Internet des véhicules afin de faciliter la transmission sécurisée d'informations de sécurité de base entre les systèmes du véhicule et le cloud. La technologie Blockchain fournit un mécanisme décentralisé qui permet aux véhicules de vérifier les données qu'ils reçoivent de manière sans confiance. La technologie peut aider à établir des connexions sécurisées entre les véhicules et les passerelles de paiement pour accélérer les achats de carburant, les transactions aux péages et même la vente des données des capteurs.

Alors que les cyberattaques contre l'industrie automobile se multiplient, les méthodes de défense doivent également être constamment revues. La technologie de sécurité du réseau CAN, la sécurité du protocole d'authentification et la sécurité du système de détection d'intrusion ont toujours été des sujets de recherche brûlants. À l’avenir, la combinaison de l’intelligence artificielle et de l’analyse du Big Data sera envisagée pour améliorer les méthodes de défense et proposer des modèles de sécurité tournés vers l’avenir.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- Tendances technologiques à surveiller en 2023

- Comment l'intelligence artificielle apporte un nouveau travail quotidien aux équipes des centres de données

- L'intelligence artificielle ou l'automatisation peuvent-elles résoudre le problème de la faible efficacité énergétique des bâtiments ?

- Co-fondateur d'OpenAI interviewé par Huang Renxun : les capacités de raisonnement de GPT-4 n'ont pas encore atteint les attentes

- Bing de Microsoft surpasse Google en termes de trafic de recherche grâce à la technologie OpenAI