Maison >Opération et maintenance >exploitation et maintenance Linux >Linux a-t-il un pare-feu ?

Linux a-t-il un pare-feu ?

- 青灯夜游original

- 2023-04-11 17:25:432689parcourir

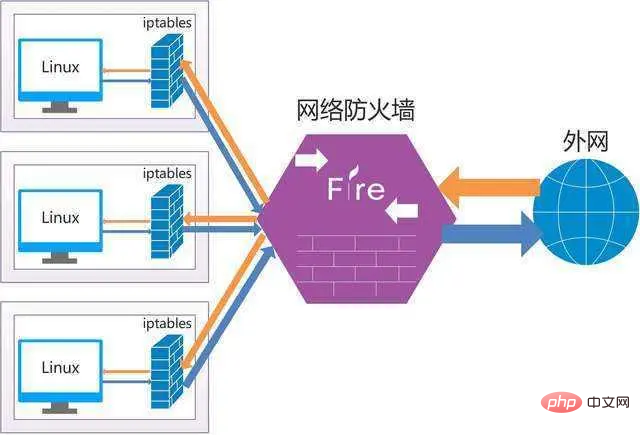

Linux dispose d'un pare-feu, qui est presque un logiciel indispensable pour les serveurs Linux sur l'Internet public. De nombreuses distributions Linux sont déjà livrées avec un pare-feu, généralement iptables ; sur les distributions Fedora, CentOS et Red Hat, le logiciel de pare-feu installé par défaut est firewalld, qui peut être configuré et contrôlé via la commande "firewall-cmd".

L'environnement d'exploitation de ce tutoriel : système linux7.3, ordinateur Dell G3.

Linux dispose d'un pare-feu et d'un logiciel antivirus. Le pare-feu est presque un logiciel incontournable pour les serveurs Linux sur l'Internet public. De plus, presque toutes les salles informatiques disposent de pare-feu matériels pour la détection des intrusions, la protection contre les attaques, etc.

Un pare-feu raisonnable est la première barrière pour votre ordinateur afin d'éviter les intrusions sur le réseau. Lorsque vous surfez sur Internet à la maison, le fournisseur de services Internet installe généralement un pare-feu dans le routage. Lorsque vous n'êtes pas chez vous, le pare-feu de votre ordinateur est le seul, il est donc important de configurer et de contrôler le pare-feu de votre ordinateur Linux. Si vous gérez un serveur Linux, il est tout aussi important de savoir comment gérer votre pare-feu afin de pouvoir protéger votre serveur du trafic illégal, qu'il soit local ou distant.

Pare-feu d'installation Linux

De nombreuses distributions Linux sont déjà livrées avec leur propre pare-feu, généralement iptables. C'est puissant et personnalisable, mais un peu complexe à configurer. Heureusement, certains développeurs ont écrit des programmes frontaux pour aider les utilisateurs à contrôler le pare-feu sans écrire de longues règles iptables.

Sur Fedora, CentOS, Red Hat et certaines distributions similaires, le logiciel de pare-feu installé par défaut est pare-feu, qui est configuré et contrôlé via la commande pare-feu-cmd. Sur Debian et la plupart des autres distributions, firewalld peut être installé à partir de vos référentiels. Ubuntu est livré avec un pare-feu simple (ufw), donc pour utiliser firewalld, vous devez activer le référentiel de logiciels de l'univers :

$ sudo add-apt-repository universe $ sudo apt install firewalld

Vous devez également désactiver ufw :

$ sudo systemctl disable ufw

Il n'y a aucune raison de ne pas utiliser ufw. Il s’agit d’un puissant frontal de pare-feu. Cependant, cet article se concentre sur firewalld car la plupart des distributions le prennent en charge et il est intégré à systemd, qui est inclus dans presque toutes les distributions.

Quelle que soit la distribution dont vous disposez, vous devez activer le pare-feu avant qu'il puisse prendre effet, et il doit être chargé au démarrage :

$ sudo systemctl enable --now firewalld

Comprendre le domaine du pare-feu

Firewalld est conçu pour effectuer la configuration du pare-feu comme aussi simple que possible Simple. Il atteint cet objectif en établissant des zones de domaine. Un domaine est un ensemble de règles générales raisonnables qui s’adaptent aux besoins quotidiens de la plupart des utilisateurs. Par défaut, il existe neuf domaines.

trusted : Acceptez toutes les connexions. Il s'agit du paramètre de pare-feu le moins paranoïaque et ne doit être utilisé que dans un environnement totalement fiable, tel qu'un laboratoire de test ou un réseau domestique où tous les utilisateurs du réseau connaissent tout le monde.

domicile, travail, interne : Dans ces trois domaines, la plupart des connexions entrantes sont acceptées. Ils excluent chacun le trafic entrant provenant de ports qui ne devraient pas être actifs. Tous les trois conviennent à une utilisation dans un environnement domestique, car il n'y aura pas de trafic réseau avec des ports incertains dans un environnement domestique et vous pouvez généralement faire confiance aux autres utilisateurs du réseau domestique.

public : utilisé dans les espaces publics. Il s'agit d'un paramètre paranoïaque, utilisé lorsque vous ne faites pas confiance aux autres ordinateurs du réseau. Seules les connexions entrantes sélectionnées, courantes et les plus sécurisées, peuvent être acceptées.

dmz : DMZ signifie Zone Démilitarisée. Ce domaine est principalement utilisé pour les ordinateurs accessibles au public situés sur le réseau externe de l'organisation et avec un accès limité au réseau interne. Pour les PC, c'est peu utile, mais pour certains types de serveurs, cela peut être une option importante.

externe : Utilisé pour les réseaux externes, le masquage sera activé (l'adresse de votre réseau privé est mappée sur une adresse IP externe et masquée). Comme dans une DMZ, seules certaines connexions entrantes sont acceptées, y compris SSH.

bloquer : n'acceptez que les connexions réseau initialisées dans ce système. Toute connexion réseau reçue sera rejetée avec un message icmp-host-prohibited. Il s'agit d'un paramètre extrêmement paranoïaque, important pour certains types de serveurs ou d'ordinateurs personnels dans des environnements non fiables ou non sécurisés.

drop : tous les paquets réseau reçus sont abandonnés sans aucune réponse. Seules les connexions réseau sortantes sont disponibles. Une solution plus extrême que ce paramètre consiste à désactiver le WiFi et à débrancher le câble réseau.

Vous pouvez afficher toutes les zones de votre distribution ou afficher les paramètres de l'administrateur via le fichier de configuration /usr/lib/firewalld/zones. Par exemple : Voici la zone FedoraWorkstation fournie avec Fefora 31 :

$ cat /usr/lib/firewalld/zones/FedoraWorkstation.xml <?xml version="1.0" encoding="utf-8"?> <zone> <short>Fedora Workstation</short> <description>Unsolicited incoming network packets are rejected from port 1 to 1024, except for select network services. Incoming packets that are related to outgoing network connections are accepted. Outgoing network connections are allowed.</description> <service name="dhcpv6-client"/> <service name="ssh"/> <service name="samba-client"/> <port protocol="udp" port="1025-65535"/> <port protocol="tcp" port="1025-65535"/> </zone>

Obtenir la zone actuelle

À tout moment, vous pouvez vérifier dans quelle zone vous vous trouvez grâce à l'option --get-active-zones :

$ sudo firewall-cmd --get-active-zones

输出结果中,会有当前活跃的域的名字和分配给它的网络接口。笔记本电脑上,在默认域中通常意味着你有个 WiFi 卡:

FedoraWorkstation interfaces: wlp61s0

修改你当前的域

要更改你的域,请将网络接口重新分配到不同的域。例如,把例子中的 wlp61s0 卡修改为 public 域:

$ sudo firewall-cmd --change-interface=wlp61s0 --zone=public

你可以在任何时候、任何理由改变一个接口的活动域 —— 无论你是要去咖啡馆,觉得需要增加笔记本的安全策略,还是要去上班,需要打开一些端口进入内网,或者其他原因。在你凭记忆学会 firewall-cmd 命令之前,你只要记住了关键词 change 和 zone,就可以慢慢掌握,因为按下 Tab 时,它的选项会自动补全。

相关推荐:《Linux视频教程》

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- qu'est-ce que Linux nx

- Comment déployer Linux Golang

- Parlons des versions des systèmes Linux prises en charge par Docker

- Comment installer Docker sur le système Linux

- Parlons de la façon d'utiliser Docker dans le système Linux

- Quels sont les types de fichiers de base sous Linux ?

- Qu'est-ce que Linux TMPFS