Maison >Problème commun >Quel processus est conhost.exe ?

Quel processus est conhost.exe ?

- 藏色散人original

- 2023-02-20 10:37:513178parcourir

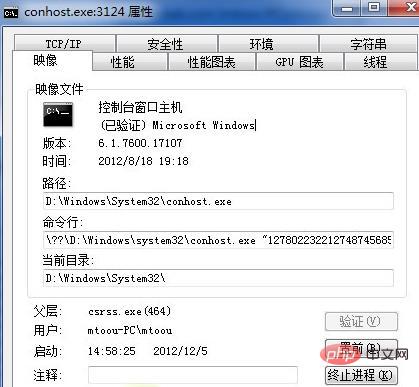

conhost.exe est le processus hôte du programme de ligne de commande. Le nom complet de conhost est Console Host Process ; conhost.exe est un nouveau mécanisme de traitement d'application console introduit par Microsoft dans Windows 7 et Windows Server 2008 pour des raisons de sécurité.

L'environnement d'exploitation de ce tutoriel : système Windows 7, ordinateur Dell G3.

Quel est le processus de conhost.exe ?

Processus d'hébergement pour les programmes en ligne de commande.

Le nom complet est Console Host Process, qui est le processus hôte du programme de ligne de commande. En termes simples, il s'agit d'un nouveau mécanisme de traitement des applications console introduit par Microsoft dans Windows 7 et Windows Server 2008 pour des raisons de sécurité.

Origine et fonction

À l'origine, le programme hôte avant win7 était complété par csrss.exe, et tous les processus de ligne de commande utilisaient le seul processus csrss.exe de la session. Dans Win7, chaque processus de ligne de commande a un conhost indépendant comme hôte. Cela présente bien sûr de nombreux avantages, tels que les processus ne s'influenceront pas les uns les autres, ni n'affecteront le CSS. Après tout, le CSS a d'autres tâches plus importantes à accomplir. Bien entendu, le plus important concerne les considérations de sécurité, car csrss s'exécute sous le compte système local. Si vous souhaitez traiter les messages Windows, vous devez faire face à de nombreuses menaces, comme la célèbre Windows Message Shatter Attack. Si vous utilisez conhost avec des droits d'utilisateur pour le gérer, même en cas d'attaque, seul le processus hôte à faible privilège sera affecté.

En fait, que ce soit en tant qu'utilisateurs ordinaires ou administrateurs d'entreprise, nous utiliserons plus ou moins les applications console dans nos applications Windows quotidiennes et dans nos processus d'exploitation et de maintenance. L'application console n'a pas d'interface utilisateur. Nous devons y effectuer des opérations d'entrée et de sortie via l'invite de commande (CMD, ce n'est pas DOS, beaucoup de gens sont confus). Les applications console fournies avec Windows incluent généralement cmd.exe, nslookup.exe et telnet.exe.

Relation avec Csrss.exe

Dans les versions antérieures de Windows, toutes les applications qui représentaient des activités non-GUI (c'est-à-dire les applications console), lorsqu'elles voulaient s'exécuter sur le bureau, le faisaient via le processus système Csrss.exe coordination. Lorsqu'une application console a besoin de recevoir des caractères, elle appelle une petite "API de console" dans Kernel32.dll pour permettre à Kernel32 de générer du LPC pour appeler CSRSS. À ce stade, CSRSS vérifiera la file d'attente d'entrée de la fenêtre de console et renverra les résultats du mode caractère à l'application console via Kernel32 pour association.

Un tel mécanisme de traitement a déjà créé un problème : même si une application console est exécutée dans le contexte d'un utilisateur normal, Csrss.exe s'exécute toujours sous les autorisations du compte système local. Par conséquent, dans certains cas, les logiciels malveillants développés par des « méchants » peuvent obtenir davantage de privilèges grâce à Csrss.exe exécuté avec les autorisations du compte système local. Ce mode d'attaque s'appelle Shatter Attack.

À l'ère de Win7 et de Windows Server 2008 R2, toutes les applications de console sont placées dans un nouveau processus contextuel ConHost.exe pour l'exécution, et ConHost (hôte de console) et les programmes de console s'exécutent au même niveau de sécurité dans le contexte. Après avoir émis une demande de message LPC à CSRSS pour traitement, une demande est adressée à ConHost. Par conséquent, toute tentative d’application visant à exploiter une demande de message pour provoquer une élévation automatique des privilèges échouera.

conhost n'est pas un virus...

le nom complet de conhost est le processus hôte de la console, qui est le processus hôte du programme de ligne de commande. Tout le monde sait ce qu'est un programme de ligne de commande, tel que ipconfig.exe, car la ligne de commande est utilisée. le programme lui-même n'a pas de code Pour afficher l'interface utilisateur, le contenu de la fenêtre de ligne de commande que nous voyons habituellement est complété par le processus hôte, y compris l'affichage de la fenêtre, le traitement des messages de la fenêtre, etc.

Pour plus de connaissances connexes, veuillez visitez la rubrique FAQ !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!