Maison >Problème commun >Comment s'appellent les cryptosystèmes dotés de différentes clés de cryptage et de déchiffrement ?

Comment s'appellent les cryptosystèmes dotés de différentes clés de cryptage et de déchiffrement ?

- WBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBOYWBoriginal

- 2022-07-14 14:59:4310301parcourir

Les cryptosystèmes avec différentes clés de cryptage et de déchiffrement sont appelés systèmes de cryptage à clé publique ; le cryptage à clé publique est également appelé cryptage asymétrique, où le cryptage à clé publique est asymétrique et diffère du cryptage conventionnel symétrique qui utilise une seule clé. deux clés indépendantes, l'une est appelée clé privée, qui est gardée secrète, et l'autre clé est appelée clé publique et n'a pas besoin d'être gardée secrète.

L'environnement d'exploitation de ce tutoriel : système Windows 10, ordinateur DELL G3.

Comment s'appelle un système cryptographique avec différentes clés de cryptage et de déchiffrement

Un système cryptographique avec différentes clés de cryptage et de déchiffrement est appelé système de cryptage à clé publique.

Le système de cryptographie à clé publique utilise différentes clés de cryptage et clés de déchiffrement. Il s'agit d'un système de cryptographie qui "est informatiquement impossible à dériver la clé de déchiffrement à partir de la clé de cryptage connue".

L'émergence de la cryptographie à clé publique est principalement due à deux raisons. L'une est due au problème de distribution des clés de la cryptographie à clé conventionnelle, et l'autre est due à la nécessité de signatures numériques.

Le cryptage à clé publique est également appelé cryptage asymétrique. Le cryptage à clé publique est asymétrique. Par rapport au cryptage conventionnel symétrique qui utilise une seule clé, il implique l'utilisation de deux clés indépendantes.

Une clé est appelée clé privée et elle est gardée secrète. L’autre clé est appelée clé publique et n’a pas besoin d’être gardée secrète.

Développer les connaissances

La méthode de cryptage traditionnelle consiste à utiliser la même clé pour le cryptage et le décryptage, qui est enregistrée respectivement par l'expéditeur et le destinataire et utilisée dans le cryptage et le décryptage. Le principal problème de cette méthode est. le cryptage La génération, l'injection, le stockage, la gestion et la distribution des clés sont complexes, d'autant plus que lorsque le nombre d'utilisateurs augmente, la demande de clés augmente de façon exponentielle. Dans les communications réseau, la distribution d’un grand nombre de clés est un problème difficile à résoudre.

Par exemple, s'il y a n utilisateurs dans le système et qu'une communication par mot de passe doit être établie entre deux utilisateurs, alors chaque utilisateur du système doit maîtriser (n-1) clés et le nombre total de clés requis dans le système. système C'est n*(n-1)/2. Pour le cas de 10 utilisateurs, chaque utilisateur doit disposer de 9 clés et le nombre total de clés dans le système est de 45. Pour 100 utilisateurs, chaque utilisateur doit disposer de 99 clés et le nombre total de clés dans le système est de 4950. Cela ne prend en compte que le cas où une seule clé de session est utilisée pour la communication entre les utilisateurs. La génération, la gestion et la distribution d’un si grand nombre de clés constituent en effet un problème difficile à gérer.

En 1976, deux chercheurs de l'Université de Stanford, Diffie et Herman, ont proposé le concept de cryptographie à clé publique.

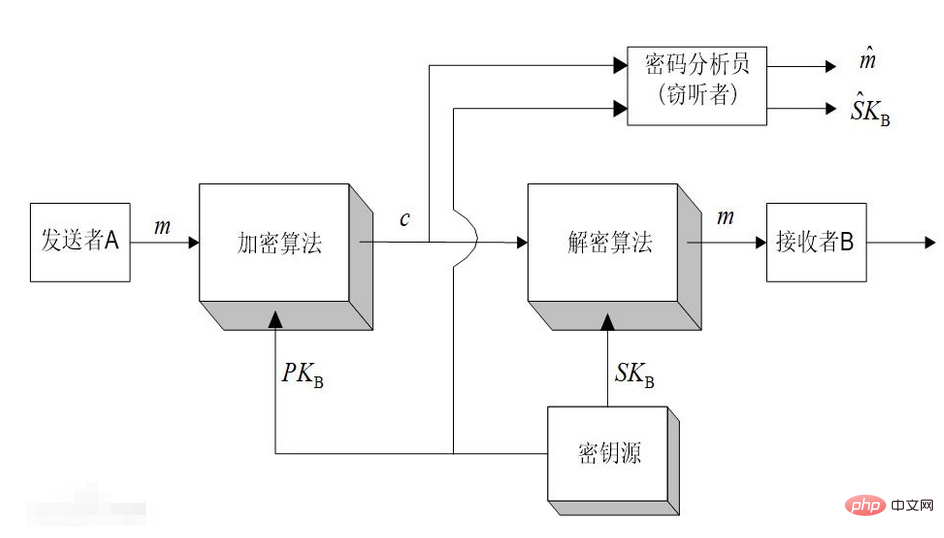

Dans le système de cryptographie à clé publique, la clé de cryptage (c'est-à-dire la clé publique) PK est une information publique, tandis que la clé de déchiffrement (c'est-à-dire la clé secrète) SK doit rester secrète. L'algorithme de chiffrement E et l'algorithme de décryptage D sont également publics. Bien que la clé secrète SK soit déterminée par la clé publique PK, SK ne peut pas être calculée sur la base de PK.

Différent des méthodes de cryptage traditionnelles, cette technologie utilise deux clés différentes pour crypter et décrypter les informations. Elle est également appelée « méthode de cryptage asymétrique ». Chaque utilisateur dispose d'un algorithme de cryptage E ouvert sur le monde extérieur et confidentiel au monde extérieur. . L'algorithme de décryptage D doit remplir les conditions : (1) D est l'inverse de E, c'est-à-dire D[E(X)]=X (2) E et D sont faciles à calculer (3) À partir de E ; , il est très facile de résoudre D. Difficulté. Il ressort des conditions ci-dessus que dans le système de cryptographie à clé publique, la clé de cryptage n'est pas égale à la clé de déchiffrement, de sorte que tout utilisateur peut crypter et envoyer les informations envoyées à. cet utilisateur. , et la seule clé privée enregistrée par l'utilisateur est confidentielle, et elle seule peut restaurer et déchiffrer le texte chiffré. Bien que la clé de déchiffrement puisse théoriquement être calculée à partir de la clé de cryptage, cette conception d'algorithme est en réalité impossible. peut être calculé, cela prendra beaucoup de temps et deviendra irréalisable, donc rendre la clé de cryptage publique ne mettra pas en danger la sécurité de la clé. La caractéristique de la fonction mathématique de la trappe unidirectionnelle est qu'elle est évaluée dans une seule direction. , mais son calcul inverse est très difficile. Pour de nombreuses fonctions de la forme Y=f(x), pour une valeur x de variable indépendante donnée, il est facile de calculer la valeur de la fonction Y et à partir d'une valeur Y donnée, en ; Dans de nombreux cas, il est très difficile de calculer la valeur de x selon la relation fonctionnelle f(x). Par exemple, il est plus facile de calculer le produit n obtenu en multipliant deux grands nombres premiers p et q, mais en décomposant leur produit. n en deux grands nombres premiers p et q est difficile. Si n est suffisamment grand, l'algorithme actuel ne peut pas être implémenté en un temps effectif

Pour des connaissances plus pertinentes, veuillez visiter la colonne FAQ !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!